第十八天 防火墙-CSDN博客

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

防火墙

防火墙原理与基础

防火墙的默认用户名和密码

用户名admin

密码Admin@123

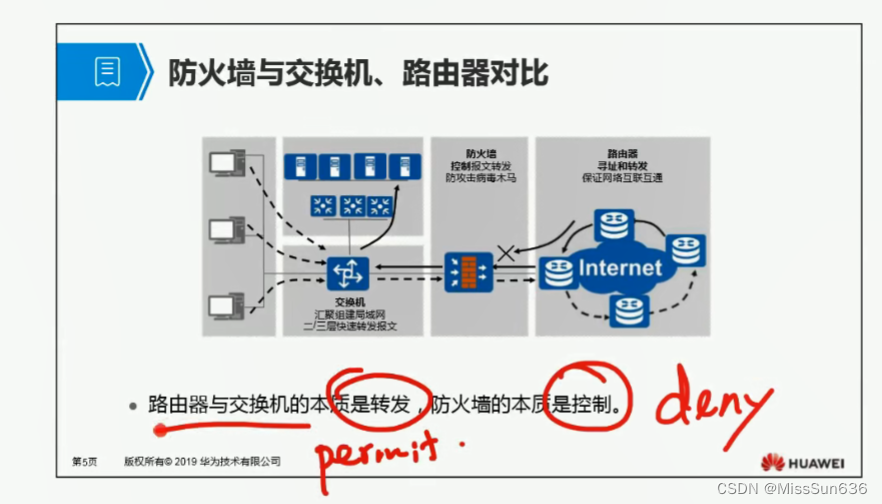

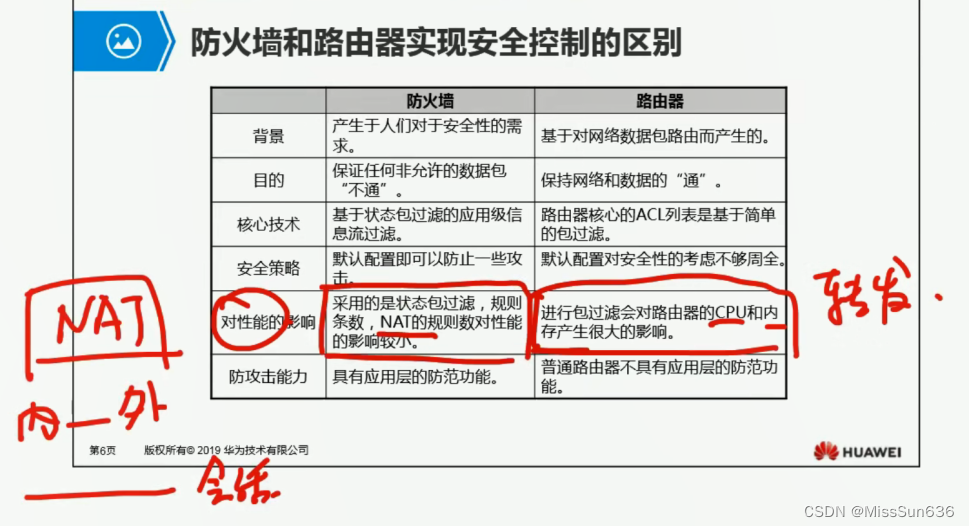

防火墙与交换机、路由器对比

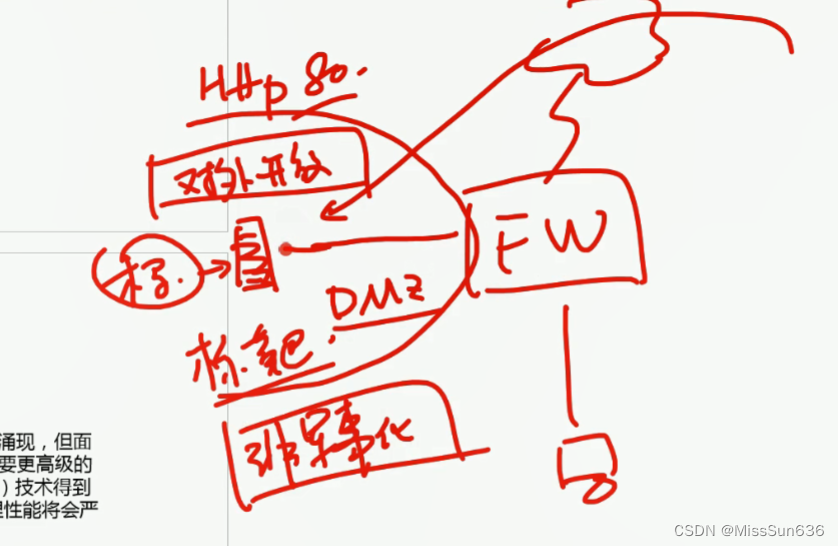

- 非军事化区域DEM对外提供服务但是对内不能主动发动请求

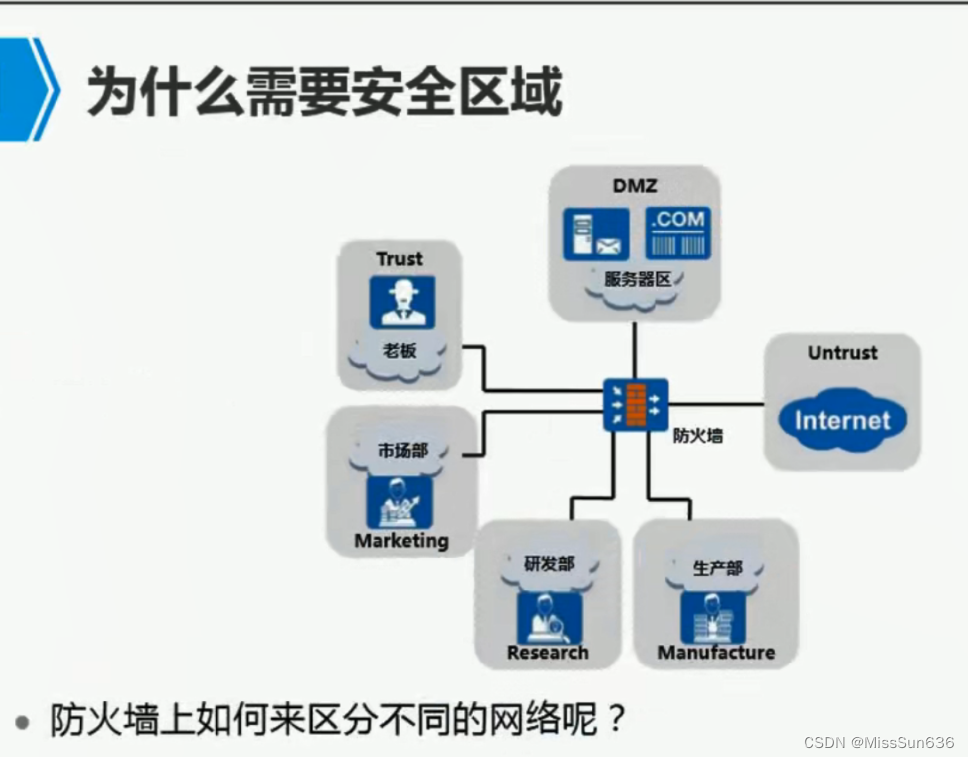

为什么需要安全区域

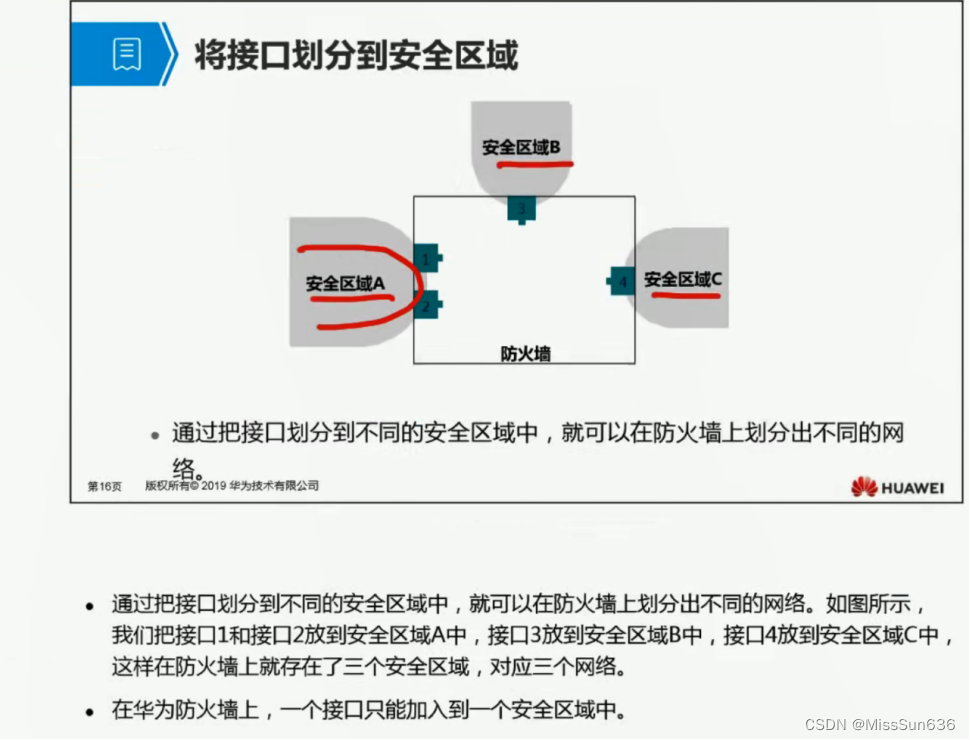

- 一个端口只能有一个区域一个区域可以有多个端口

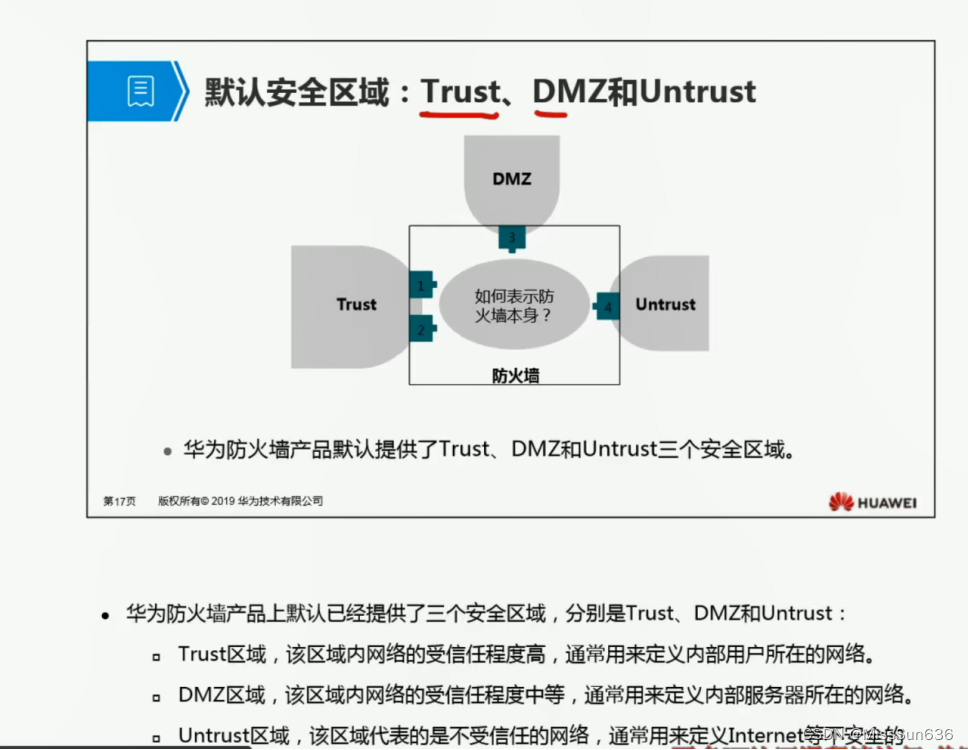

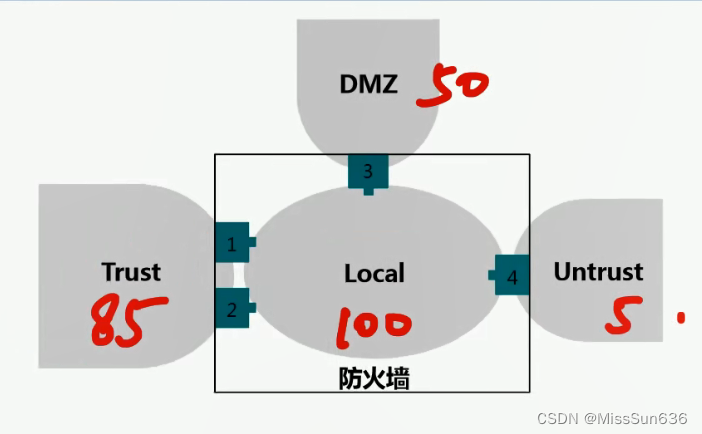

默认安全区域Trust、DMZ和Untrust

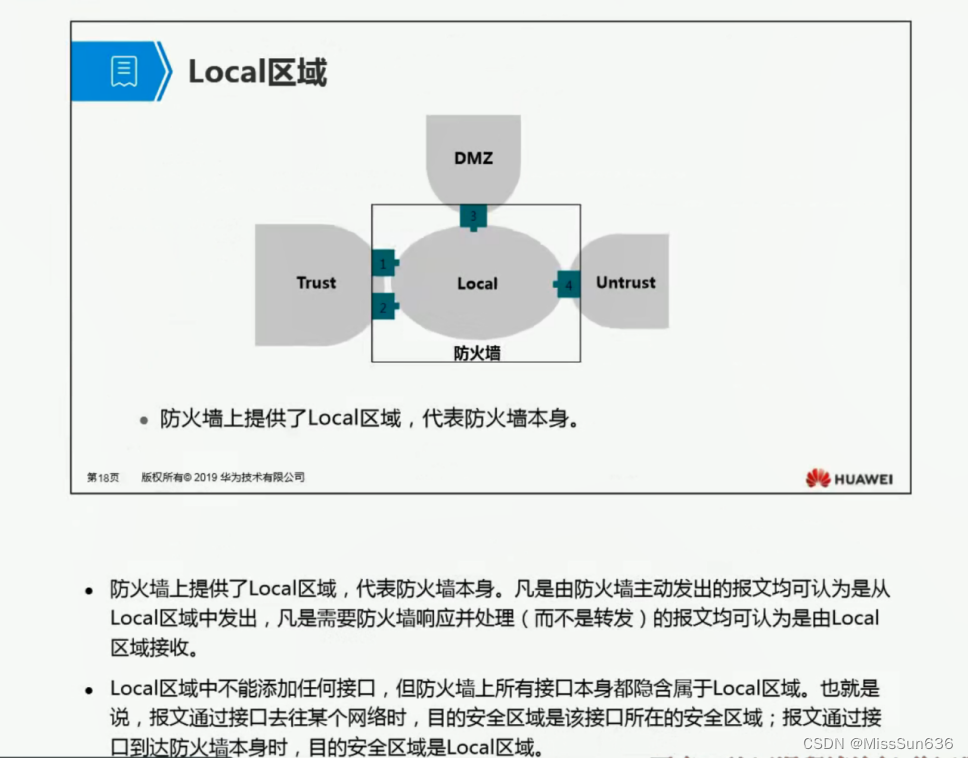

- 防火墙本身的区域叫做local区域

local区域

防火墙各区域的默认信任度

- Untrust一般用到网络的出口

- Trust一般用到内网主机

- DMZ一般用到服务器

进入区域

[NGFW]firewall zone local //默认区域表示防火墙本地

firewall zone trust //默认信任区域

set priority 85

add interface GigabitEthernet0/0/0 //该接口默认属于trust用于设备管理

add interface GigabitEthernet1/0/0 //G1/0/0划入trust区域

#

firewall zone untrust

add interface GigabitEthernet1/0/2

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/1

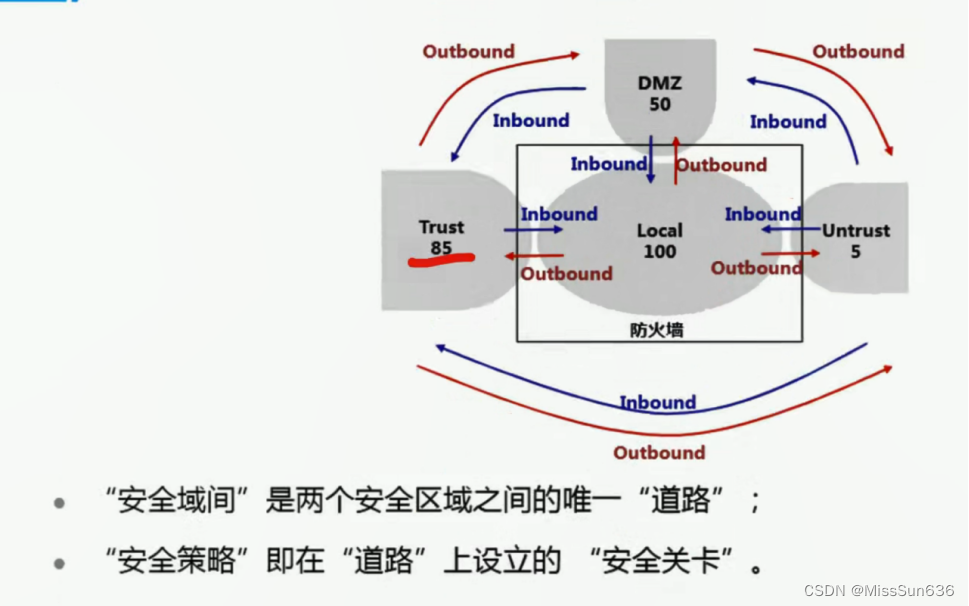

区域间的关系

- 从高优先级往低优先级走的流量为 outbound 反之 inbound

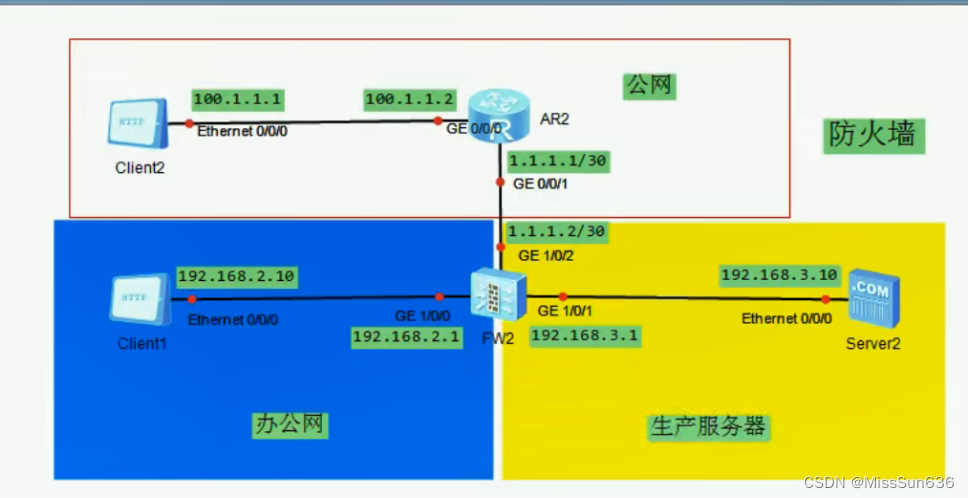

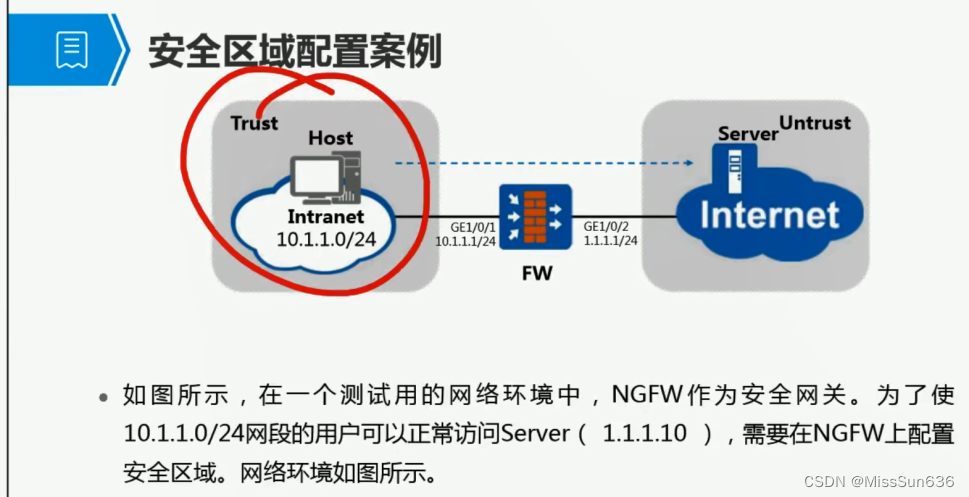

安全区域配置案例

//允许ping 进入接口视图下配置

[NGFW-GigabitEthernet1/0/1]service-manage ping permit

区域间策略

[NGFW]security-policy //配置安全策略

[NGFW-policy-security]rule name P1 //定义策略P1

[NGFW-policy-security-rule-P1]source-zone local //源区域为local

[NGFW-policy-security-rule-P1]action permit //执行动作 允许

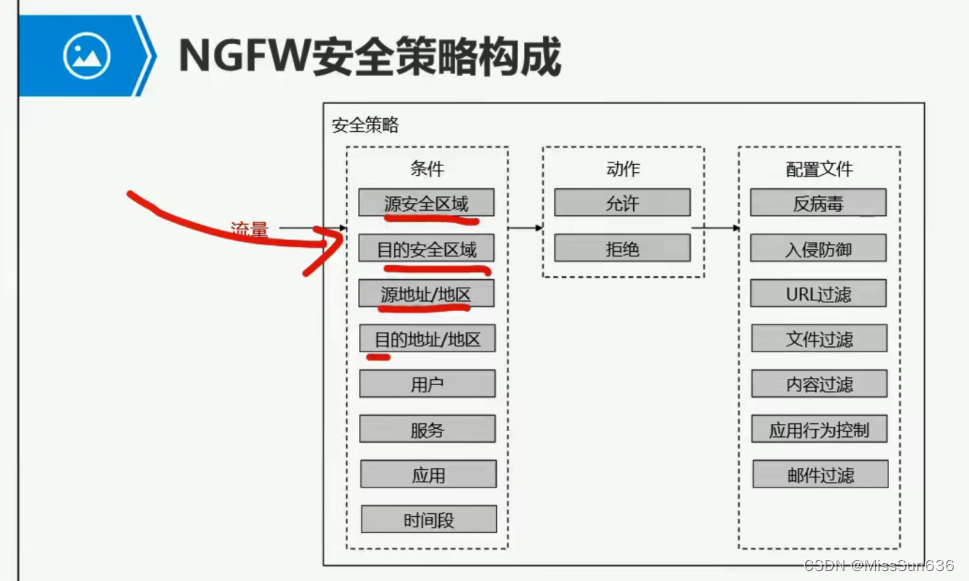

security-policy //基于状态检测的安全策略

rule name P2

source-zone trust

destination-zone dmz

destination-zone untrust

source-address 192.168.2.10 mask 255.255.255.255

action permit

//当流量经过防火墙时命中该策略执行permit动作的同时产生会话

//策略按照从上往下的顺序逐条匹配。匹配成功则执行action所有都不匹配则deny

[NGFW]dis firewall session table //查看当前会话列表

2023-09-02 06:56:01.260

Current Total Sessions : 1

icmp VPN: public --> public 192.168.2.10:256 --> 192.168.3.10:2048

//记录协议、源IP、目的IP、当返回的流量可以匹配该会话时直接允许通过

//主动发起方的后续流量也能匹配上会话直接转发而无需查策略

NGFW安全策略构成

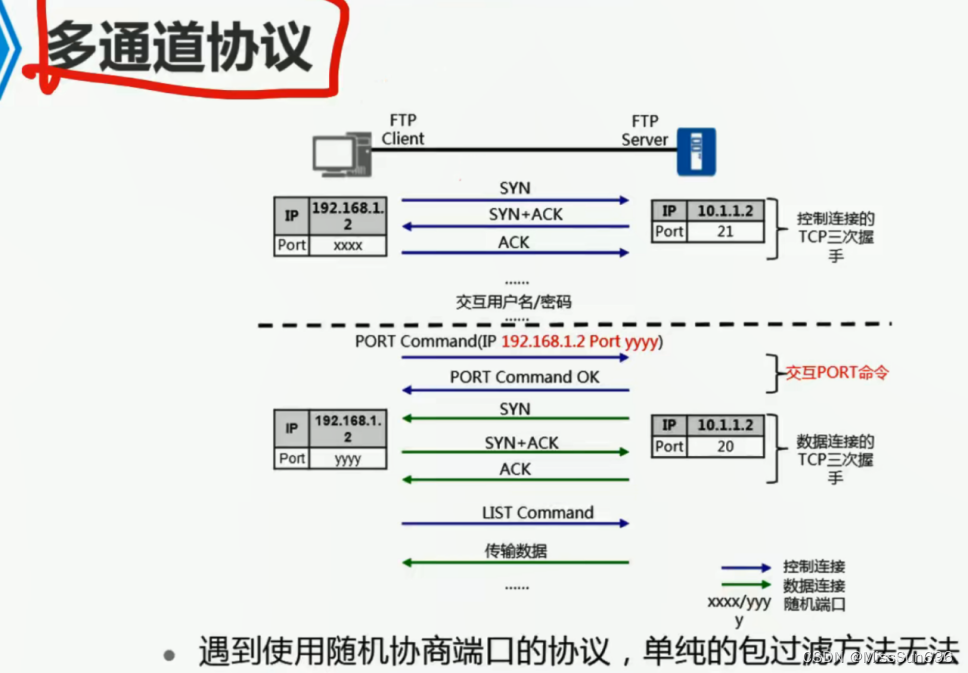

多通道协议

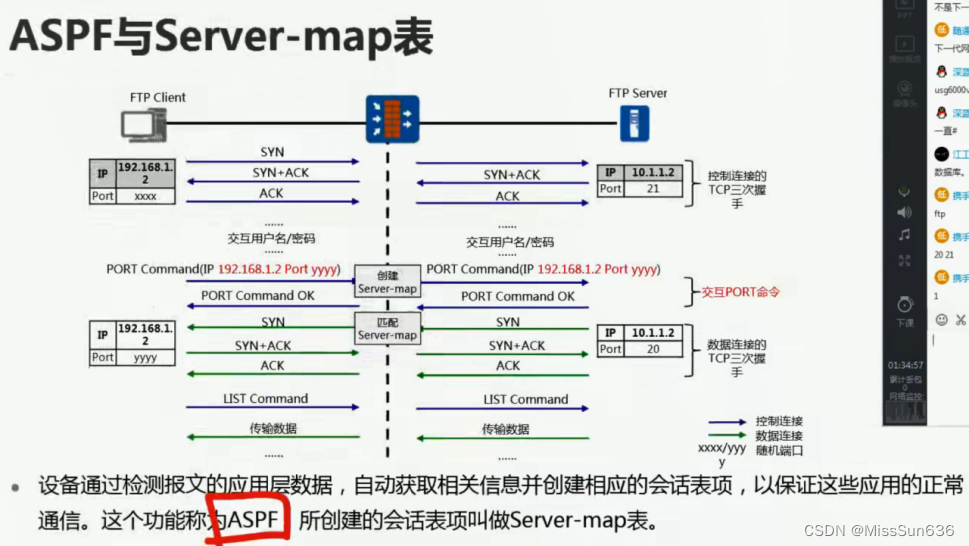

[NGFW]dis firewall server-map

2023-09-02 07:00:06.810

Current Total Server-map : 1

Type: ASPF, 192.168.3.10 -> 192.168.2.10:2055, Zone:---

Protocol: tcp(Appro: ftp-data), Left-Time:00:00:13

Vpn: public -> public

//全局开启FTP多通道检测功能

[NGFW]firewall detect ftp

//进入区域间的视图 开启FTP多通道检测功能

[NGFW]firewall interzone trust dmz

[NGFW-interzone-trust-dmz]detect ftp

ASPF与Server-map表

防火墙-NAT

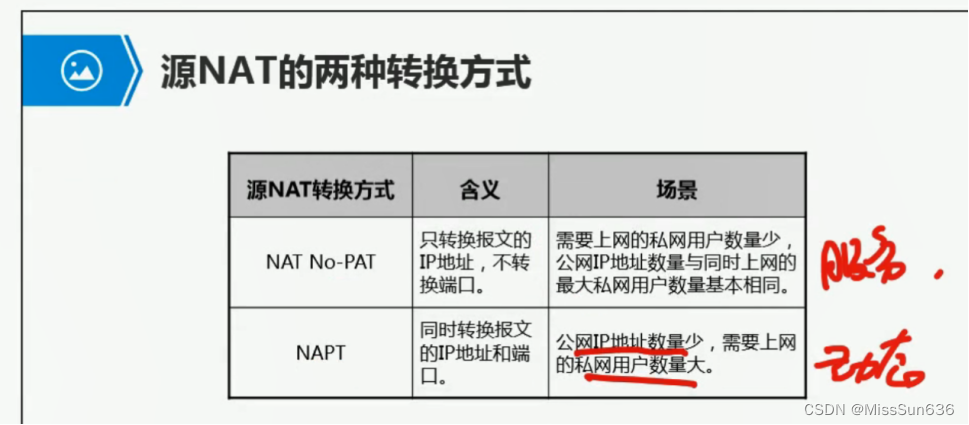

源NAT的两种转换方式

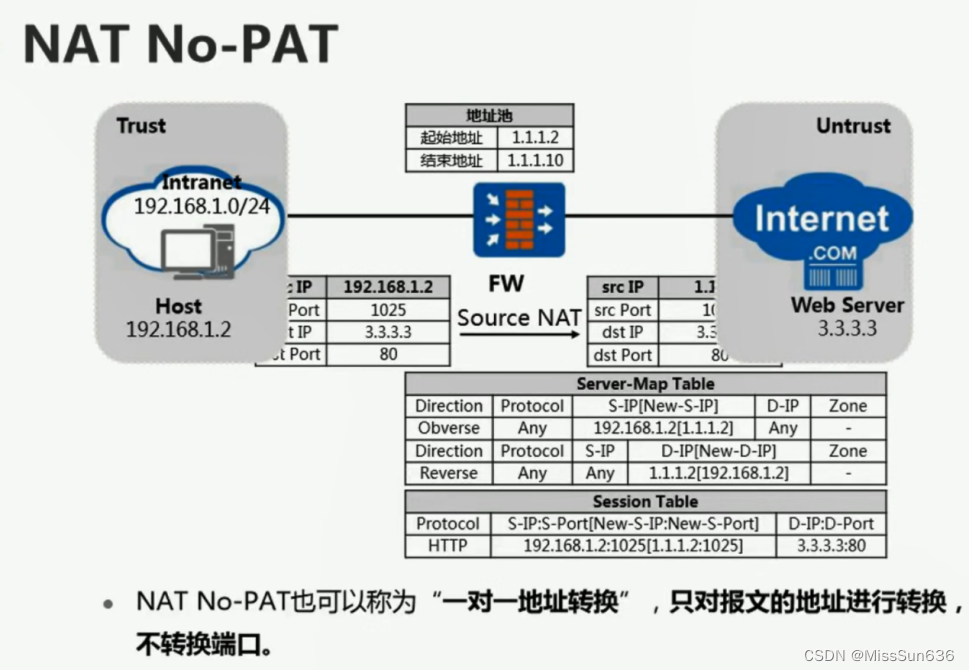

NAT No-PAT

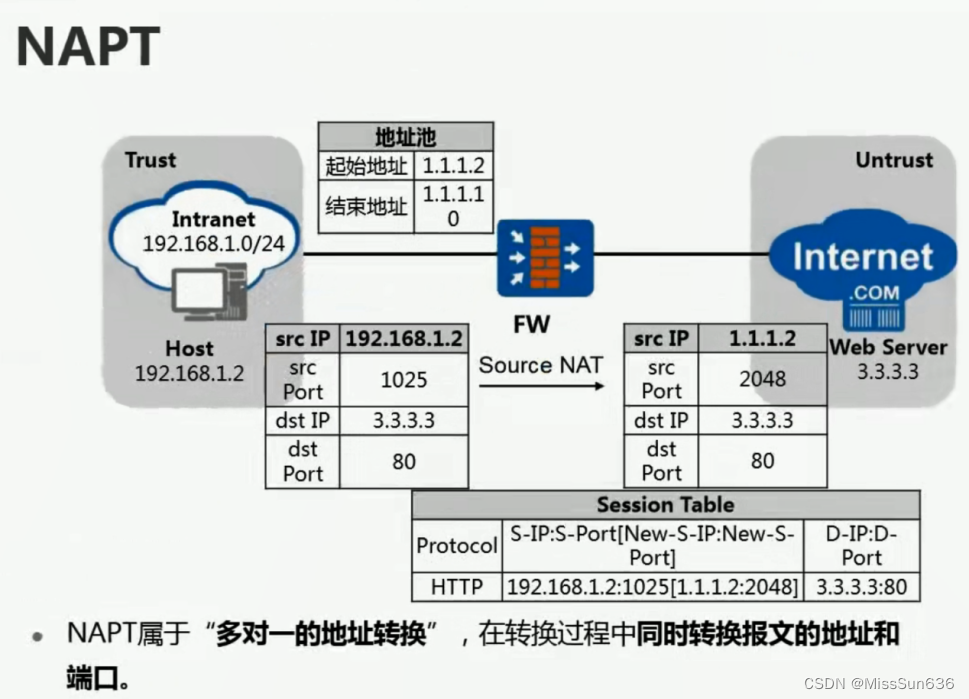

NAPT

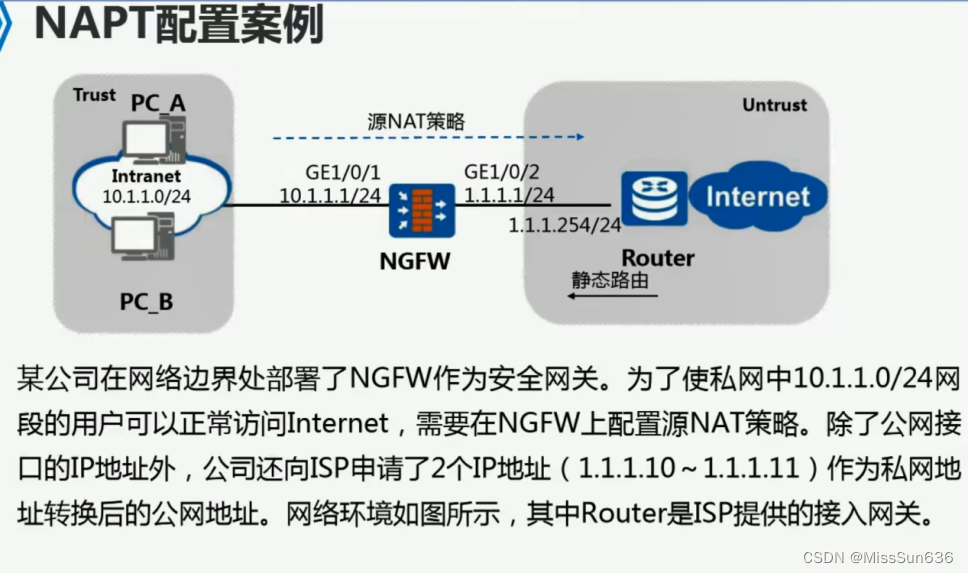

NAPT配置案例

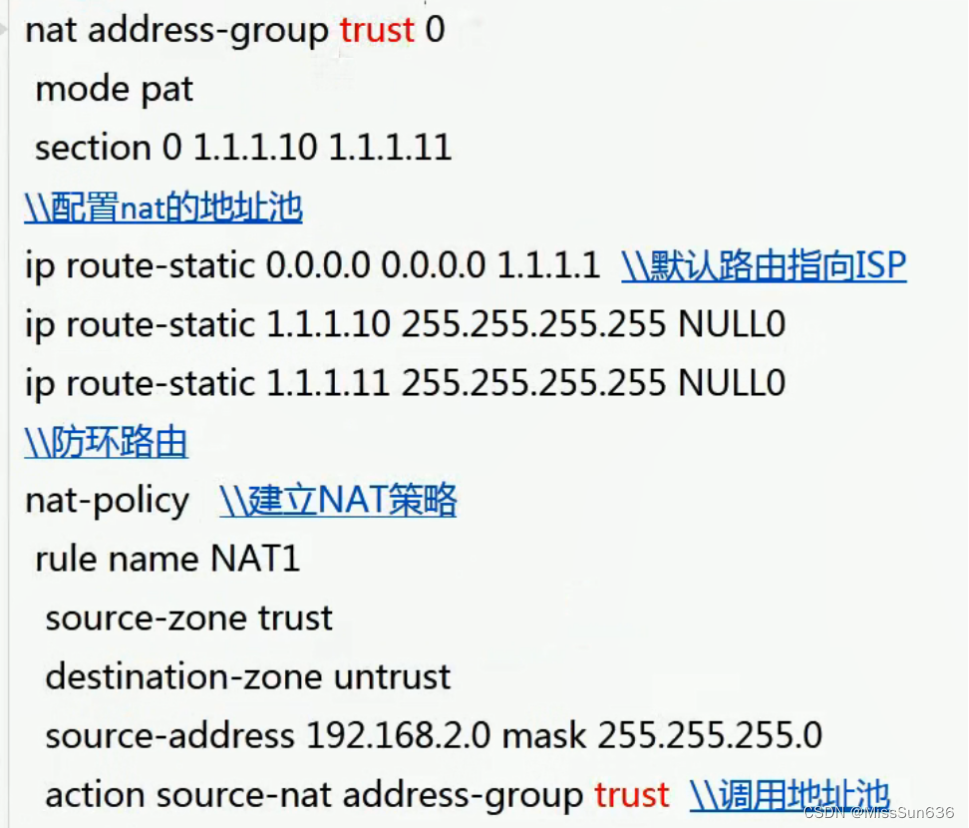

写一个nat的地址池

[USG6000V1]nat address-group trust

规划这个地址池中的IP地址从公网购买的IP地址

用地址池进行动态转换

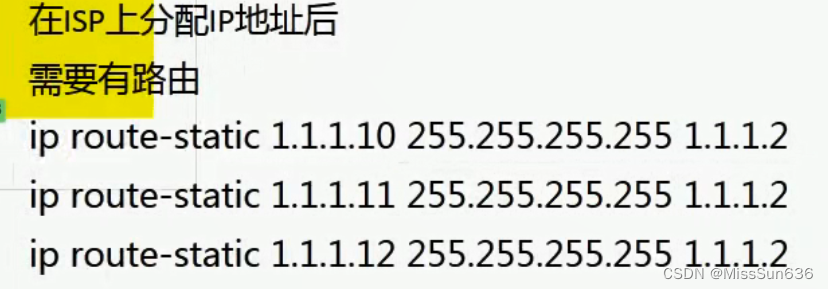

[USG6000V1-address-group-trust]section 1.1.1.10 1.1.1.11

[USG6000V1]nat-policy

[USG6000V1-policy-nat]rule name NAT1

[USG6000V1-policy-nat-rule-NAT1]source-address 192.168.2.0 mask 255.255.255.0

[USG6000V1-policy-nat-rule-NAT1]action source-nat address-group trust

防火墙上需要写这么一条null0的路由用于防环

Nat转换的映射表是优于这条路由的

[USG6000V1]ip route-static 1.1.1.12 32 NULL 0

配置nat的公网和私网一对一的转换

[USG6000V1]nat server global 1.1.1.12 inside 192.168.3.10

可以让服务器多配置几个公网地址一个私网对应多个公网

同时可以保证只有公网访问私网的时候才进行转换私网访问公网的时候不转换

[USG6000V1]nat server global 1.1.1.12 inside 192.168.3.10 no-reverse

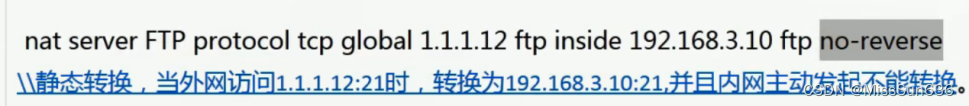

一对一的端口转换

[USG6000V1]nat server FTP protocol tcp global 1.1.1.12 ftp inside 192.168.3.10 ftp

查看会话

[USG6000V1]dis firewall session table

[USG6000V1]dis firewall session table source-zone dmz source inside 192.168.3.10

查看防火墙的多通道

[USG6000V1]dis firewall server-map

- 排错思路

- 如果ping得通就找OSI模型中 网路层上面得故障

- 如果ping不通 就要找OSI模型中 网络层下面得故障

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |