计算机取证科普性基础

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

内容为美亚柏科公开课笔记。

1 Windows系统与取证

1.1 存储介质取证概述

专业名词

- 未分配空间

- 文件残留区

- 物理大小

- 逻辑大小

- 文件大小=物理大小-逻辑大小

- 临时文件

- C:\Windows\Temp*.tmp

- C:\Documents and Settings\Username\Local Setting\Temporary Internet Files

- C:\Documents and Settings\Administrator\Application Data\Mirsoft\Word

- 历史记录

- 浏览器历史记录

- IIS访问日志

- 操作系统日志

- 防火墙日志

- 常态文件

- 隐藏文件

- 硬盘加密

- 压缩包加密

- Bitlocker加密

- 虚拟容器加密

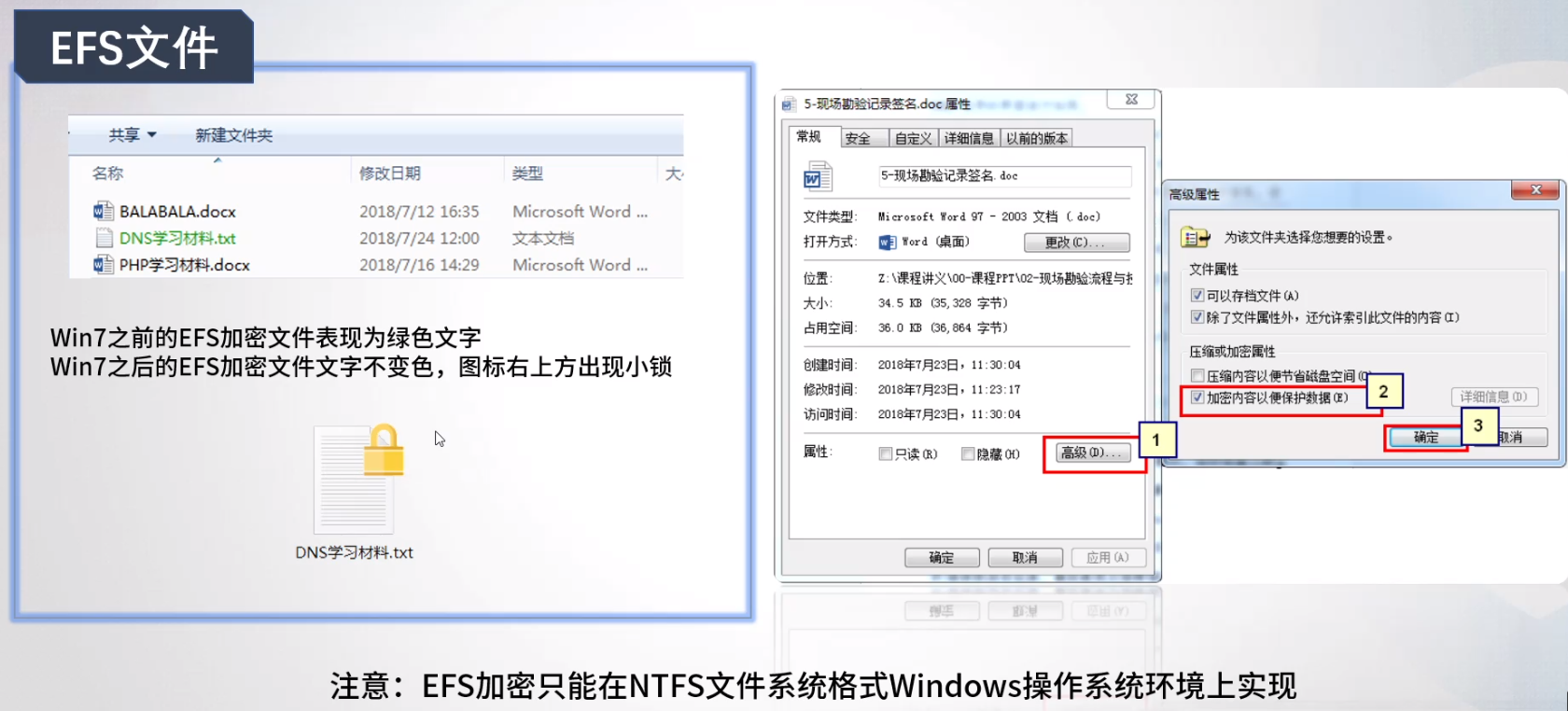

- EFS文件加密

- Office文件加密

- 修改文件扩展名

- 信息隐写

散列值

确保文件不被更改校验文件的完整性。

- 在取证领域中常用于生成文件校验值以检测文件的完整性。

- 信息安全领域中的密码常以散列值形式保存。

- 对信息进行数字签名以确定发送者身份。

- 用于身份认证协议中的签权过程。

外置硬盘接口

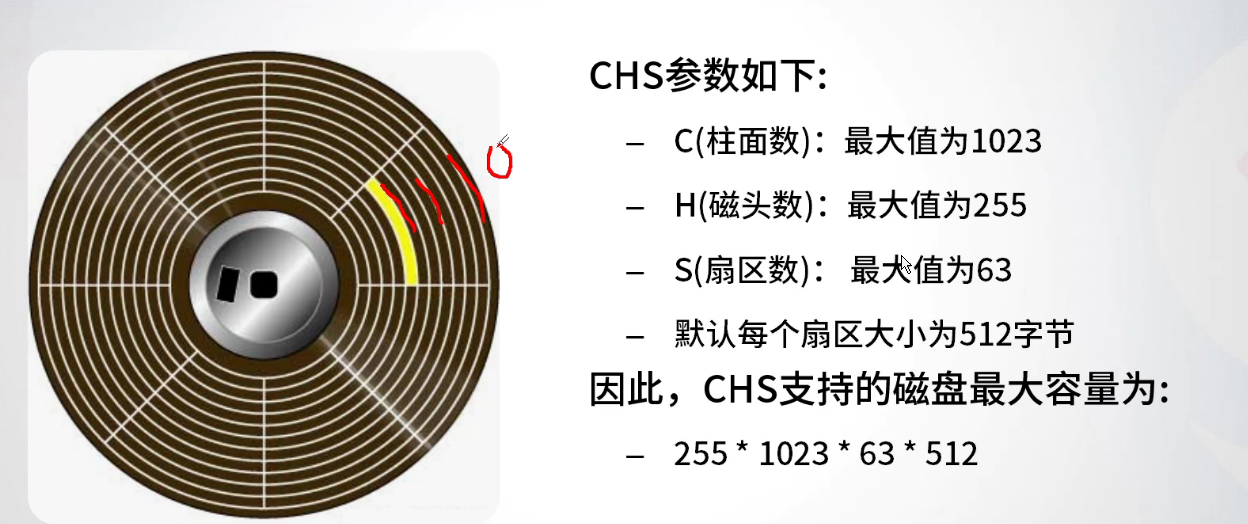

磁盘CHS寻址

LBA寻址模式

4K扇区新硬盘存储兼容机制

1.2 Windows注册表解析与电子数据自动取证技术

1.2.1 计算机取证概述

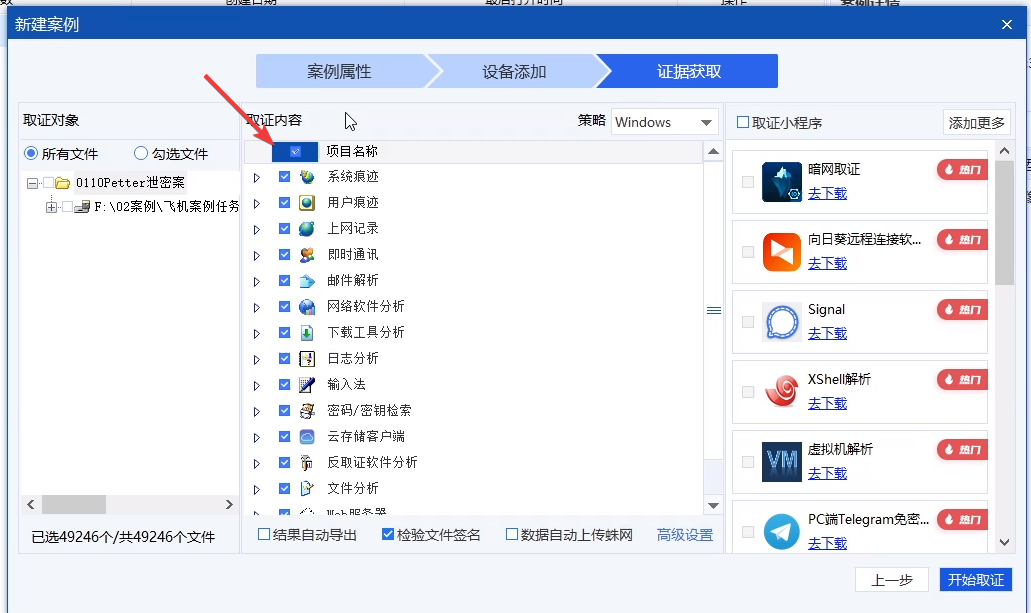

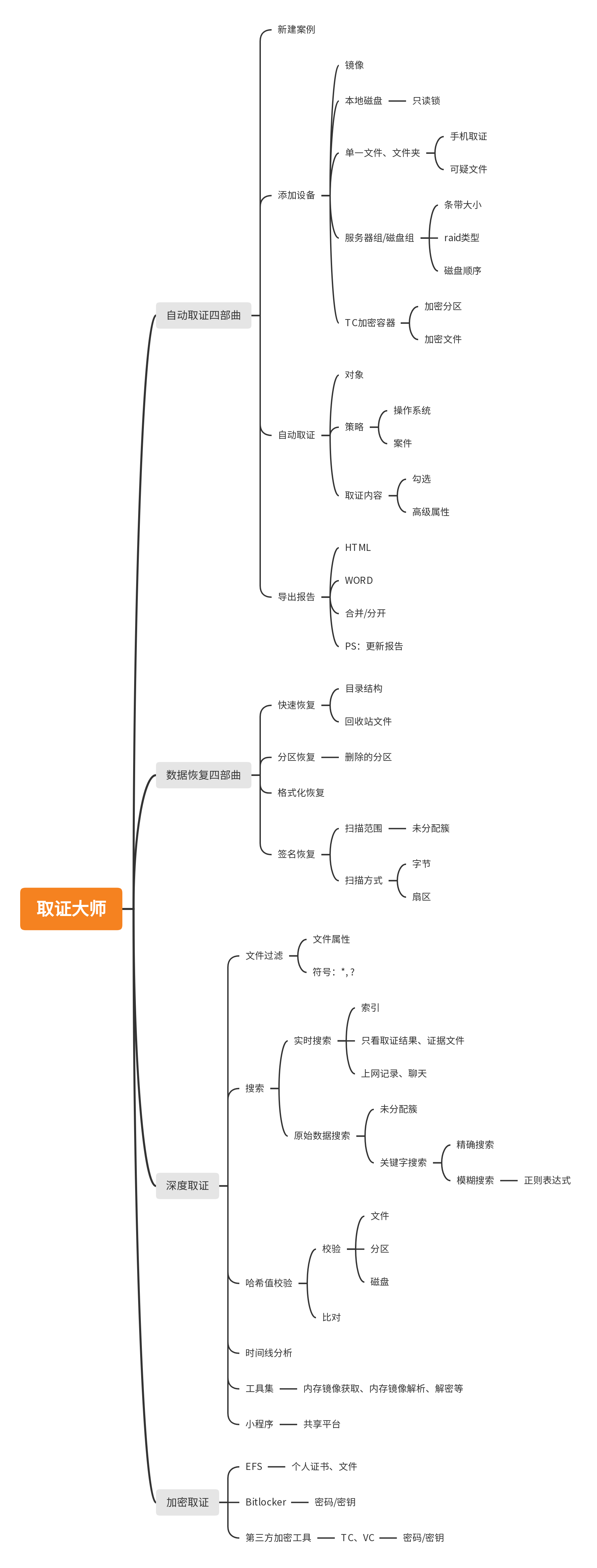

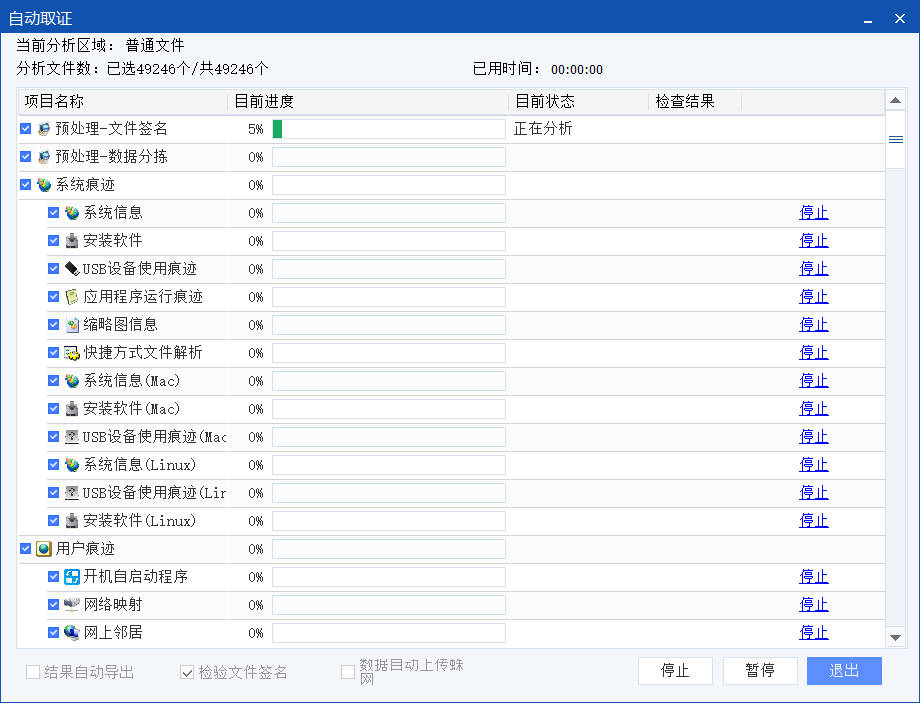

自动分析取证四部曲

- 新建案例

- 添加设备

- 自动取证

- 制作报告

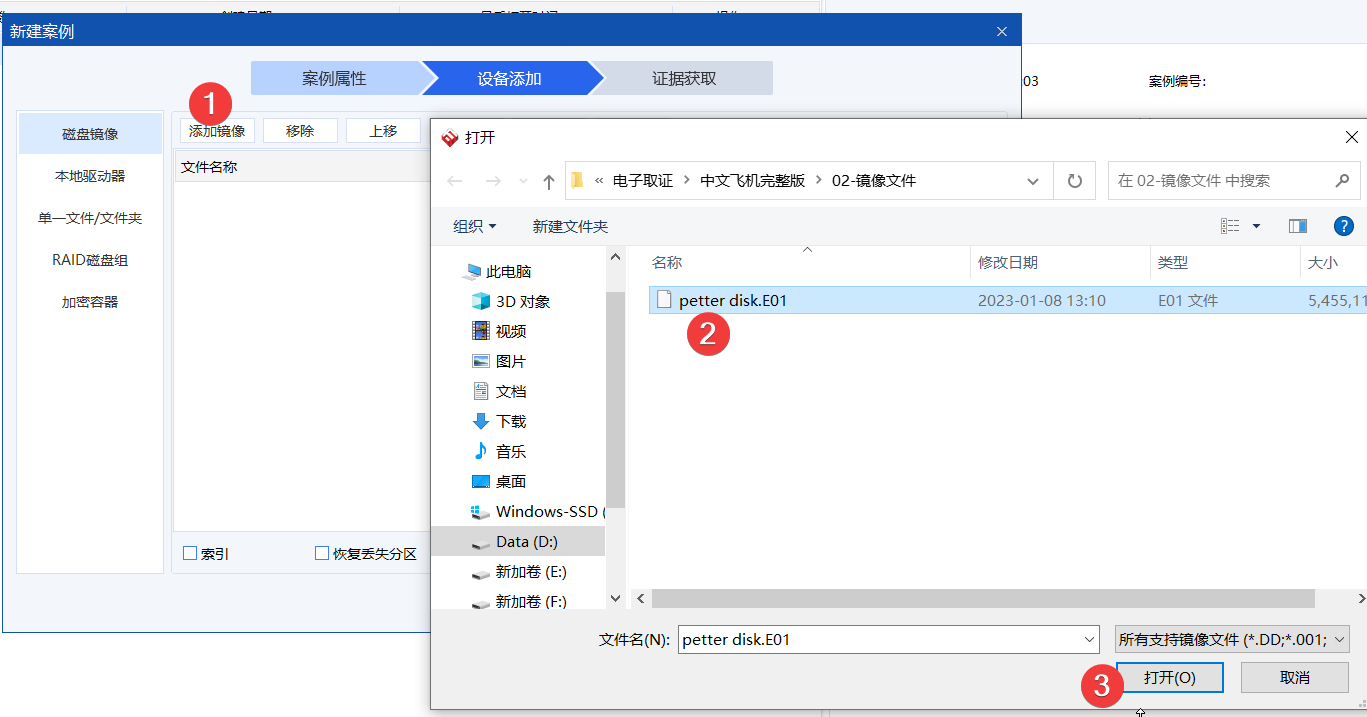

E01可以压缩DD镜像原始镜像。

GHOISO等常见的镜像都只记录现存文件信息。

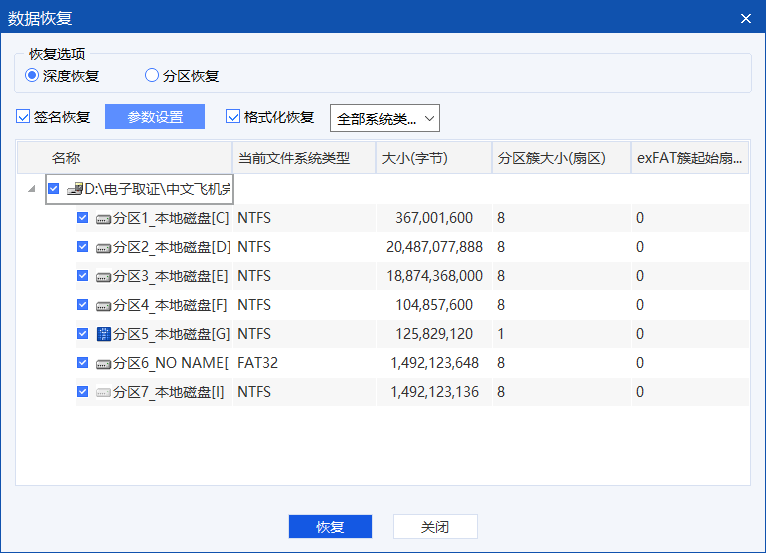

E01DD等司法取证镜像则记录介质所有信息包括未分配簇。

取证大师不会破坏原始数据。

1.2.2 Windows系统取证分析

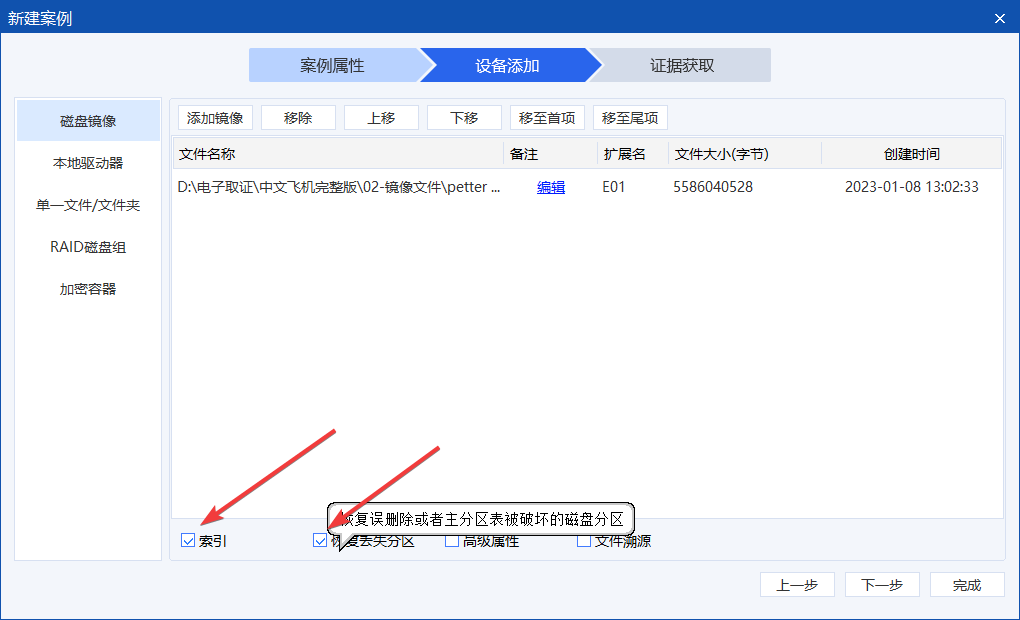

下面的选项中一般选择前两个即“索引”和“恢复丢失分区”。

下面的选项中一般选择前两个即“索引”和“恢复丢失分区”。

1.2.3 取证分析实例应用

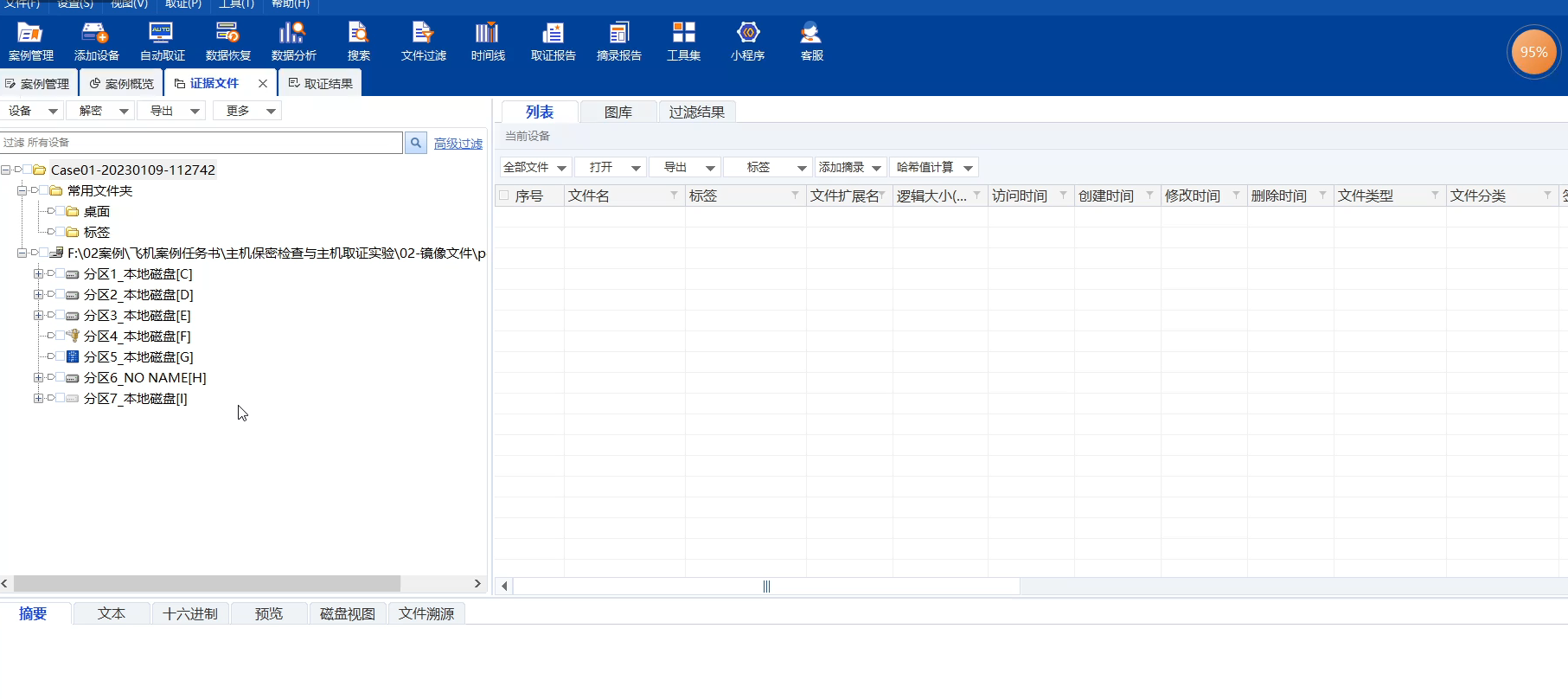

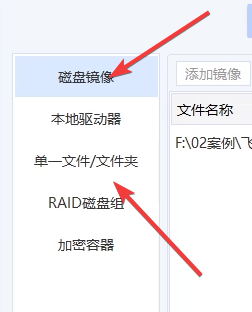

磁盘镜像是导入镜像文件的话可以在导入镜像后进行添加。

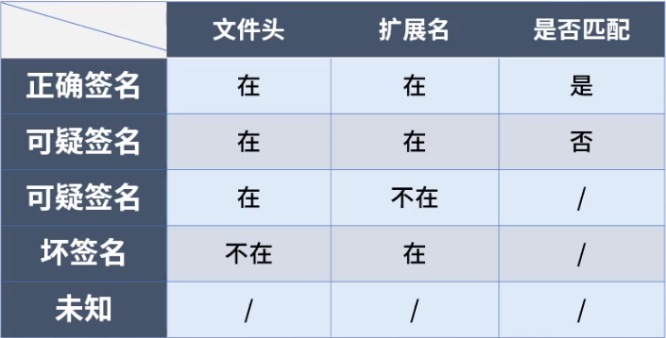

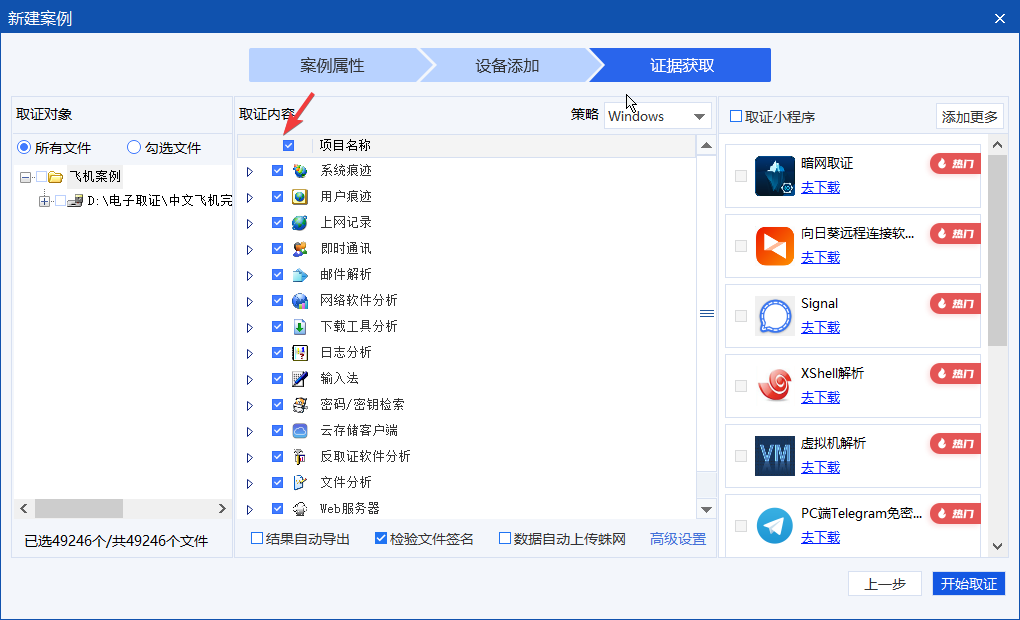

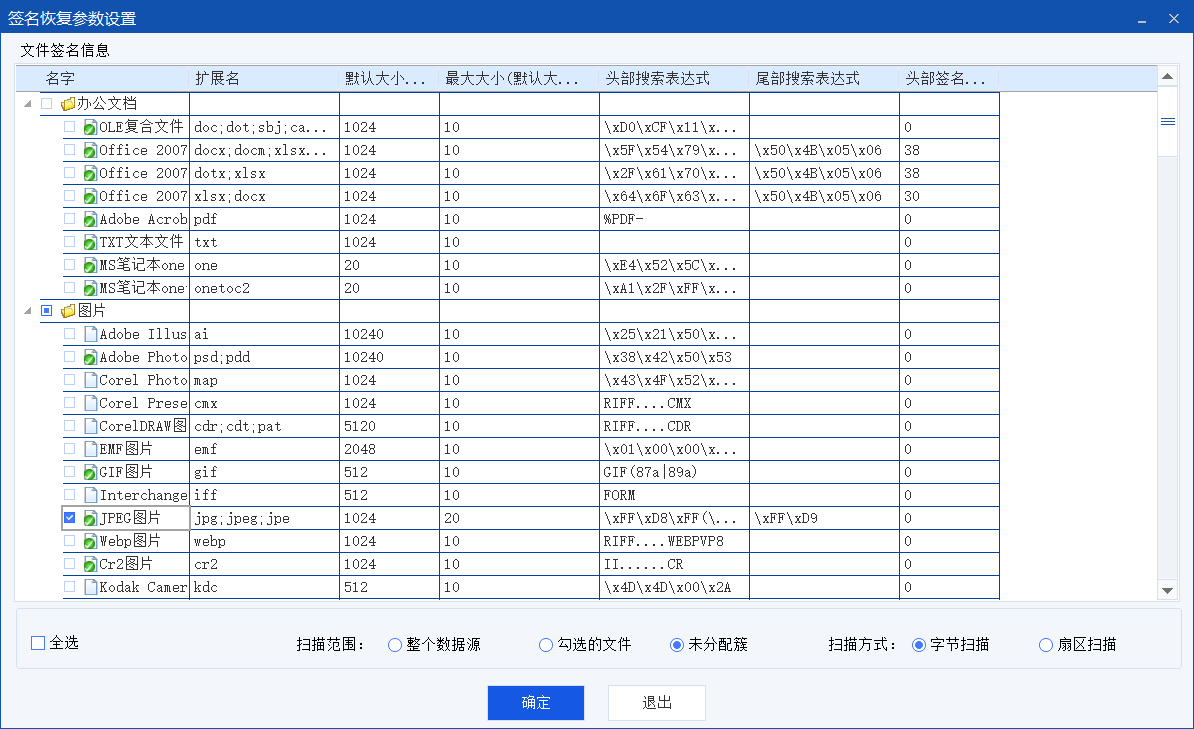

校验文件签名需要勾选上。

取证大师

系统痕迹

- 系统信息

- 操作系统信息

- 用户信息

- 服务信息

- 硬件信息

- 网络配置

- 时区信息

- 账户策略

- 系统开关机时间

- 安装软件

- USB设备使用记录

- 应用程序运行痕迹

- 缩略图信息

- 快捷方式文件解析

用户痕迹

- 用户映射

- 网上邻居

- 最近访问记录

- 最近访问的文档

- 最近打开保存文档

- 最近程序访问记录

- 最近运行记录

- 应用程序访问记录

- 文档软件访问记录

- 压缩软件访问记录

- Windows引擎搜索记录

- 打印信息

- 回收站删除信息

- 资源管理器痕迹

2 电子数据加密取证分析

泄密案例分析

运行后

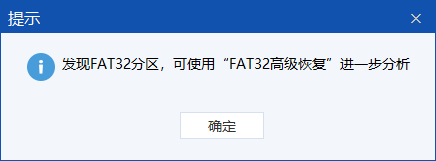

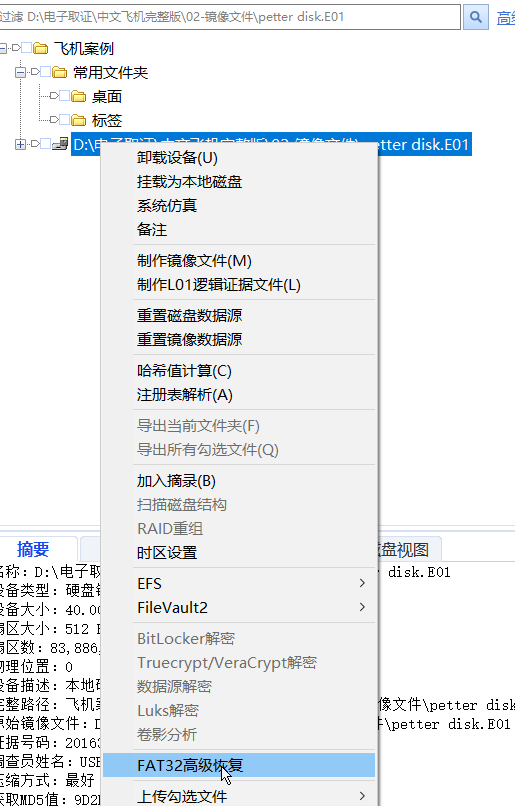

- FAT32恢复

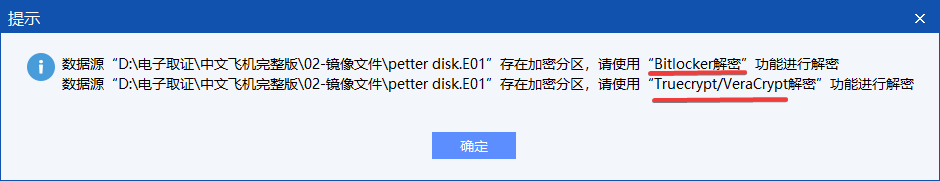

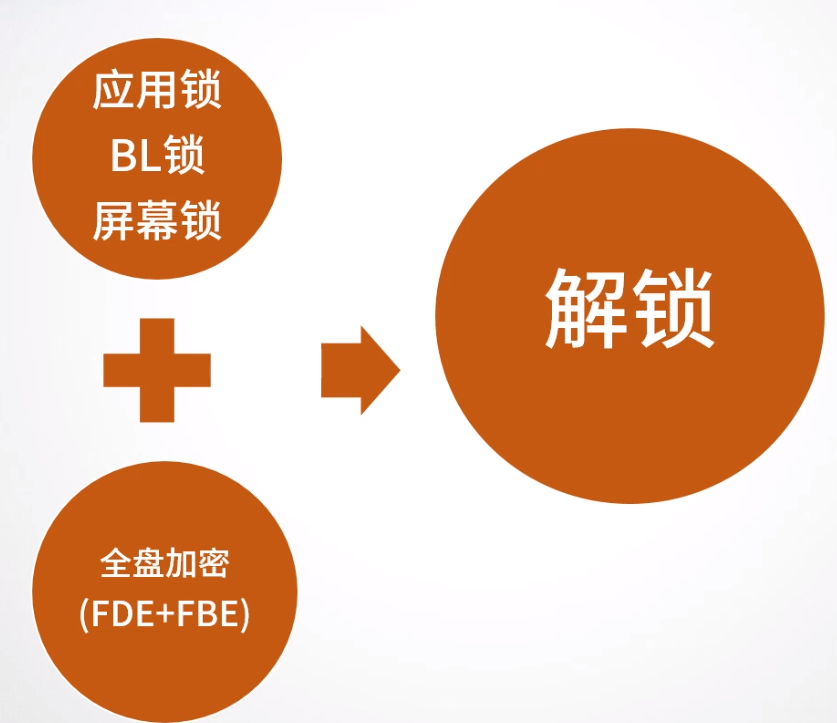

- 有BL锁

- 有TC要解密

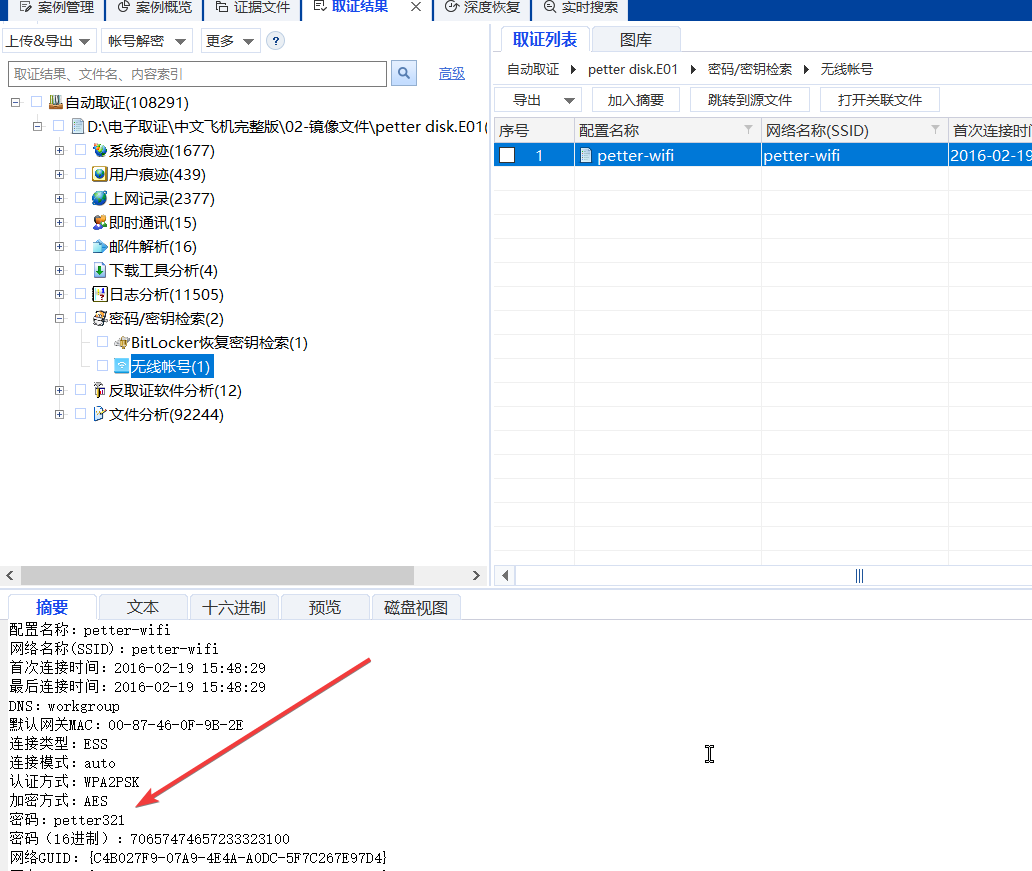

- wifi账号 密码

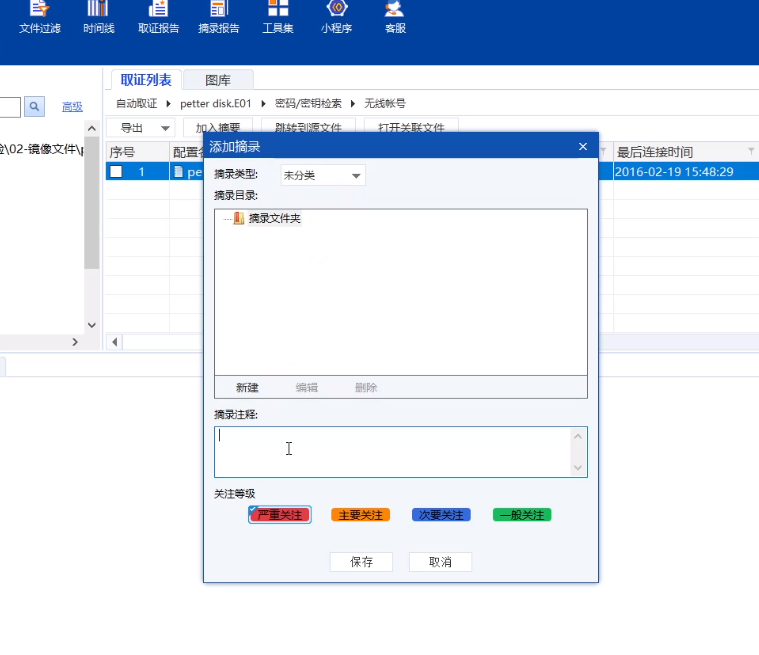

添加摘录

注意

需要用只读设备去访问嫌疑人的电脑。

开机自启动运行程序可能会有即时通讯软件的密码。

解锁BL锁之后需要重新取证。

数据少

检查一下自己有没有做FAT32高级恢复

有没有做分区恢复

有没有做分区恢复

有没有解开BL

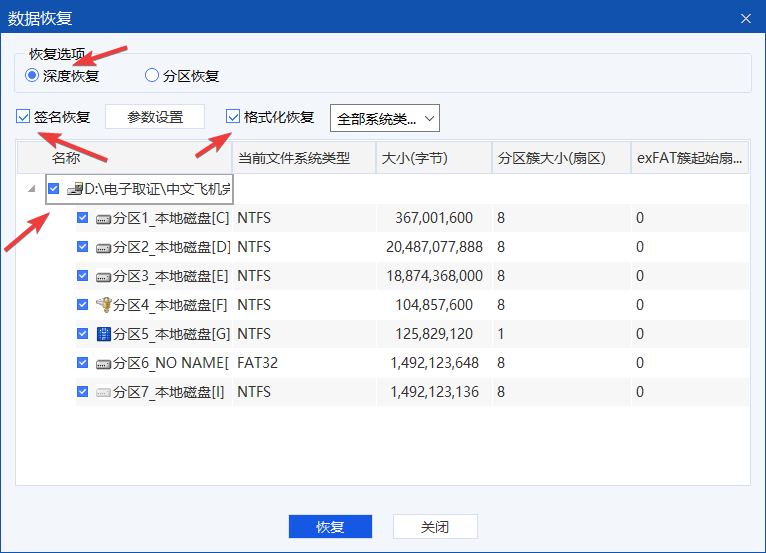

有没有做格式化恢复深度恢复

如果数据多

以上 高级恢复/格式化恢复 做多了或者是先做了签名恢复。

字节扫描比扇区扫描更精细但速度更慢。

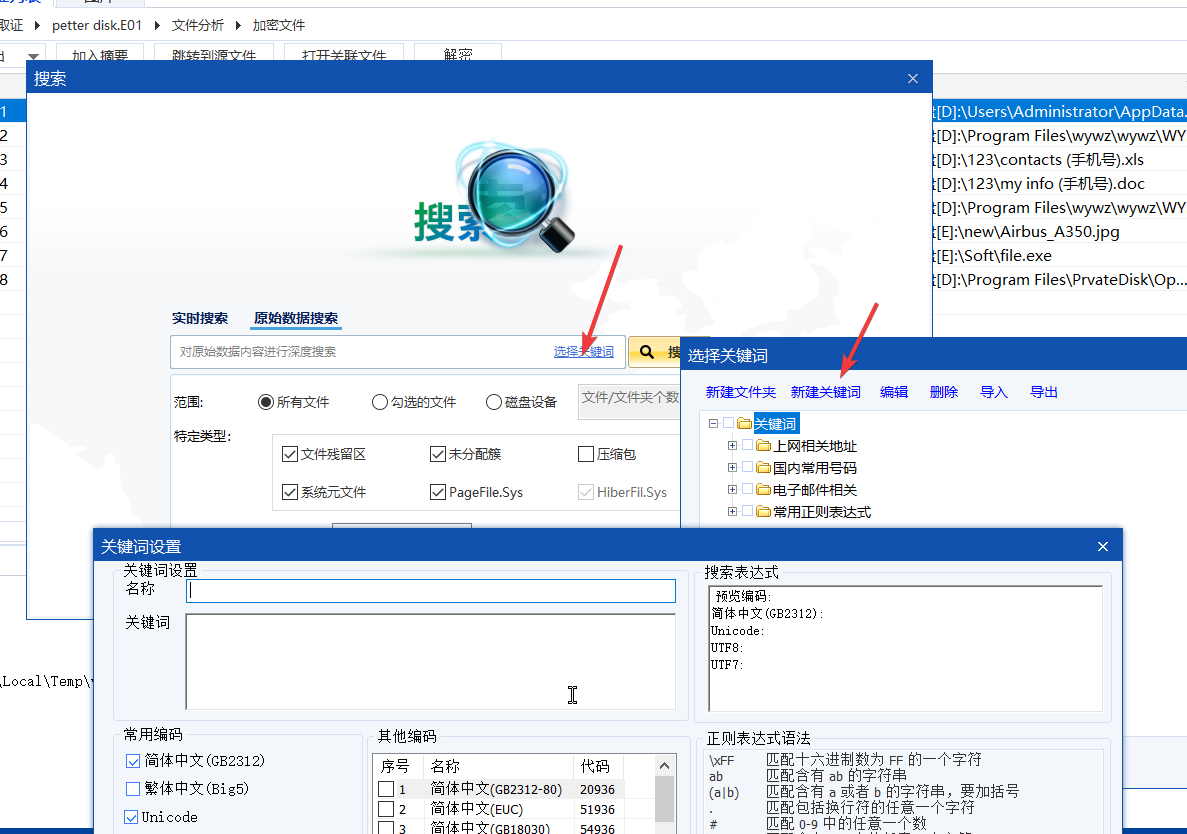

搜索功能

勾选索引后就可以快速的使用搜索功能。

原始数据搜索可以搜索文件的具体内容。

正则表达式匹配。

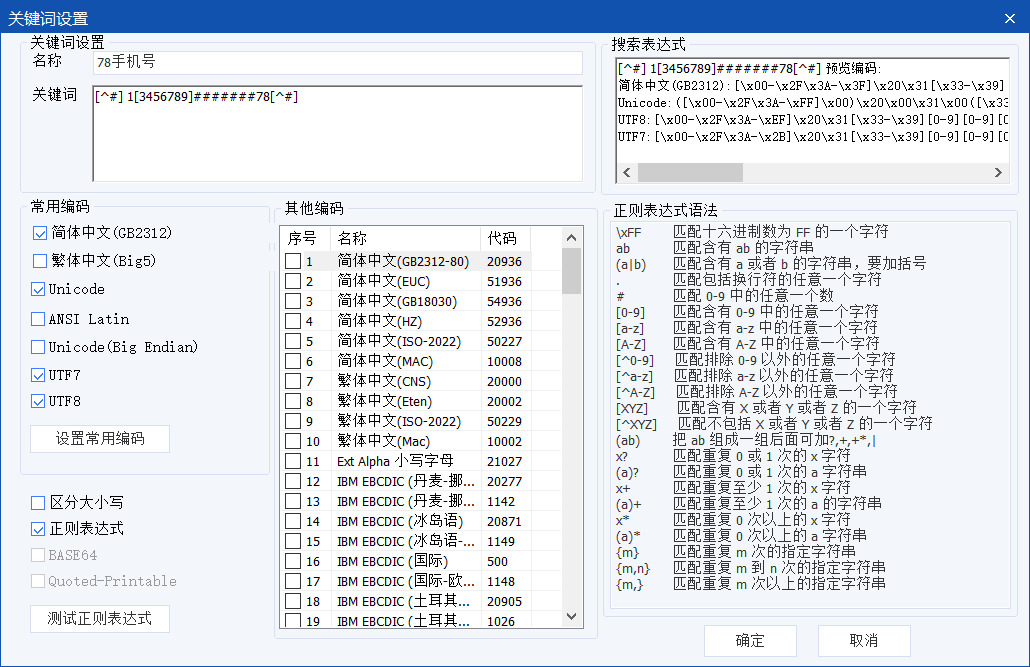

[#]1[3456789]#########[#]

######-######-######-######-######-######-######-######

搜不出来1、#打多了/打少了 2、正则表达式没勾选

3、使用了中文的符号/全角模式

4、搜索的范围错误

对文件取证结果的表述

3 文件

3.1 文件快速查找

文件快速查找——everything。

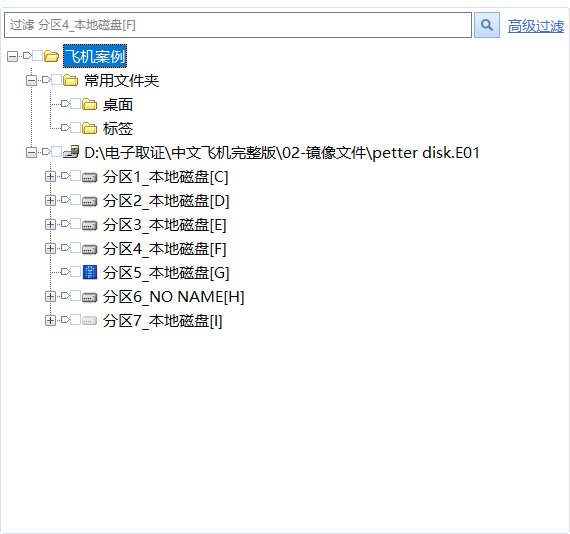

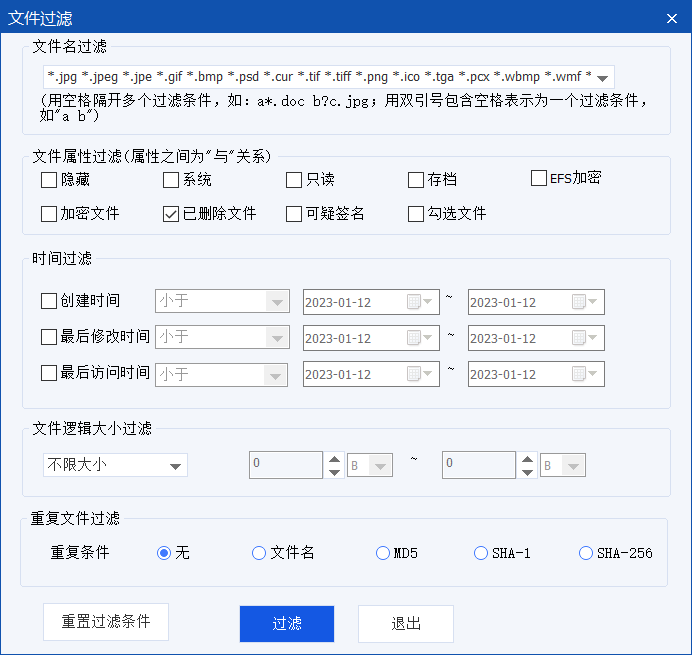

取证大师-文件过滤

- 对文件名个文件名后缀的过滤支持通配符

- 对文件属性的过滤包括删除、加密等特殊属性

- 对创建、修改、访问时间的过滤支持区间选择

- 对文件大小进行过滤

- 对文件名和内容重复的情况进行过滤

3.2 文件内容检索

文件过滤只能对属性进行分析。

如果需要对文件内容进行查找分析则必须要依靠搜搜功能。

取证大师的搜索功能分为实时搜索的原始文件搜索。

实时搜索——需要对取证文件进行索引后才能使用

优点搜索速度快

缺点对已删除文件未分配空间等位置无法搜索

原始数据搜索

优点搜索范围可以涵盖检材所有位置支持正则表达式

缺点相对耗时较长

如何开启索引

- 搜索框提示页面内直接点击立即索引

- 添加设备时勾选“索引选项”

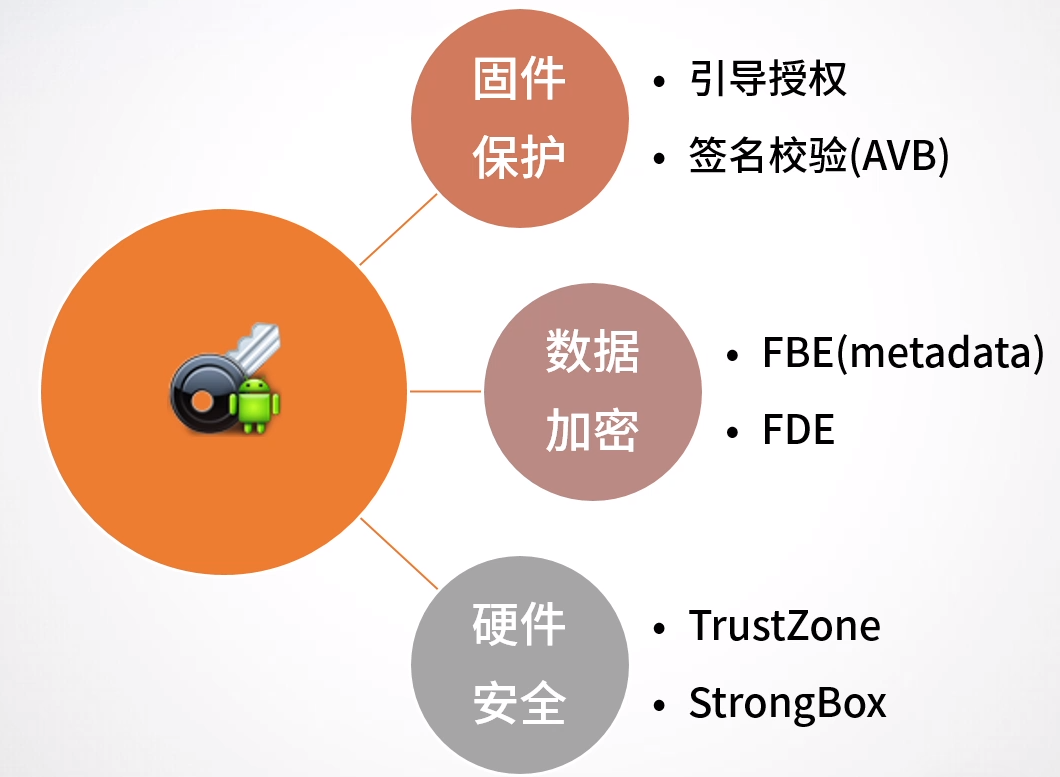

4 加密

4.1 EFS加密

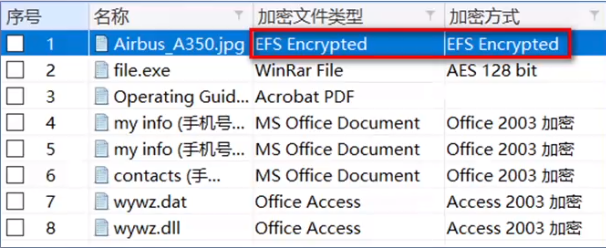

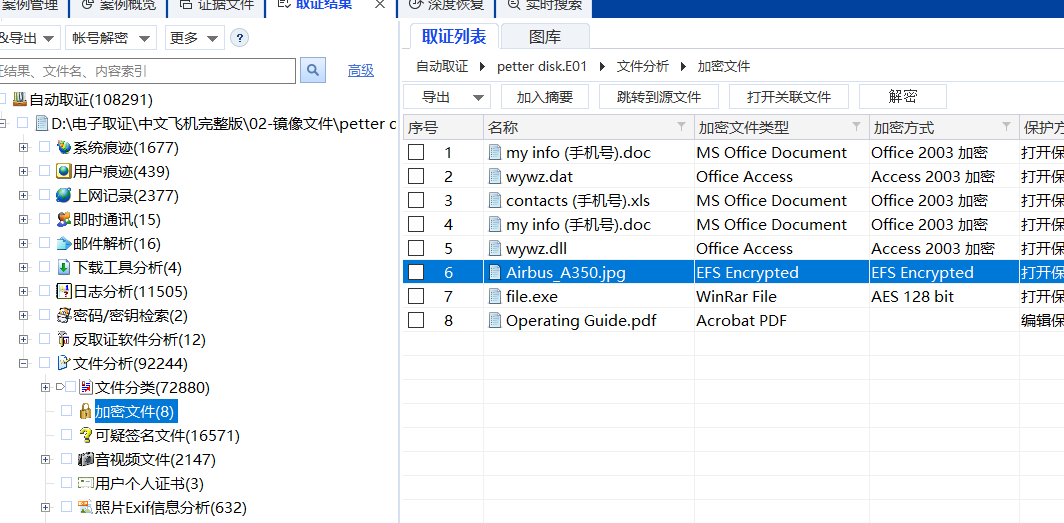

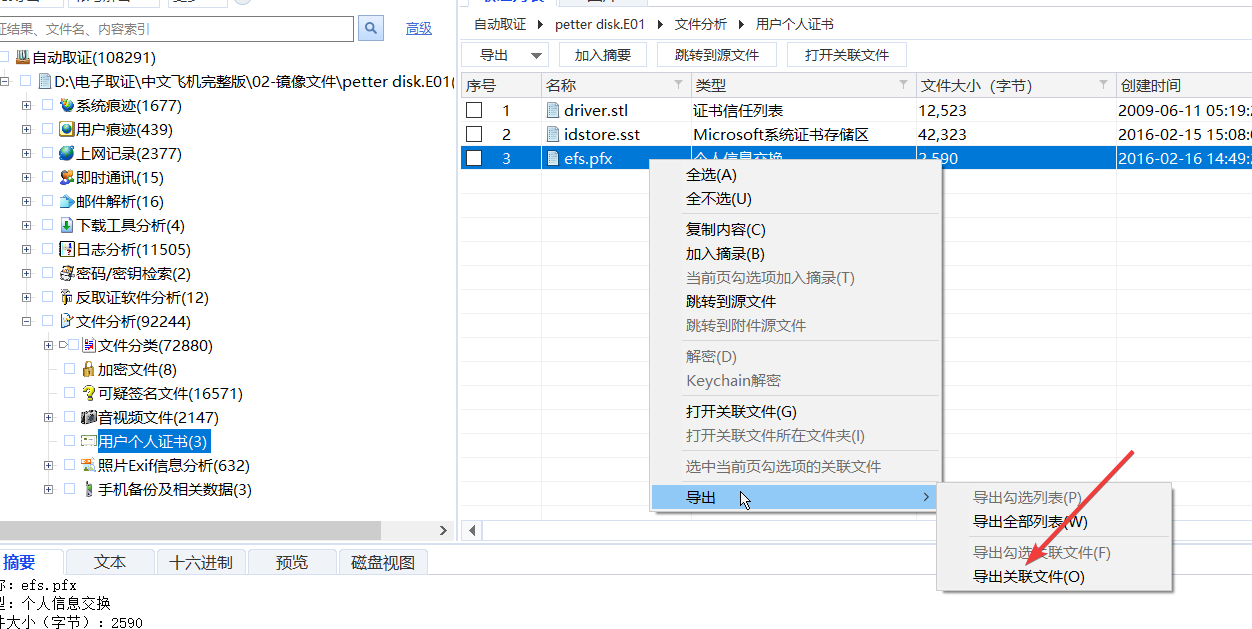

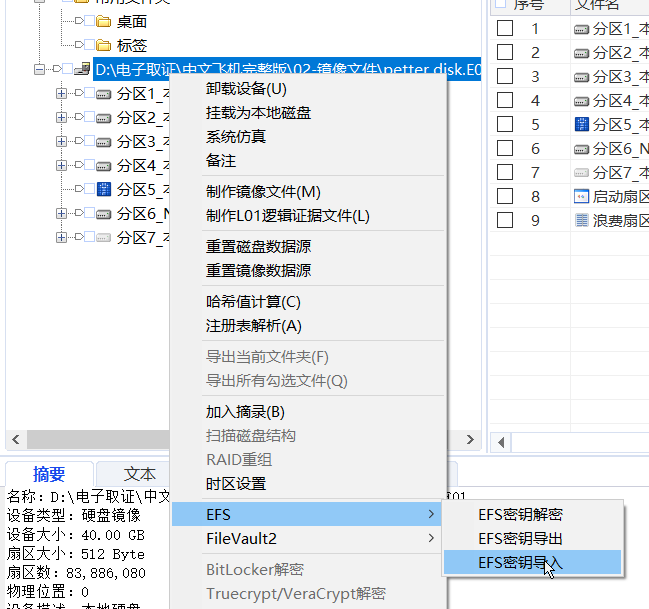

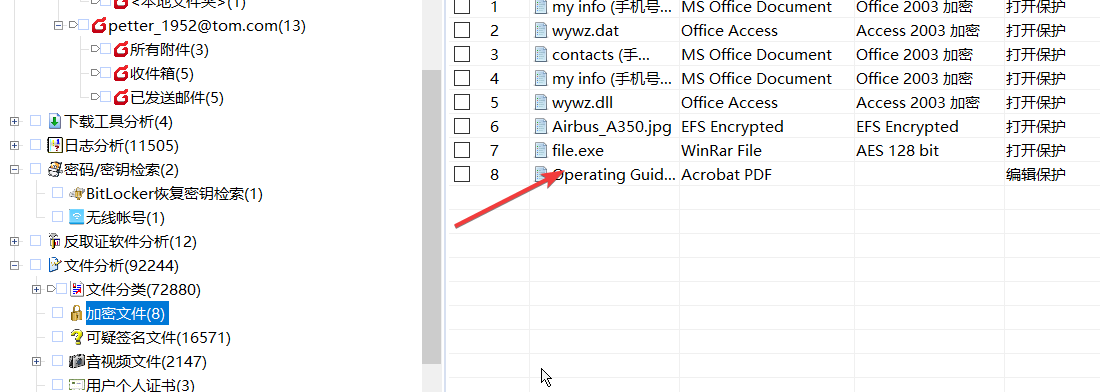

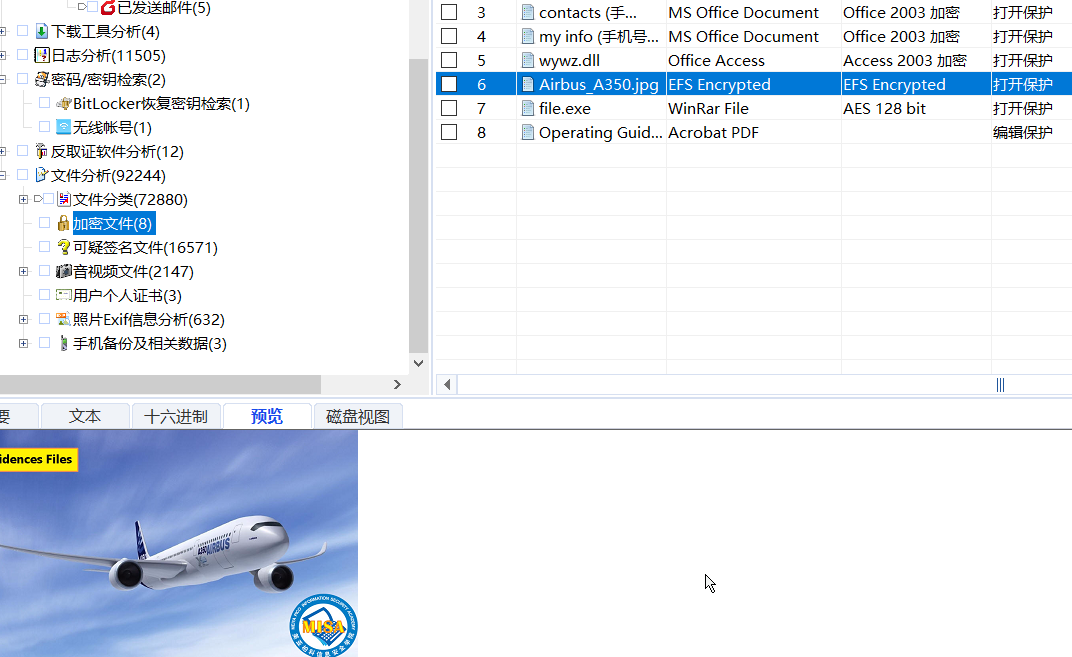

取证过程中对检材分析时如果发现启用了EFS加密的文件会在自动取证结果“加密文件”分类中自动体现。

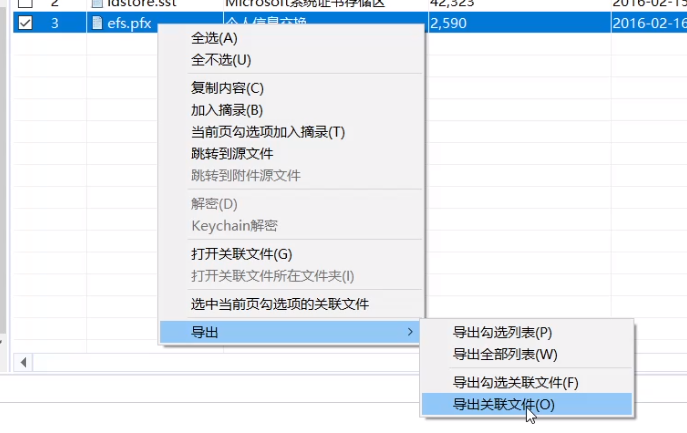

用户个人证书导出

BitLocker加密

加密容器。

隐写加密。

硬件加密。

5 总结思维导图

6 案例

6.1 主机保密检查与主机取证实验–图片泄密案例

6.1.1背景

某单位近期频繁出现内部资料泄密事件经过一段时间的调查员工Petter有泄漏公司机密的重大嫌疑随即对他个人的一台笔记本硬盘进行了证据固定并通过取证软件生成了镜像文件“petter disk.E01”。

6.1.2 目的

从镜像文件中发现泄密痕迹重建泄密场景采用取证工具进行实验对petter disk.E01分析查找涉密图片对Petter有进行追责处置形成实验报告。

6.1.3【实验科目&知识点】

windows系统取证、即时通信工具取证、反取证技术检查实验、主流应用软件取证、手机备份文件取证

6.1.4 环境

1、Windows 系统

2、取证大师

3、手机取证大师

4、哈希值计算工具

5、本次失泄密事件镜像文件petter disk.E01

6.1.5 任务

- 通过取证结果请回答下列问题20分

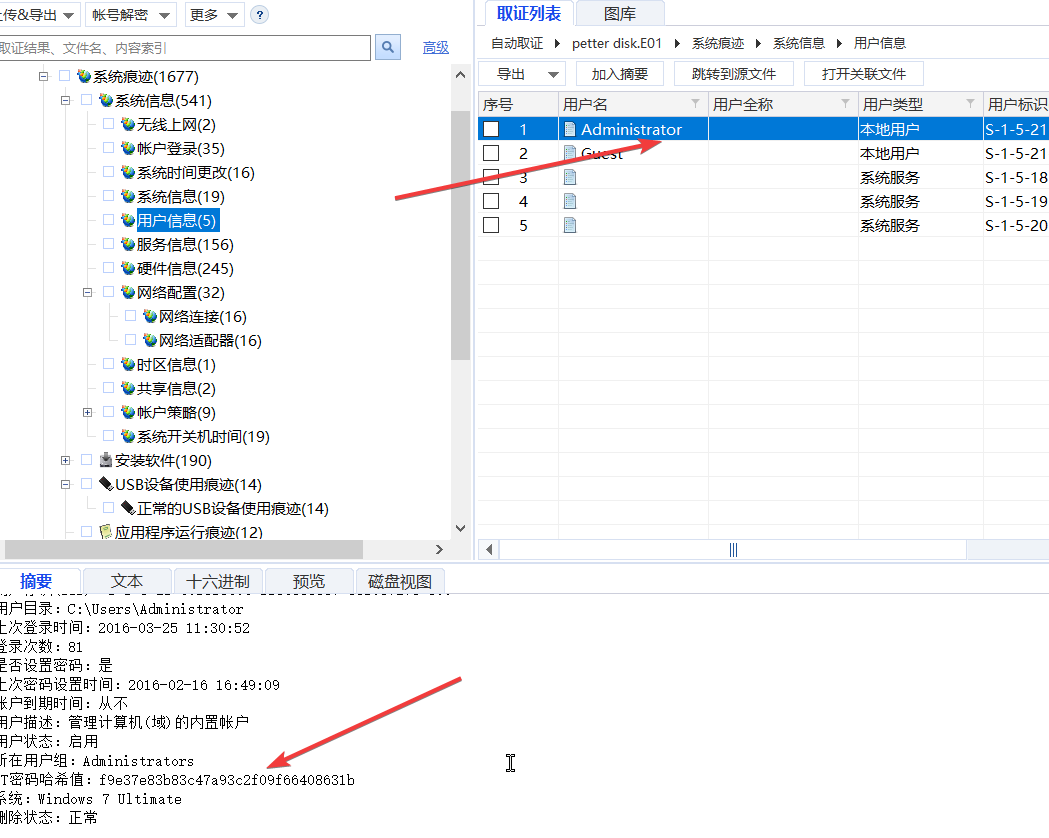

- 分析并提取该案例中相关操作系统信息操作系统版本、系统安装时间、最后一次正常关机时间、网卡的IP地址2分

- 该对象曾在IE浏览器输入哪些网址1分

- 该对象最近访问过哪些office文档请写出文件名2分

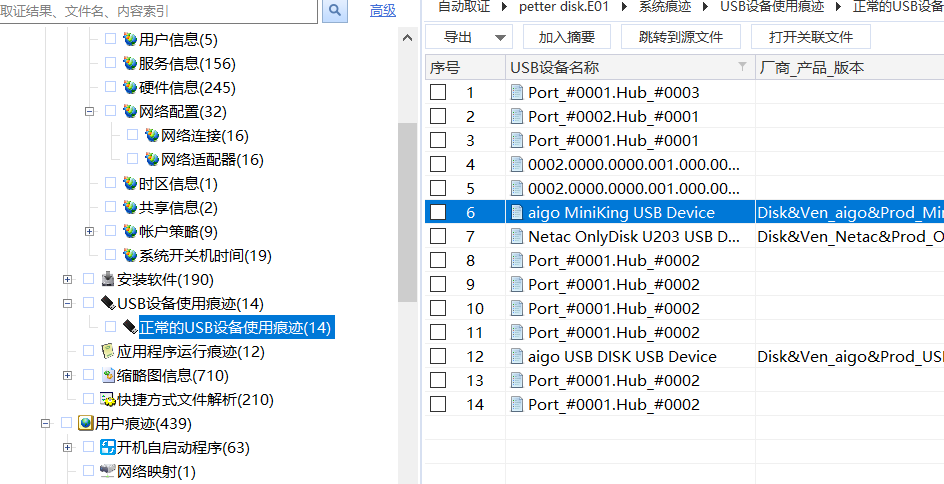

- 在现场勘查中搜查到里对象的一个U盘设备名称为“aigo MiniKing USB Device”请确认对象是否在该计算机中使用过如果有请找出其最后一次使用该设备的时间1分

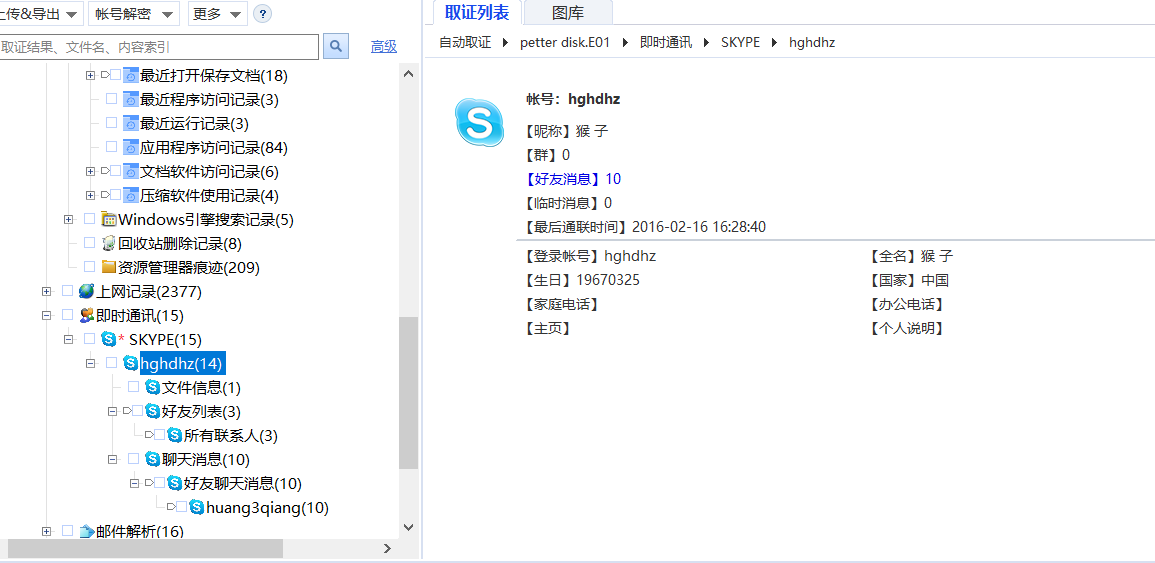

- 通过取证分析请找出对象使用的Skype账号2分

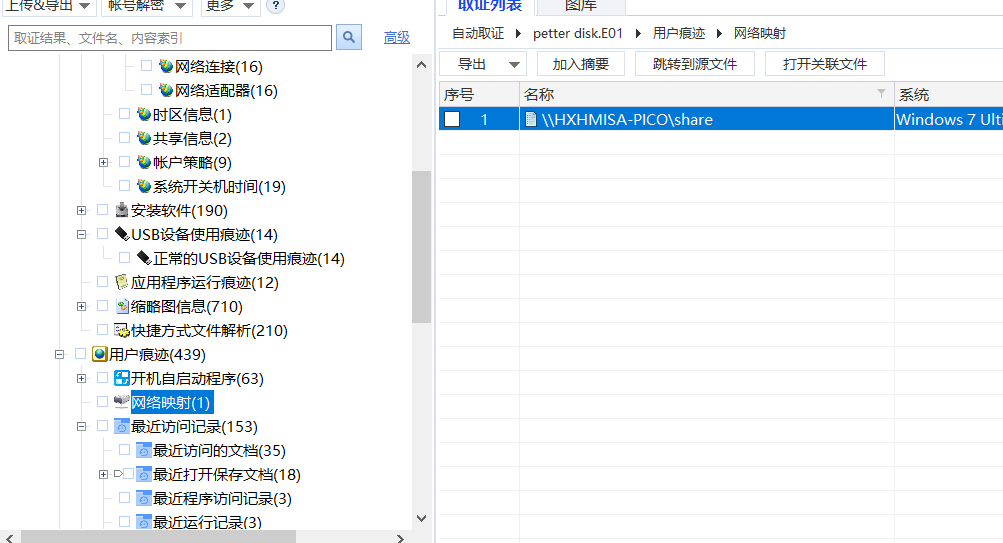

- 该案例中网络映射的地址为2分

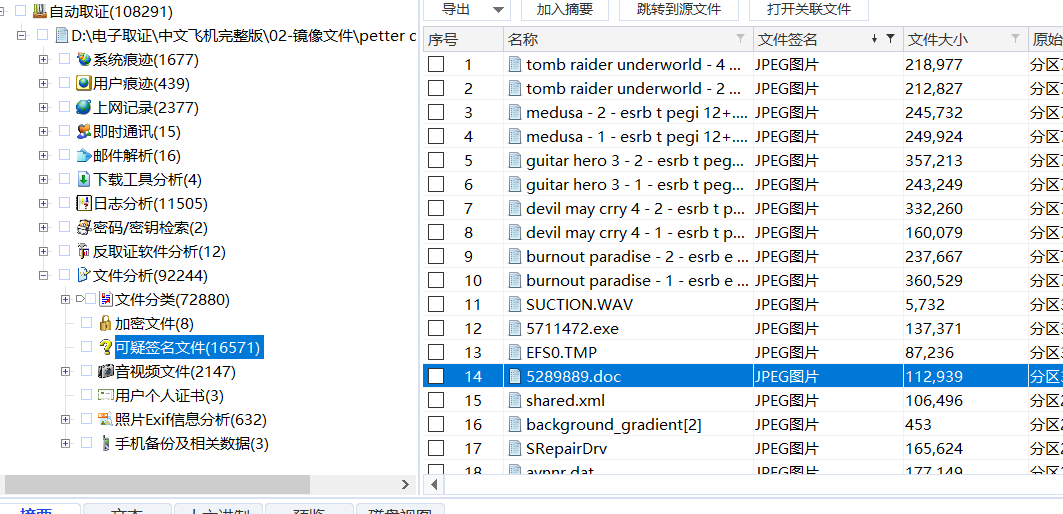

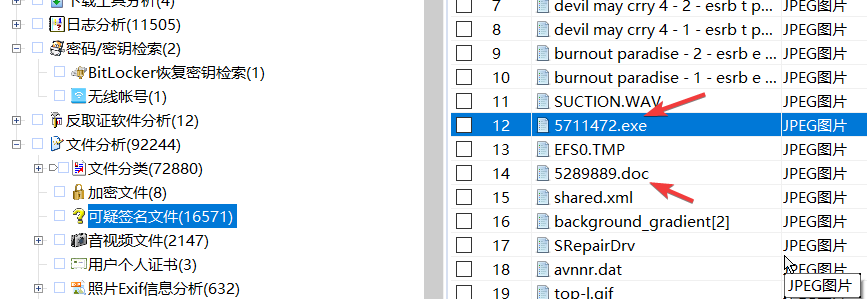

- 分析出案例中对象恶意修改过扩展名的jpg图片有几张 分别为2分

- 请校验Petter的计算机硬盘并记录下其md5值2分

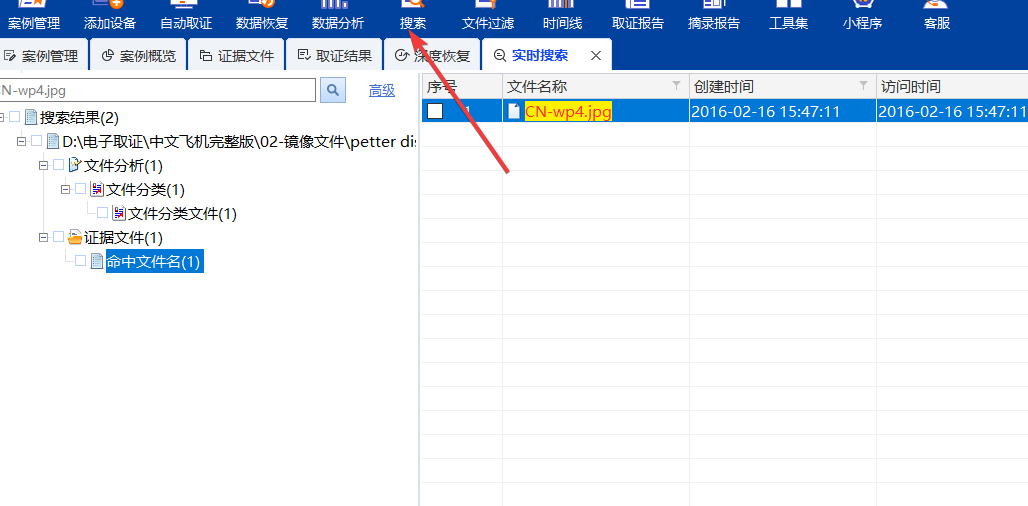

- 请查找案例中名为“CN-wp4.jpg”的图片并记录下它的md5值2分

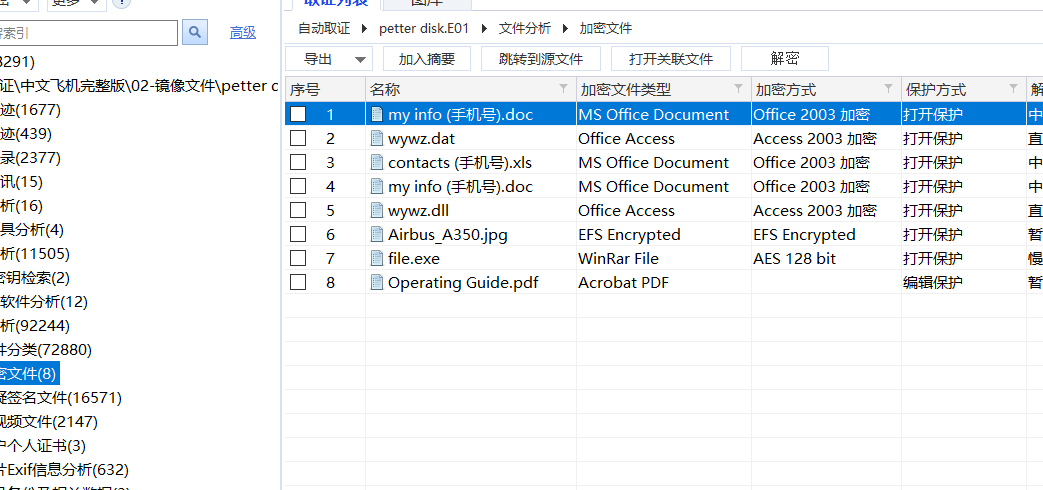

- 该案例中是否包括EFS加密文件如果有包括哪些文件分别为2分

- 该案例中找到_______个加密的office文件文件名分别为2分

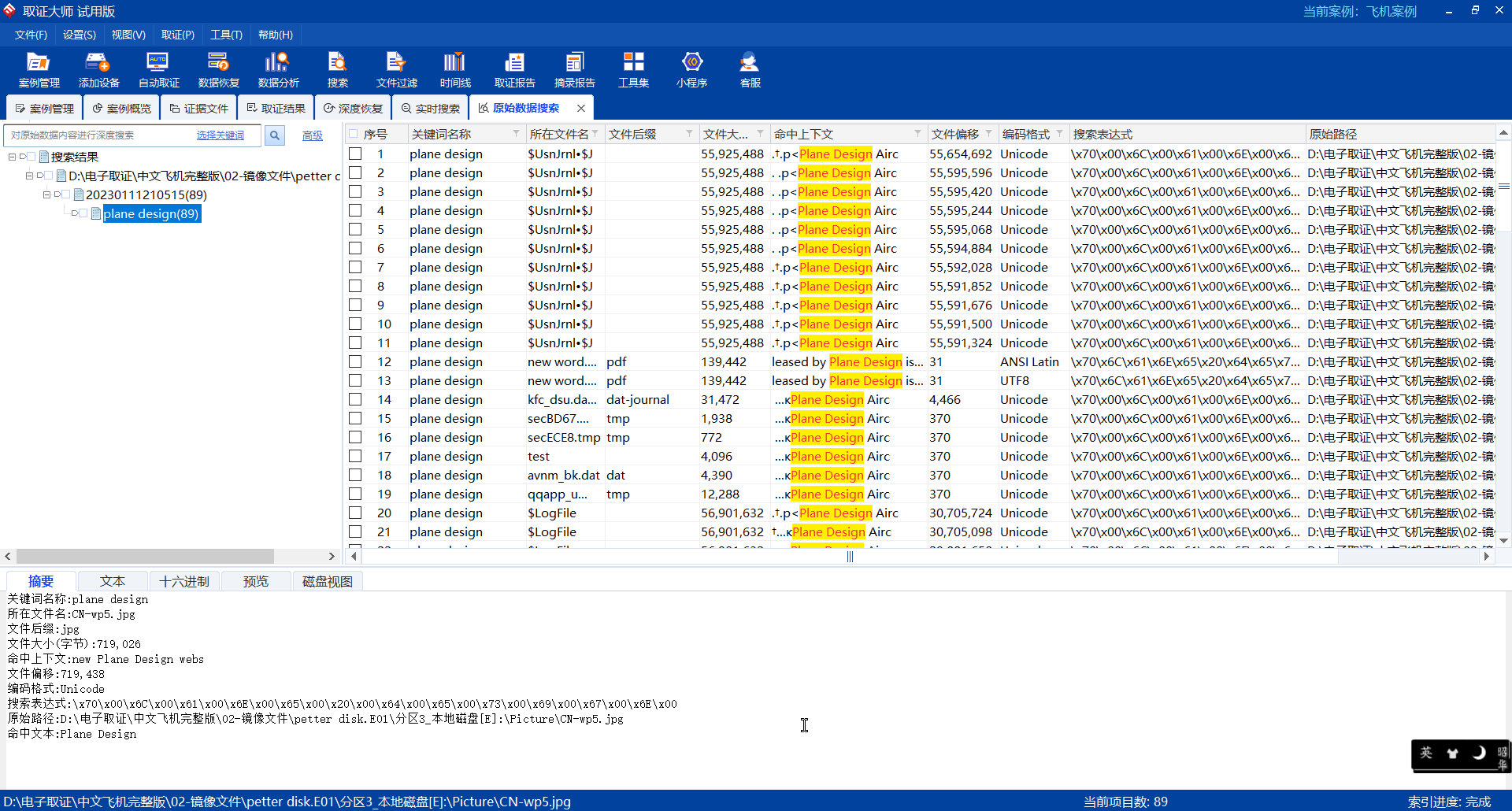

- 通过关键词搜索找出案例中包括“plane design”的相关信息要求只考虑以下编码ANSI Latin、Unicode、UTF-8请分别列出在哪些地方会有该关键词的命中10分

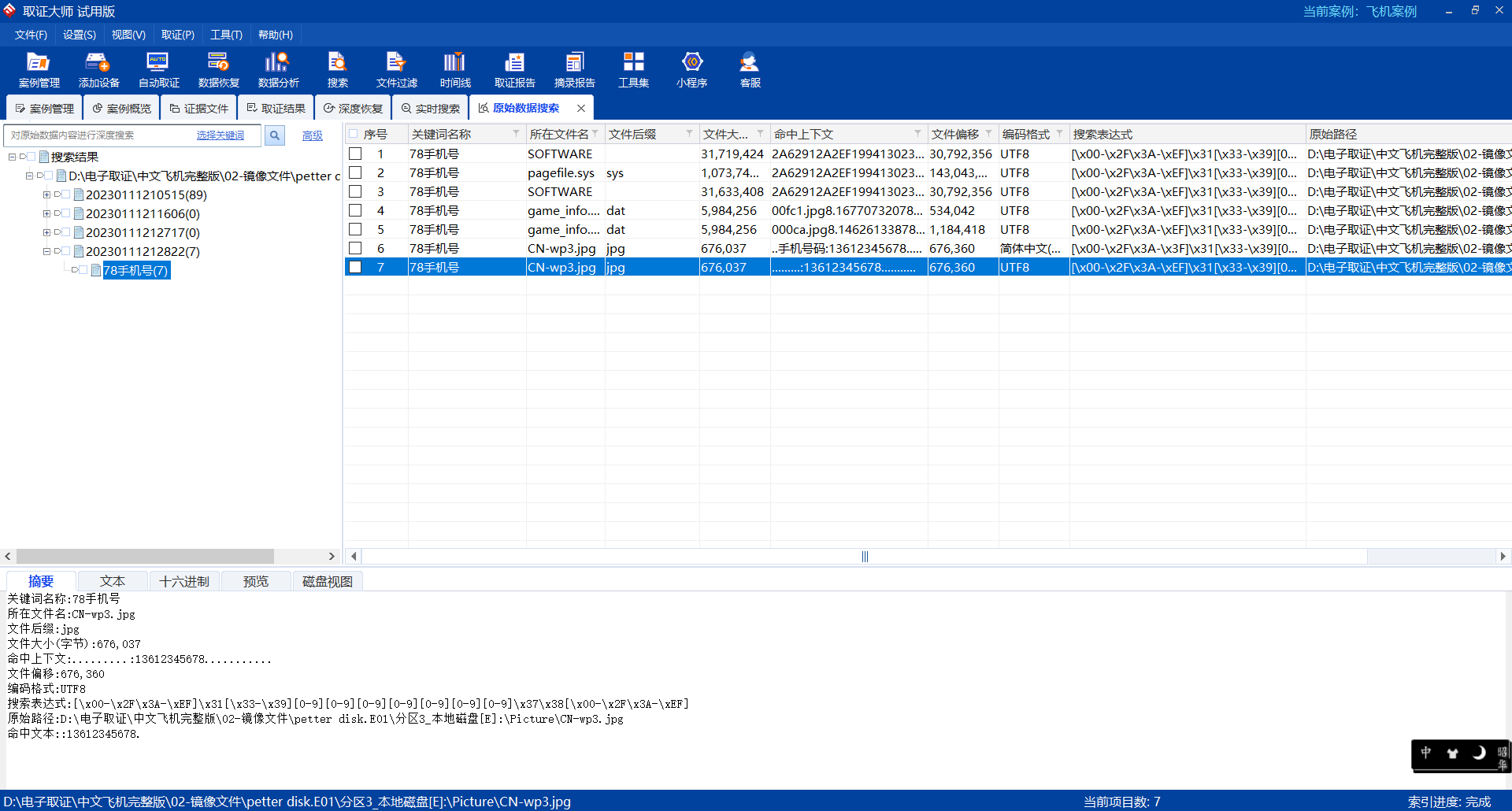

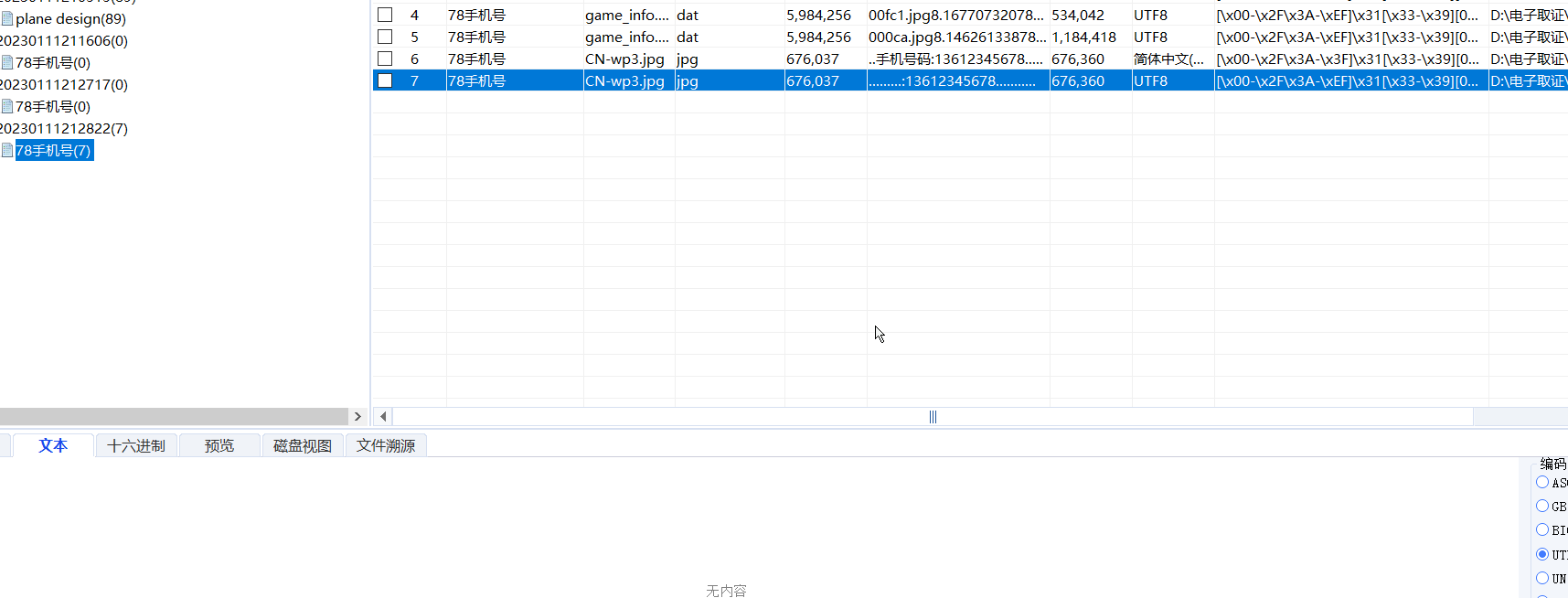

- 请找出尾号为78的手机号10分

- 请列出取证分析得到的所有密码及密钥。20分

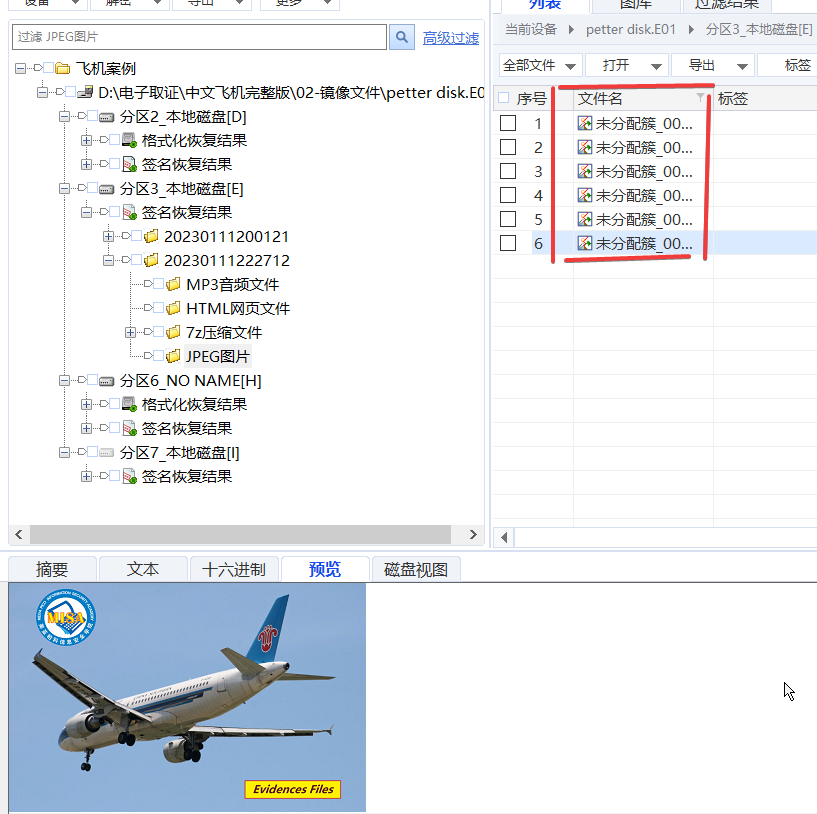

- 通过综合取证分析请尽可能多地提取案例中包括“Evidence Files”黄色标语的飞机图片总共有几张请写出它们分别的存放位置40分

6.2 实验过程

- 新建案例添加镜像文件到案例之中。

首先打开取证大师。

FAT32分区高级恢复和BL、TC加密要记下。

- 执行自动取证。全选。

- 执行初步数据恢复操作。

首先执行FAT32高级恢复。

然后进行格式化恢复恢复一些已经删除的文件。

最后所有恢复完成后需要再做一次自动取证。

- 执行加密盘解密操作。

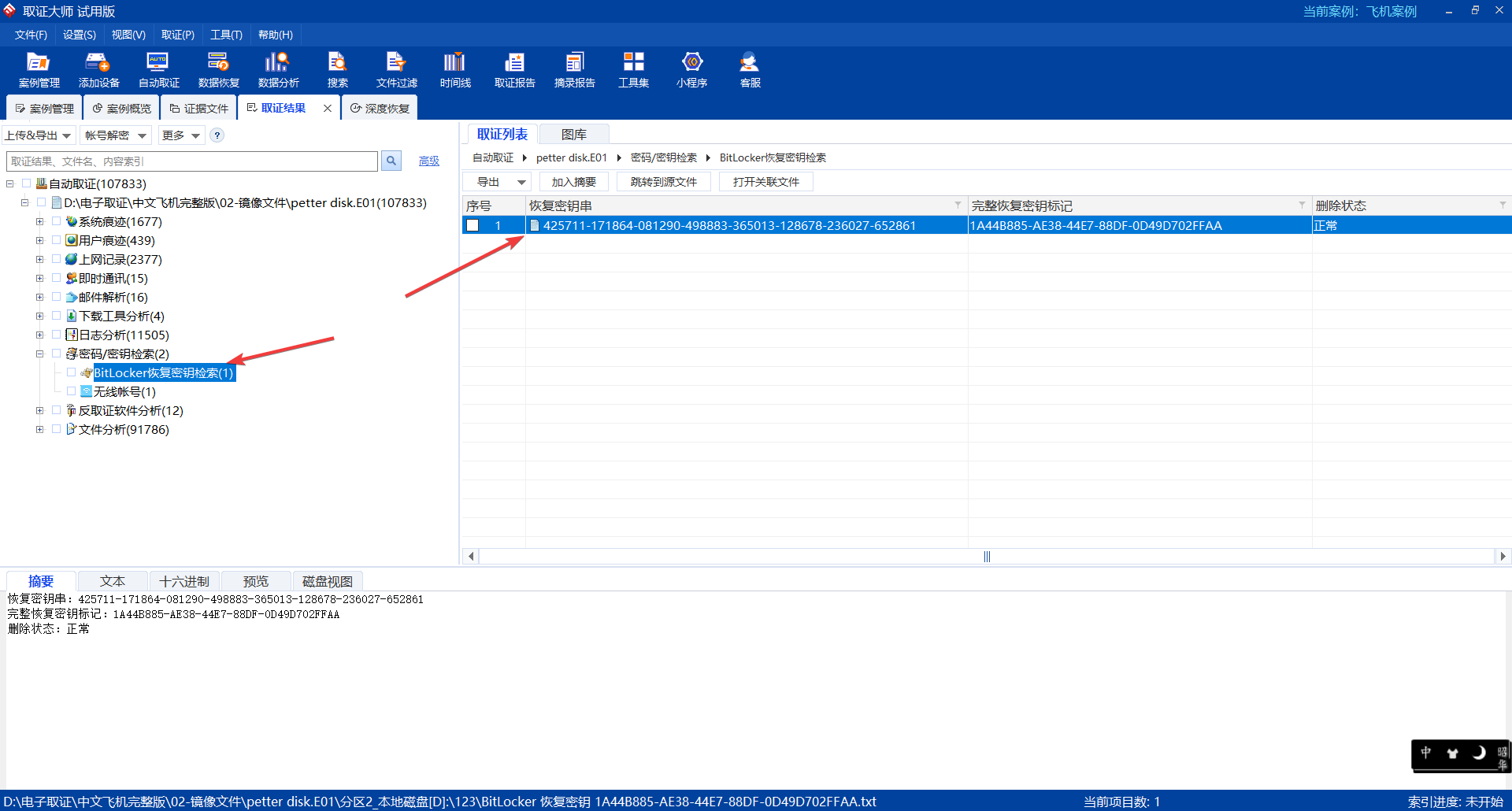

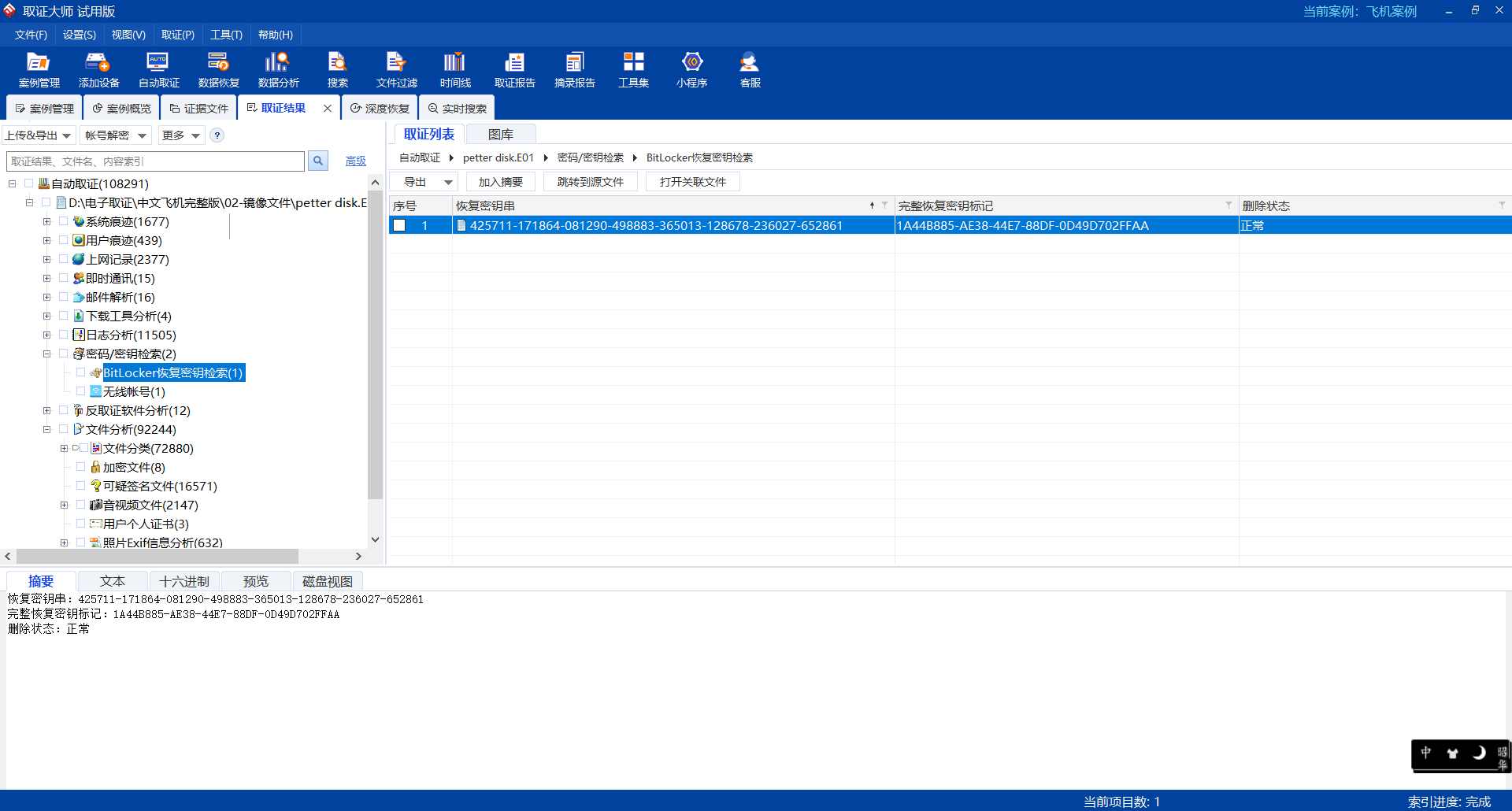

在取证结果下面的密码密钥检索中找到BitLocker恢复密钥检索。

复制恢复密钥串。

在证据文件中进行解密分区4.

再进行一次自动取证。

- 根据要求查看取证报告和取证结果寻找所需要的各项信息具体步骤如下。

具体步骤

- 通过取证结果请回答下列问题20分

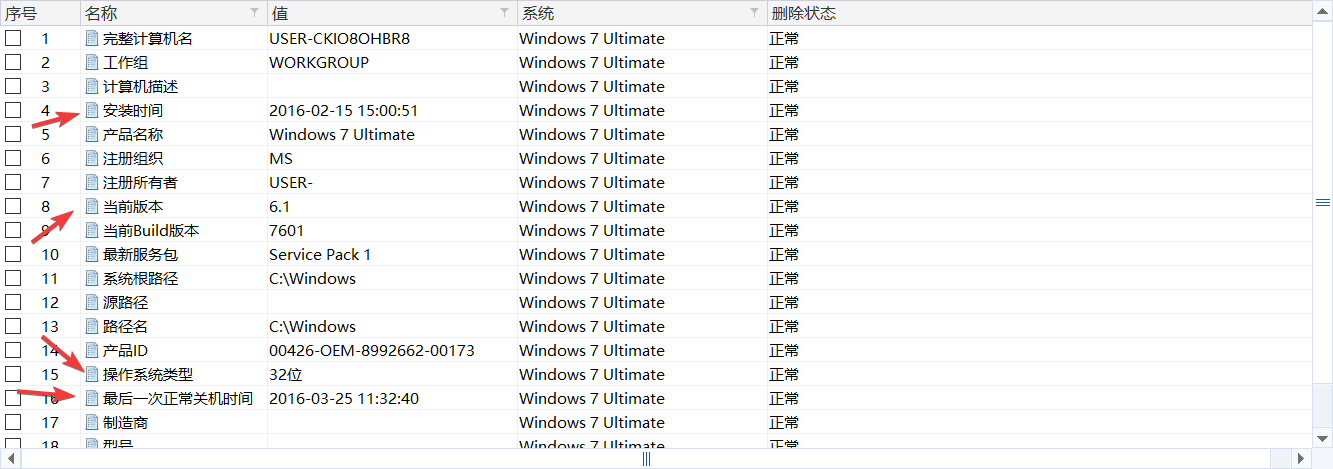

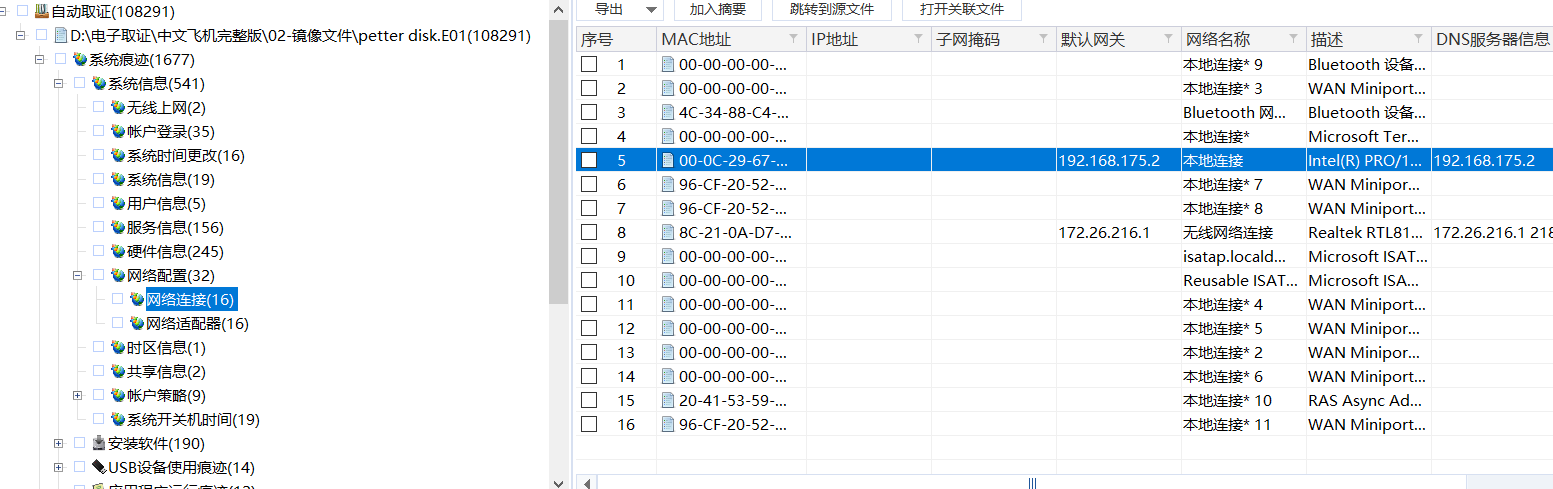

a. 分析并提取该案例中相关操作系统信息操作系统版本、系统安装时间、最后一次正常关机时间、网卡的IP地址2分

操作系统类型Windows 7 Ultimate 6.1版本

系统安装时间2016-02-15 15:00:51

最后一次正常关机时间2016-03-25 11:32:40

网卡的IP地址192.168.175.2

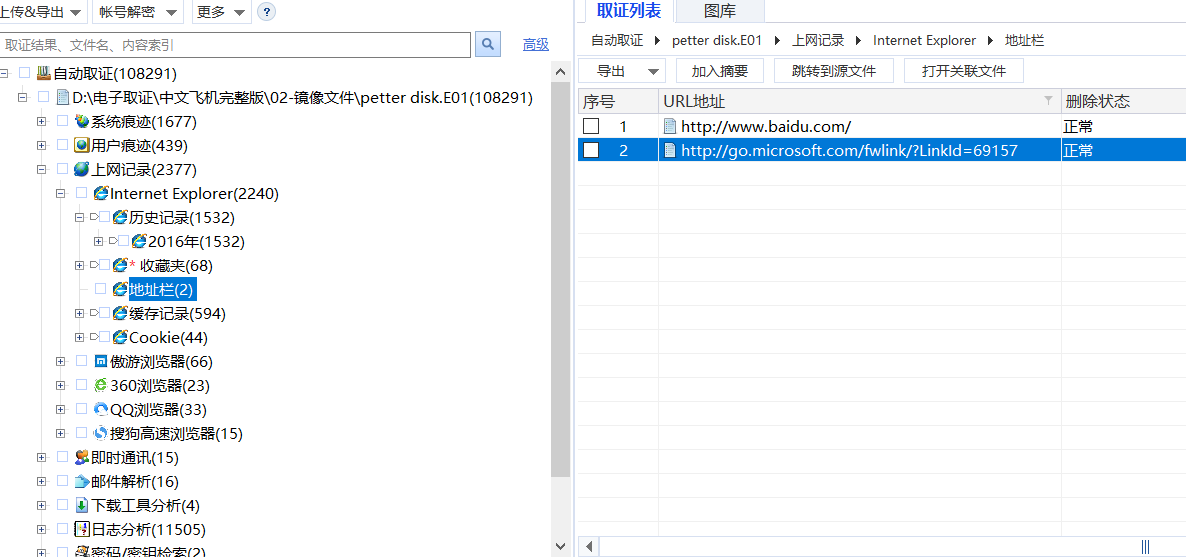

b. 该对象曾在IE浏览器输入哪些网址1分

http://www.baidu.com/ http://go.microsoft.com/fwlink/?LinkId=69157

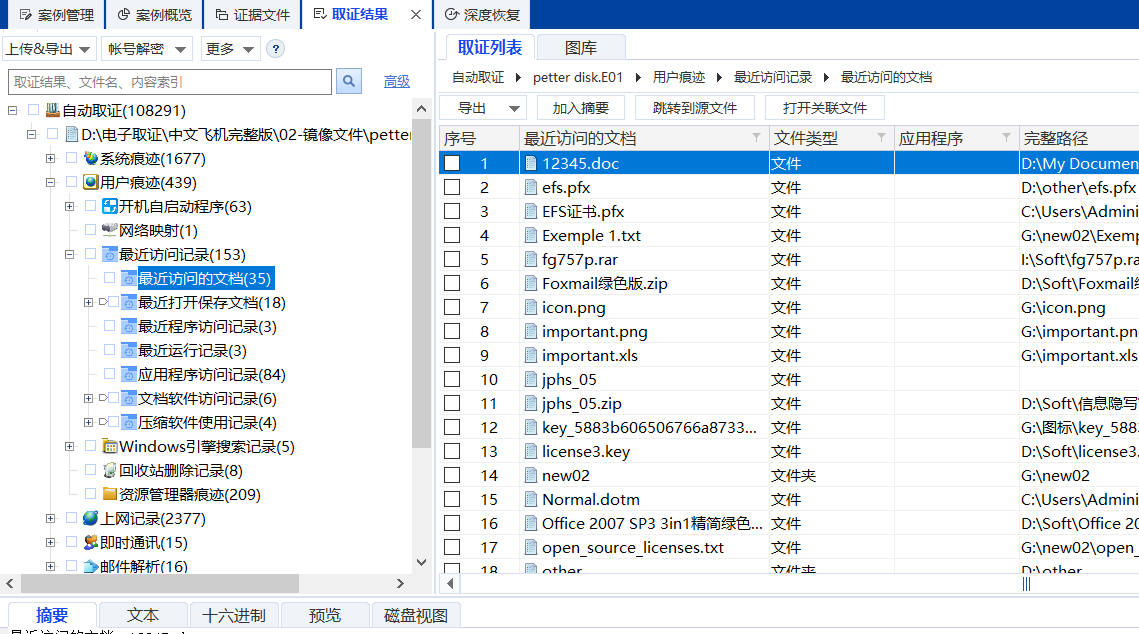

c. 该对象最近访问过哪些office文档请写出文件名2分

12345.doc import.xls xyz.xls

d. 在现场勘查中搜查到里对象的一个U盘设备名称为“aigo MiniKing USB Device”请确认对象是否在该计算机中使用过如果有请找出其最后一次使用该设备的时间1分

2016-03-24 16:13:27

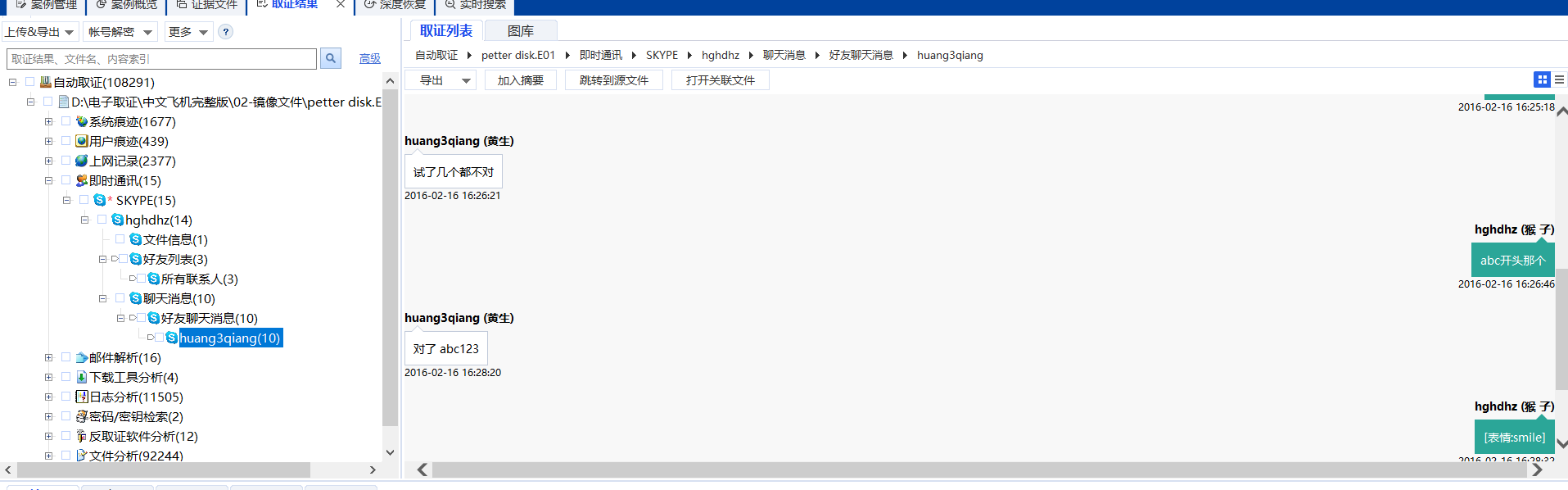

e. 通过取证分析请找出对象使用的Skype账号2分

hghdhz

f. 该案例中网络映射的地址为2分

\HXHMISA-PICO\share

g. 分析出案例中对象恶意修改过扩展名的jpg图片有几张 分别为2分

5711472.exe 5289889.doc

h. 请校验Petter的计算机硬盘并记录下其md5值2分

[2023-01-11 20:50]

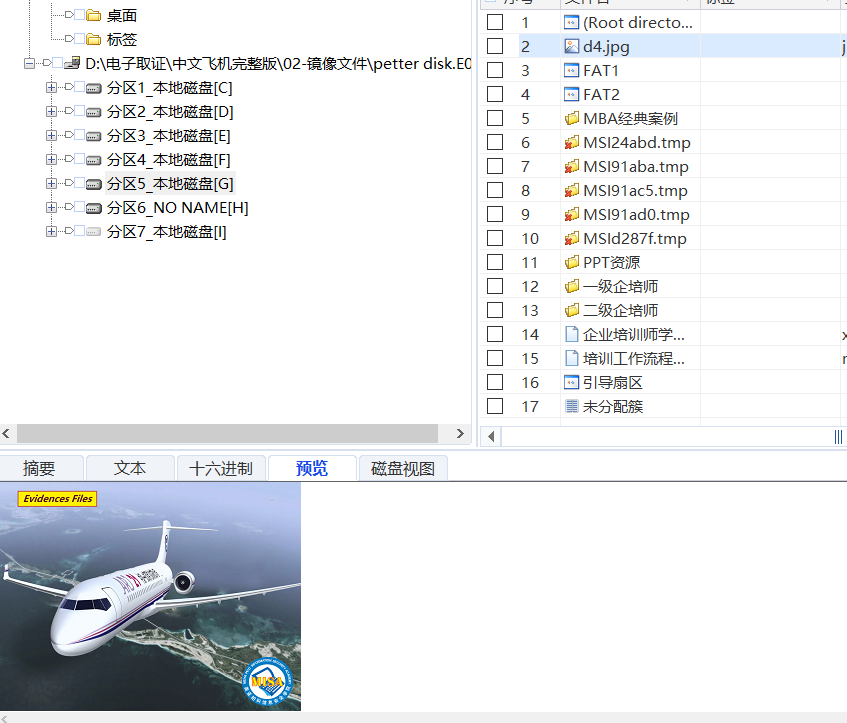

名称: D:\电子取证\中文飞机完整版\02-镜像文件\petter disk.E01; 设备类型: 磁盘镜像; 大小: 40.00 GB;

扇区数: 83,886,080; 计算扇区数: 83886080; 起始扇区: 0; 结束扇区: 83886079; 设备序列号: ;

MD5值: 9D2F339683A62B97F0FC9F6F0B89BD96

i. 请查找案例中名为“CN-wp4.jpg”的图片并记录下它的md5值2分

MD5值483767F84A0E322C5B7DEDD0F8424DA1

j. 该案例中是否包括EFS加密文件如果有包括哪些文件分别为2分

Airbus_A350.jpg

k. 该案例中找到_______个加密的office文件文件名分别为2分

3 contracts手机号.xls my info手机号.doc

- 通过关键词搜索找出案例中包括“plane design”的相关信息要求只考虑以下编码ANSI Latin、Unicode、UTF-8请分别列出在哪些地方会有该关键词的命中10分

- 请找出尾号为78的手机号10分

13612345678

- 请列出取证分析得到的所有密码及密钥。20分

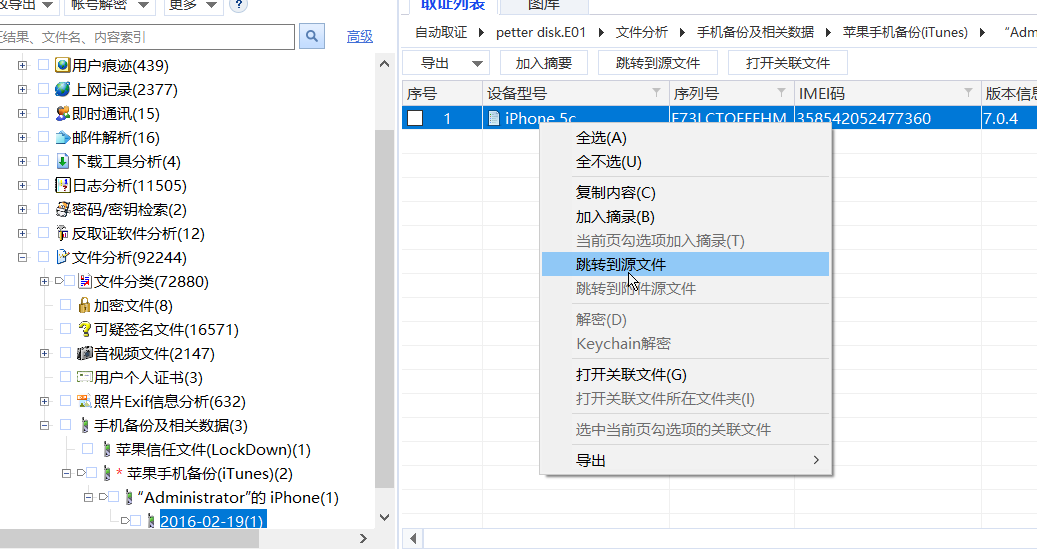

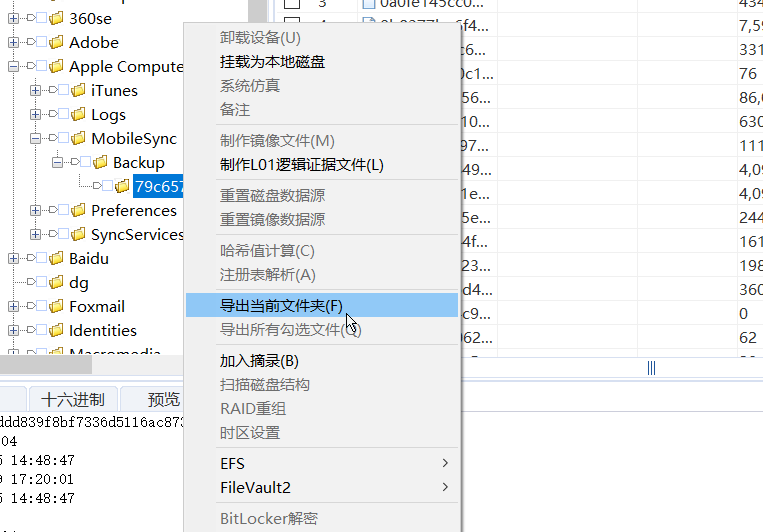

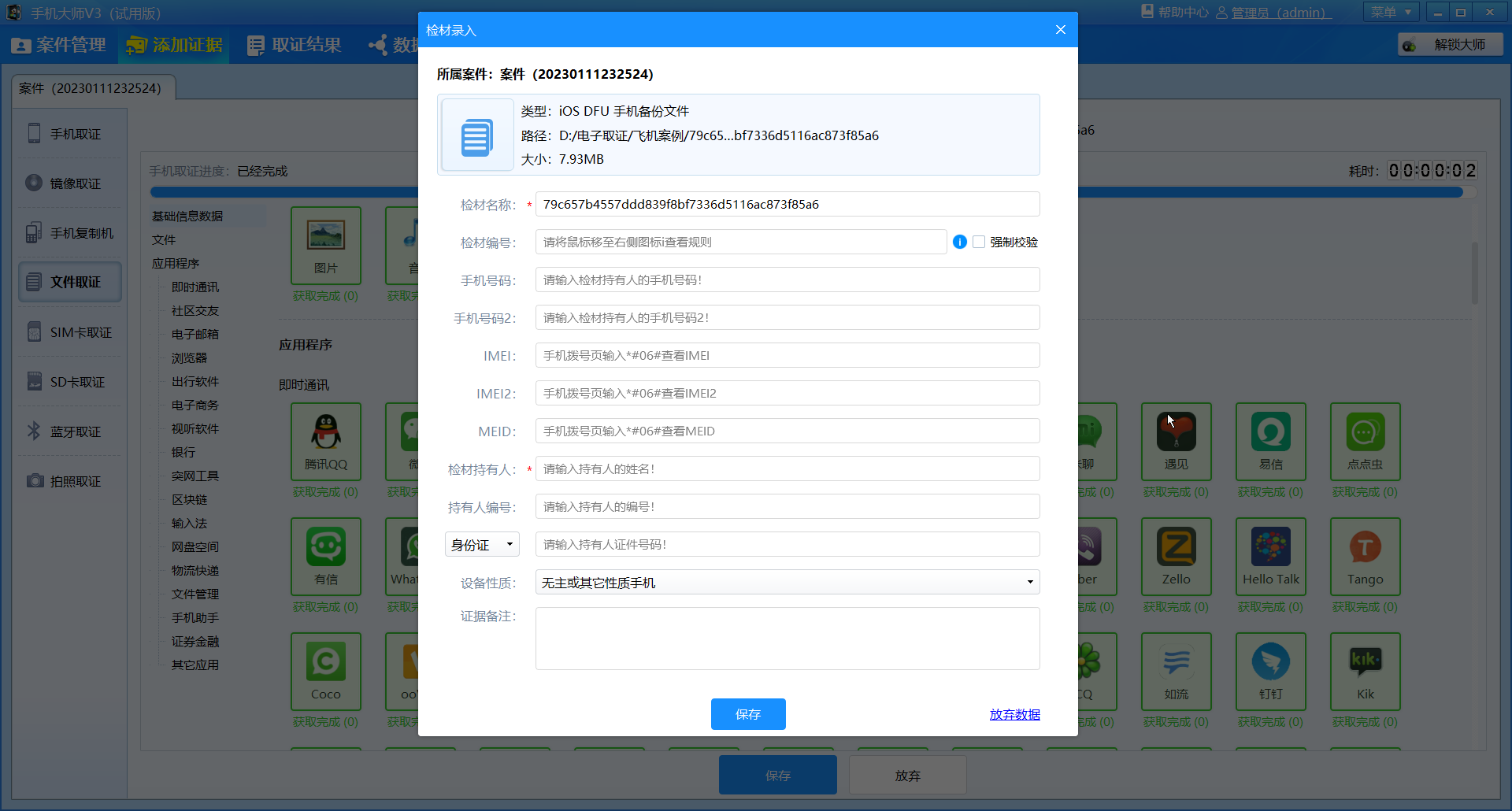

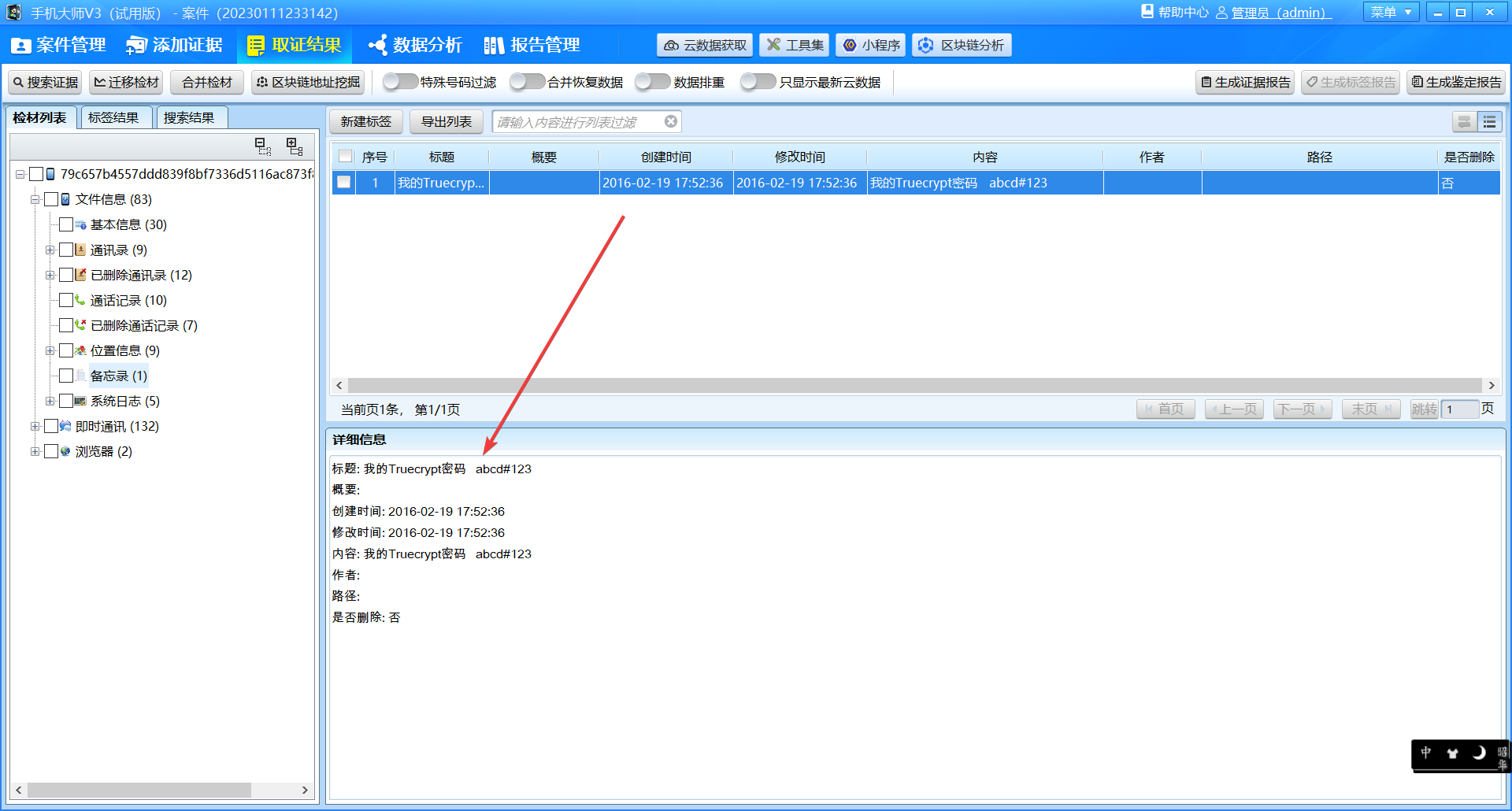

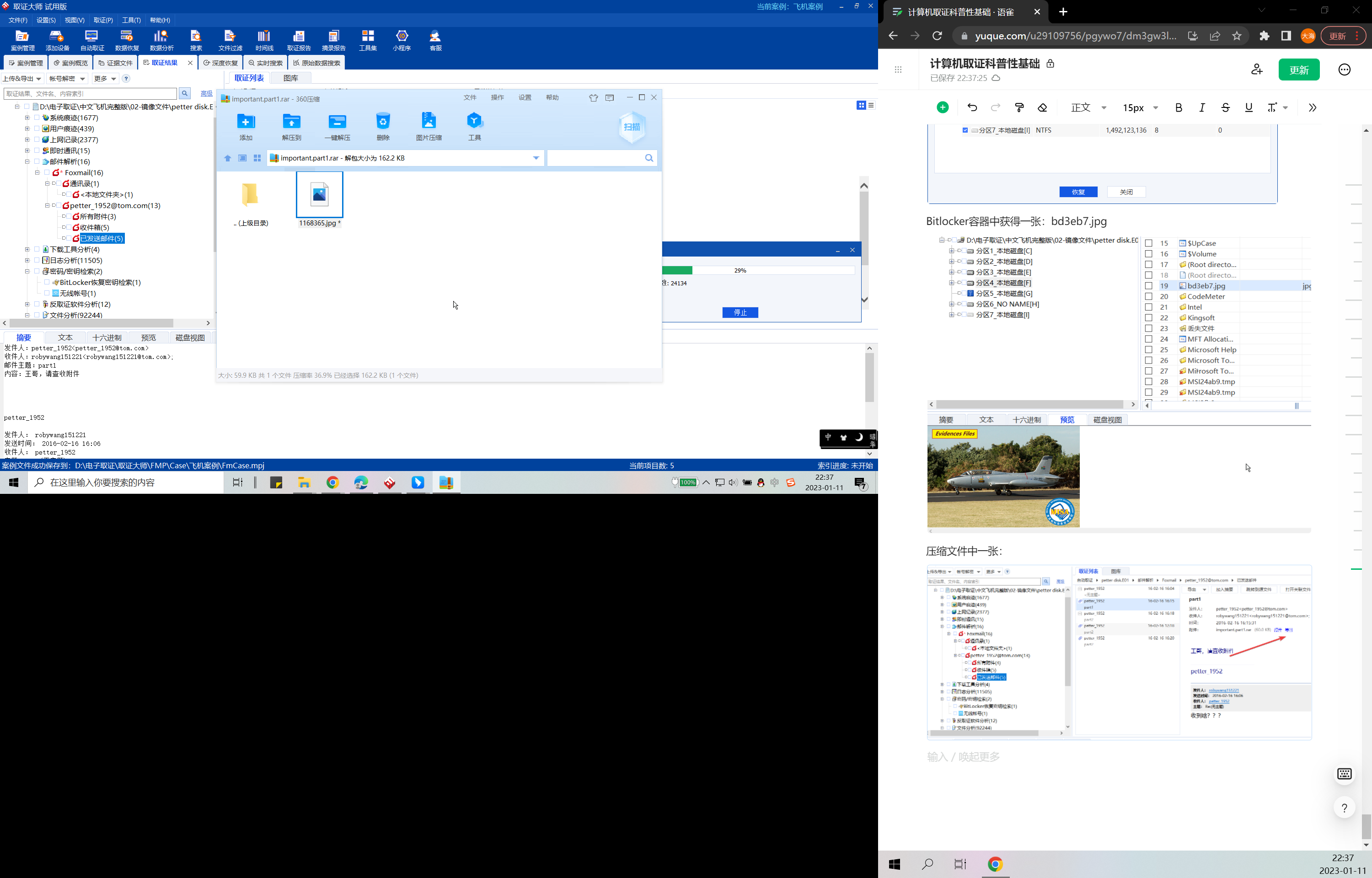

1TC密码abcd#123通过解析手机备份文件在备忘录中获取该密码

直接导出。

2BitLocker密钥文件恢复密钥串425711-171864-081290-498883-365013-128678-236027-652861

3ESP证书petter321

这里的密码是petter321.

4WIFI密码pitter321

5压缩包密码abc123

6加密文档手机号13612345678

7开机密码abc123

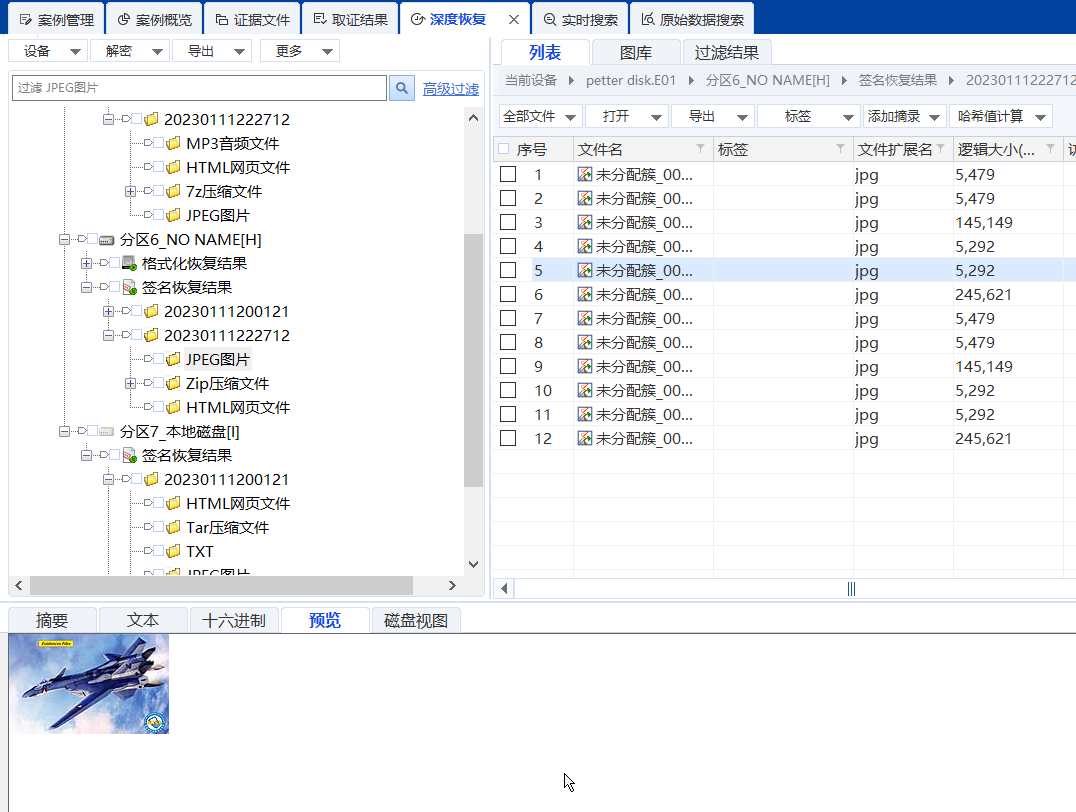

5. 通过综合取证分析请尽可能多地提取案例中包括“Evidence Files”黄色标语的飞机图片总共有几张请写出它们分别的存放位置40分

被修改扩展名的图片两张5289889.doc 5711472.exe

列表中恢复被删除的图片2张1295091.jpg、88680452.jpg

未分配簇恢复四张

虽然有6个但其实都是重复的不重复的只有两张。

不重复的两张

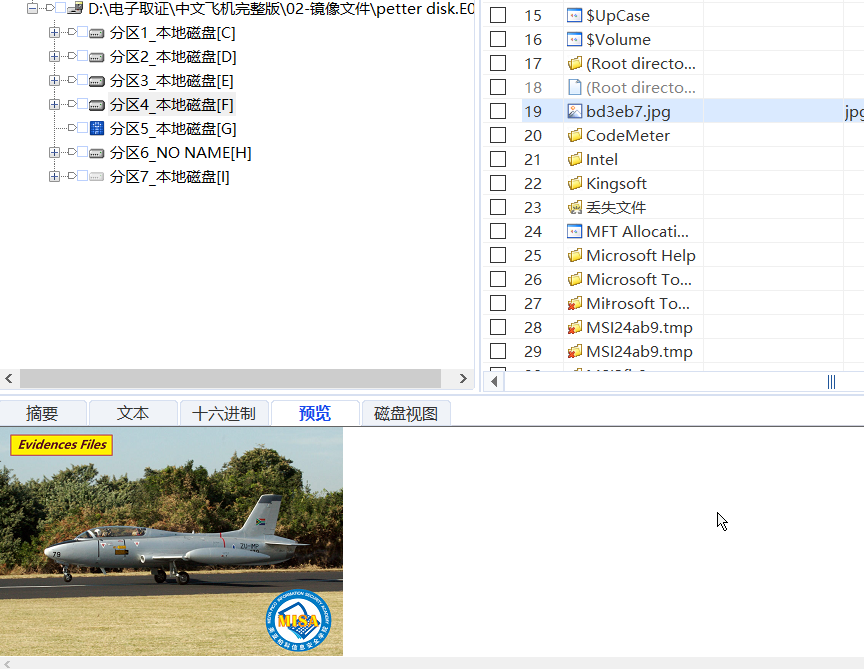

Bitlocker容器中获得一张bd3eb7.jpg

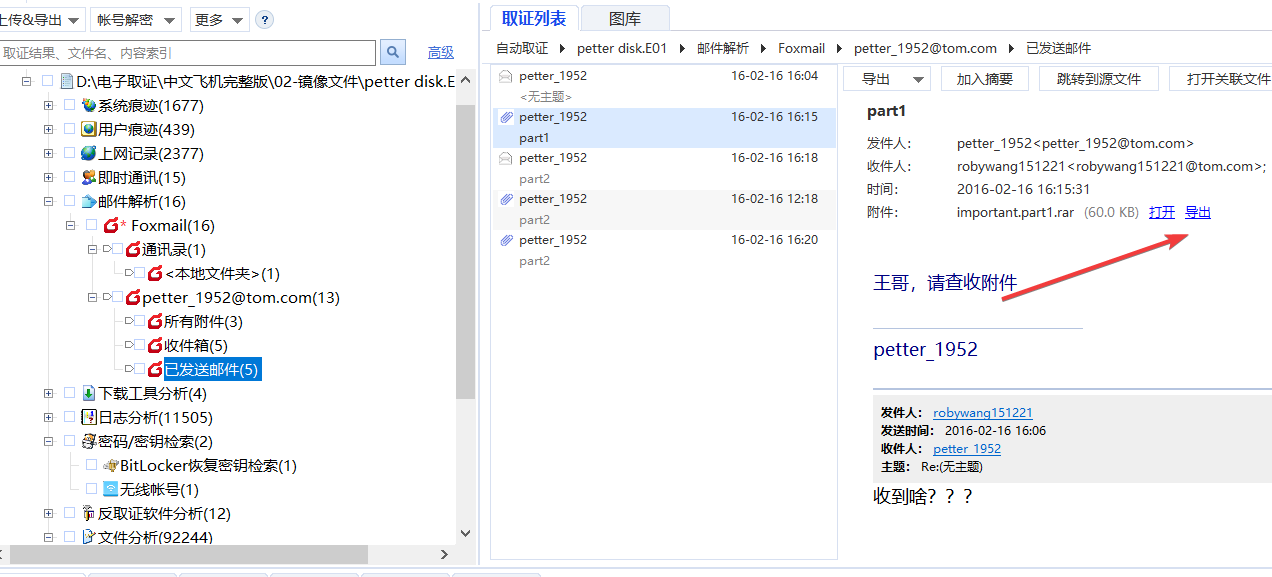

压缩文件中一张

file.exe该名成important.part3.rar。

解压即可得到

EFS加密图片一张Airbus_A350.jpg

TC容器中一张d4.jpg

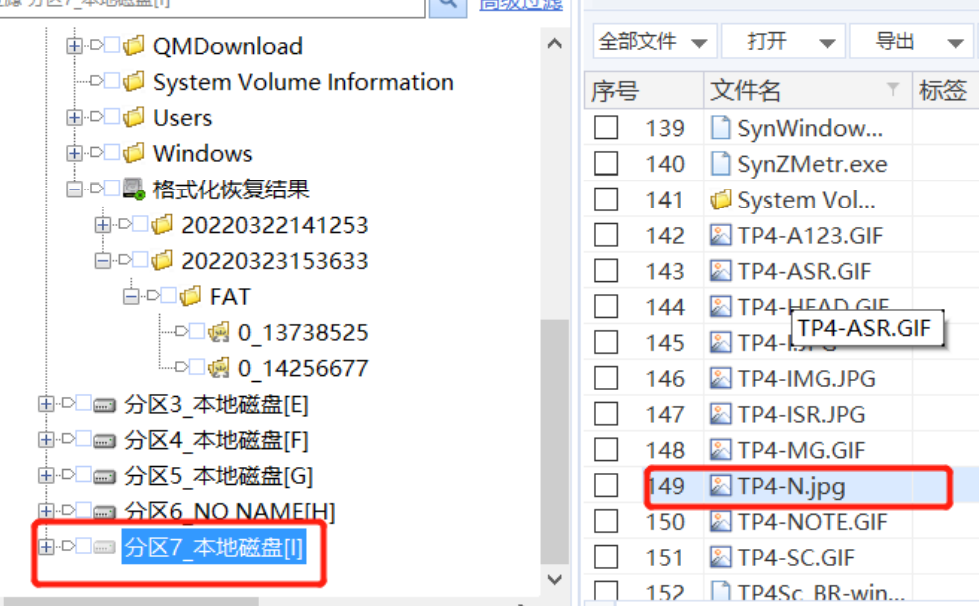

删除分区里恢复一张TP4-N.jpg

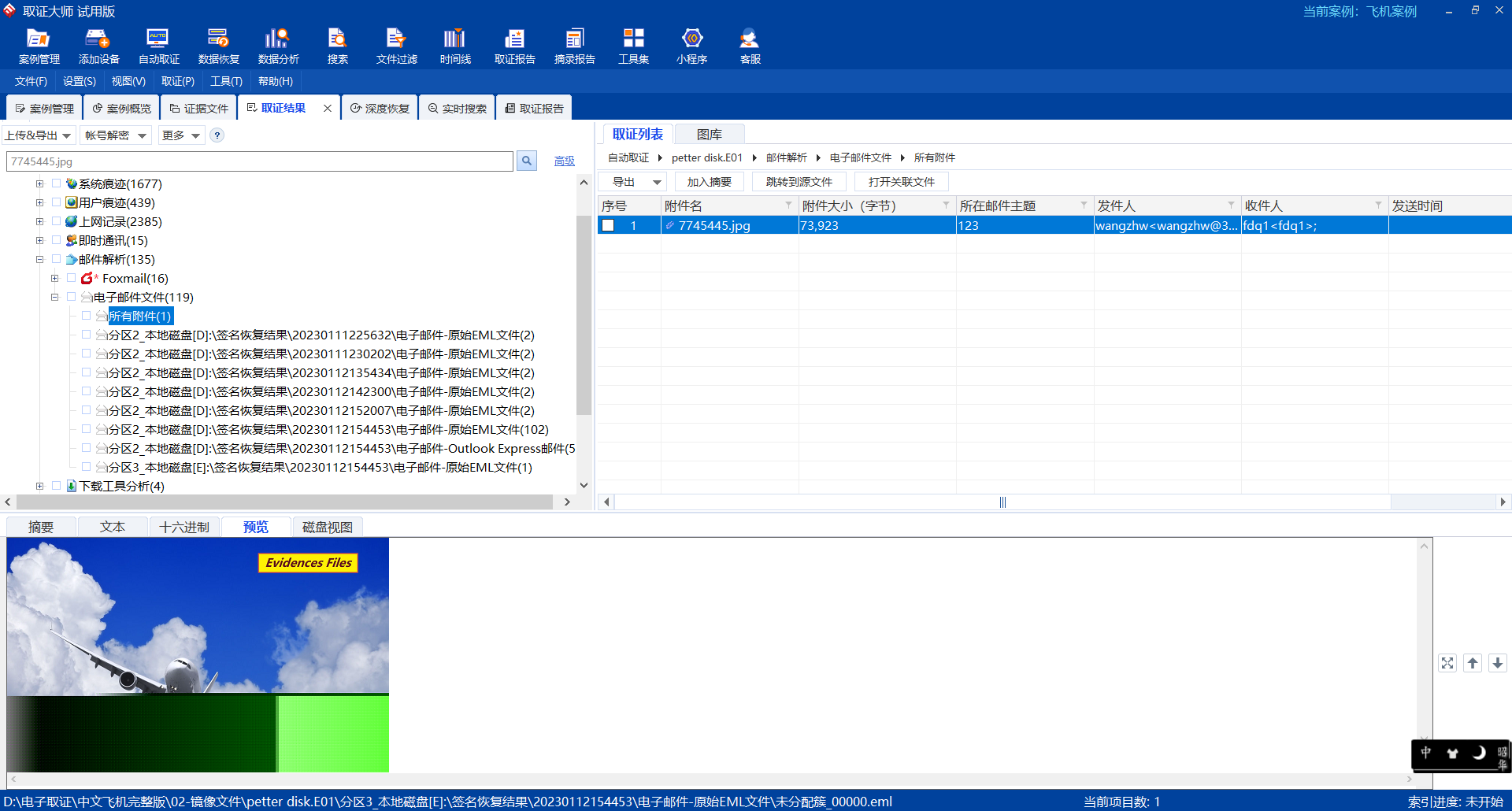

被删除的电子邮件中的照片

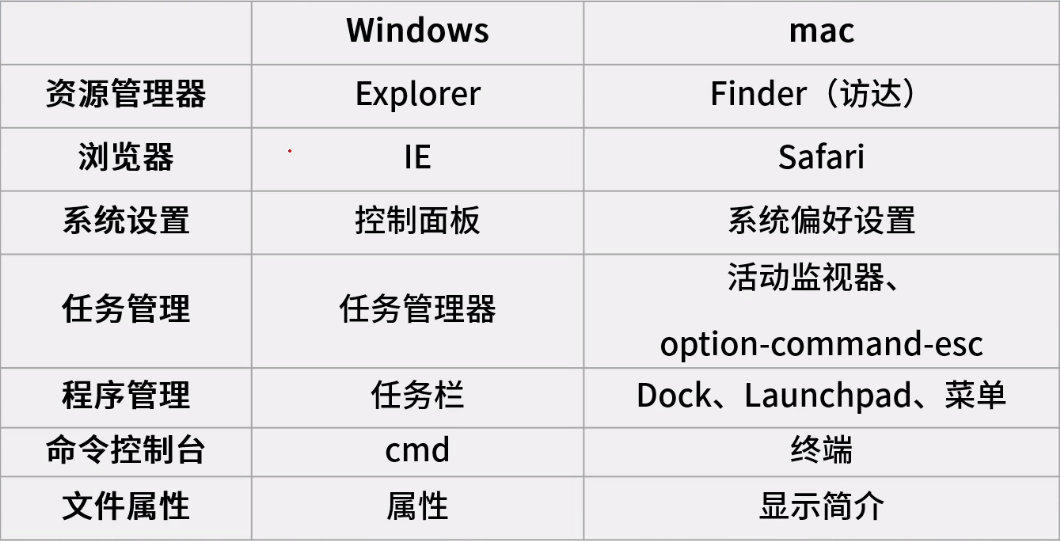

7 Mac计算机电子取证

7.1 mac计算机简介

UNIX核心稳定性、性能、响应能力。

优点

UI设计

快捷键触摸板。

使用流畅度。

无流氓软件/广告。

缺点

软件生态。

用户权限。

硬件兼容性。

软件向下兼容性。

镜像支持格式dmgcdr。

mac桌面

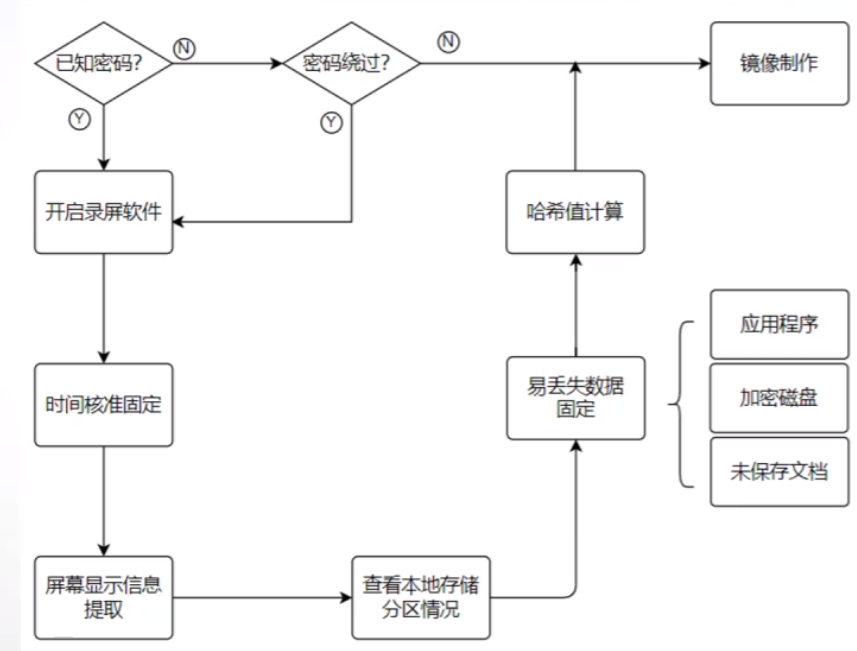

7.2 mac计算机 开机数据提取

首先需要下载VM mac。

取证常用快捷键

Command + Shift + 4 == 截图

Shift + Command + U == 磁盘工具

Command + 空格键 == Spotlight

准备

- 掌握目标机管理员目标

- 所有涉及到复制粘贴的操作均应使用鼠标右键进行操作不使用快捷键

- 自备Type-C转USB的转接器或Type-C扩展坞

- 执法人员使用执法记录仪记录一下调查人员还未操作状态的设备显示器。

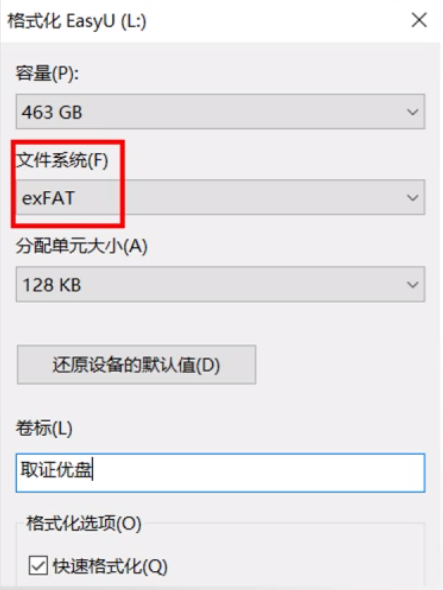

取证U盘格式化

规范流程

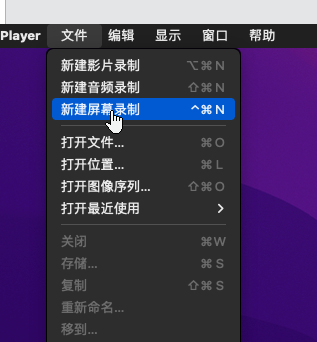

开启录屏

时间校准

剪贴板固定

密码绕过方法

- 进入单用户模式。

- 控制台输入初置命令。

Mout -uaw/ 挂载分区

rm /var/db/.AppleSetupDone 初始化安装配置保留数据

Reboot重启

- 计算机重启后会重置按界面提示操作即可过程中不会影响硬盘原来的数据

- 新建管理员账号然后进入用户与群组界面

第二种方法

7.3 mac计算机镜像制作方法

8 手机取证基础及技术应用

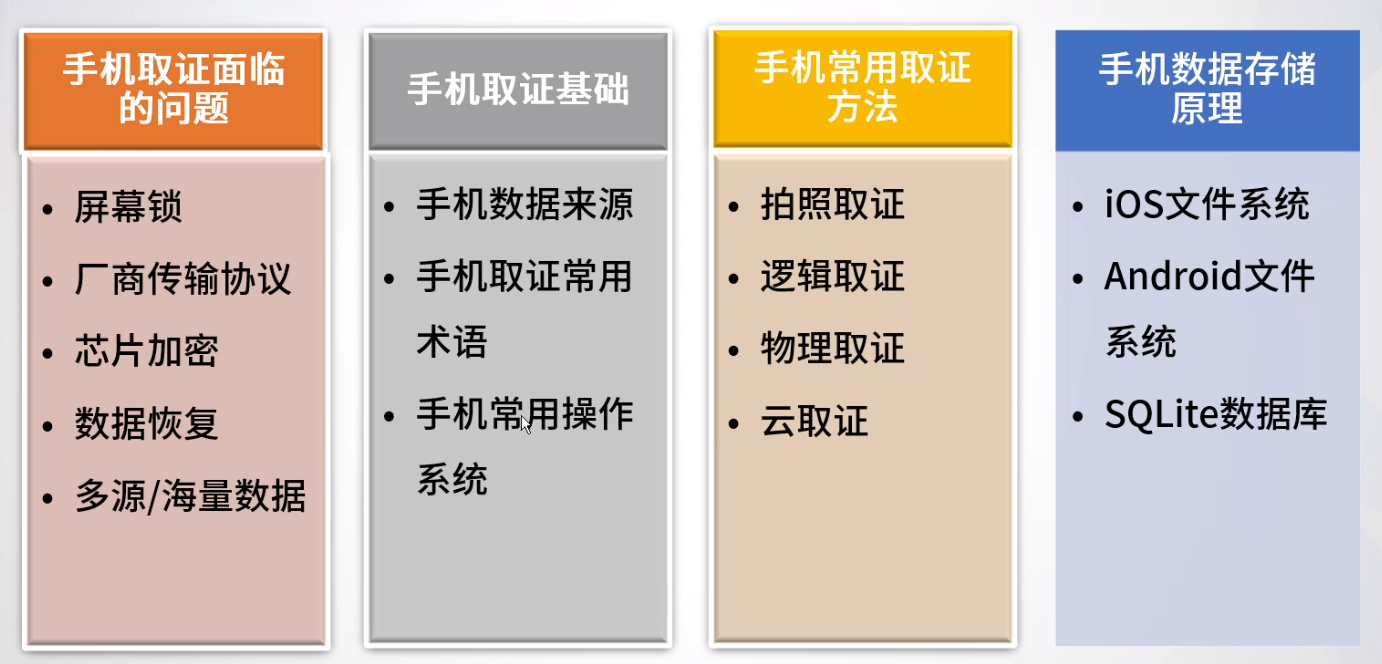

8.1 常见问题

- 密码锁手机屏幕密码

- 厂商传输协议手机数据传输以来厂商协议

- 芯片加密系统提取难芯片加密使物理提取受限

- 数据恢复应用程序数据删除机制使数据恢复难度增大

- 多源/海量数据手机容量大、数据类型多

8.2 手机取证基础

- 手机数据来源机身存储运营/应用提供商、云端/云空间、SIM卡、外存储卡、PC段备份。

- 手机取证术语IMSI国际移动用户识别码、IMEI国际移动设备身份码、ESN/MEID唯一标识CDMA网络中的移动端设备、ICCID集成电路识别码、USB调试模式、IOS临时提权

- 主流的手机平台IOS、Android、鸿蒙

- 手机常用芯片苹果、海思、三星

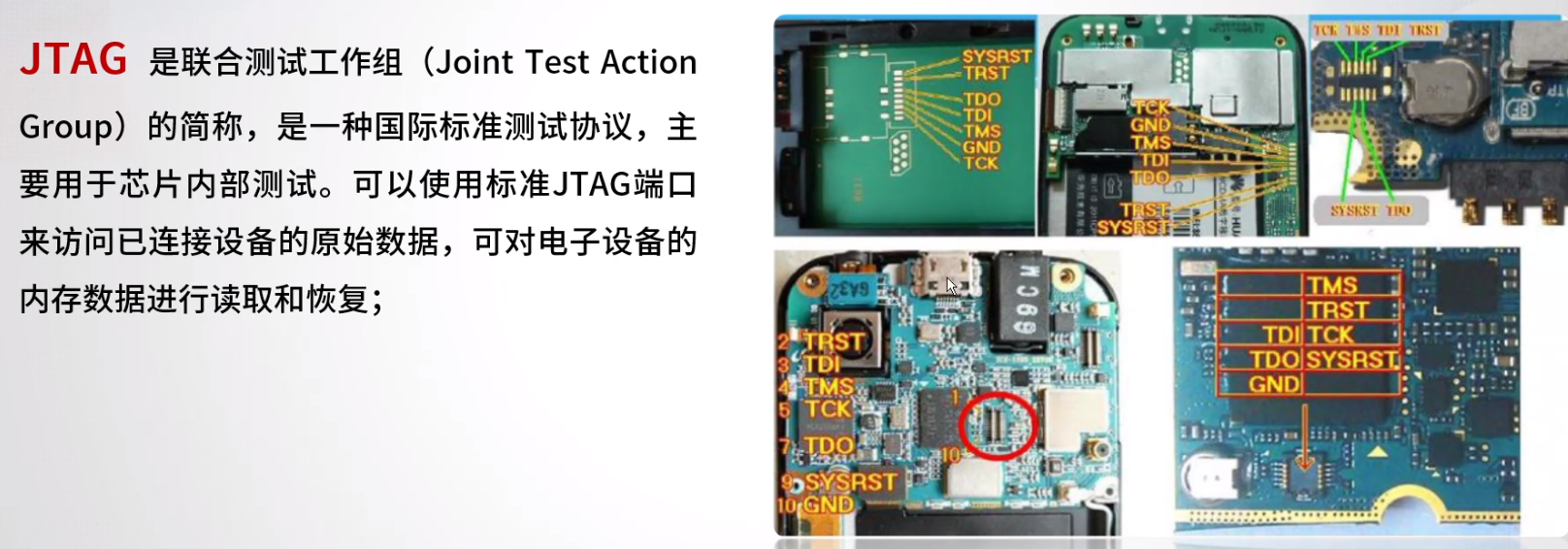

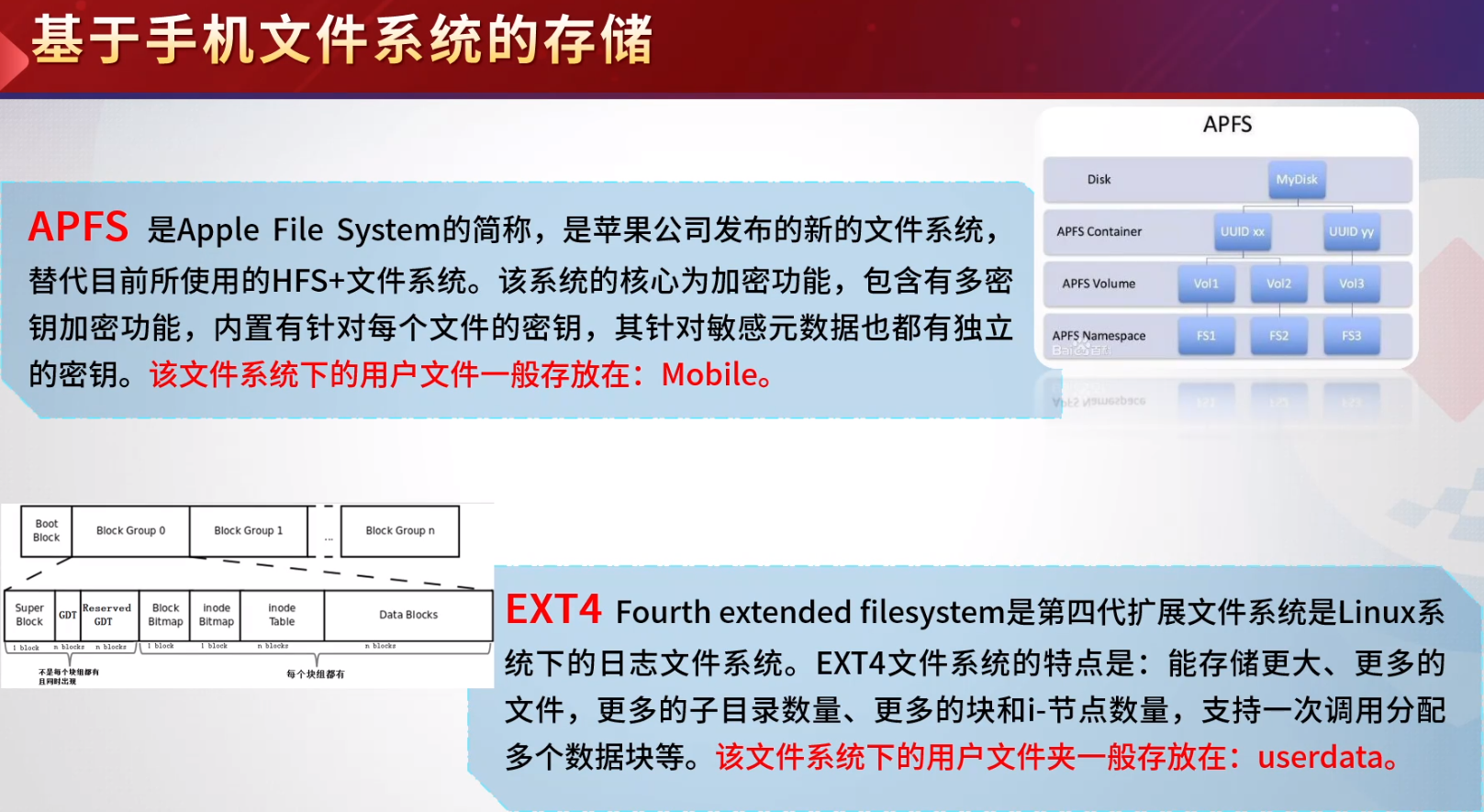

8.3 手机取证常规方法

- 拍照取证可视化取证采用专用台架或支架相机翻拍设备记录证据。

- 逻辑取证通过代理apk、手机助手、高级备份以及其他第三方工具等方式获取数据。

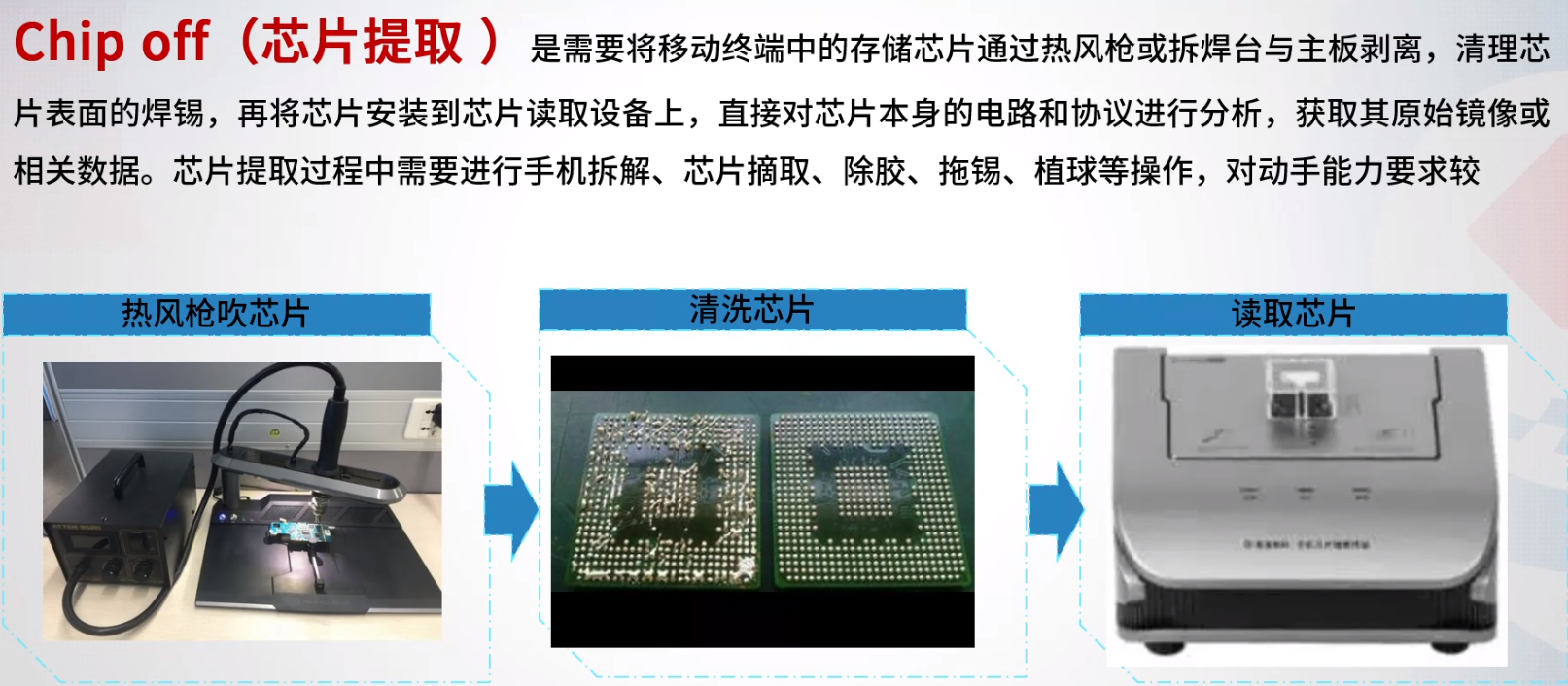

- 物理取证指对手机机身存储芯片直接读取数据制作镜像。

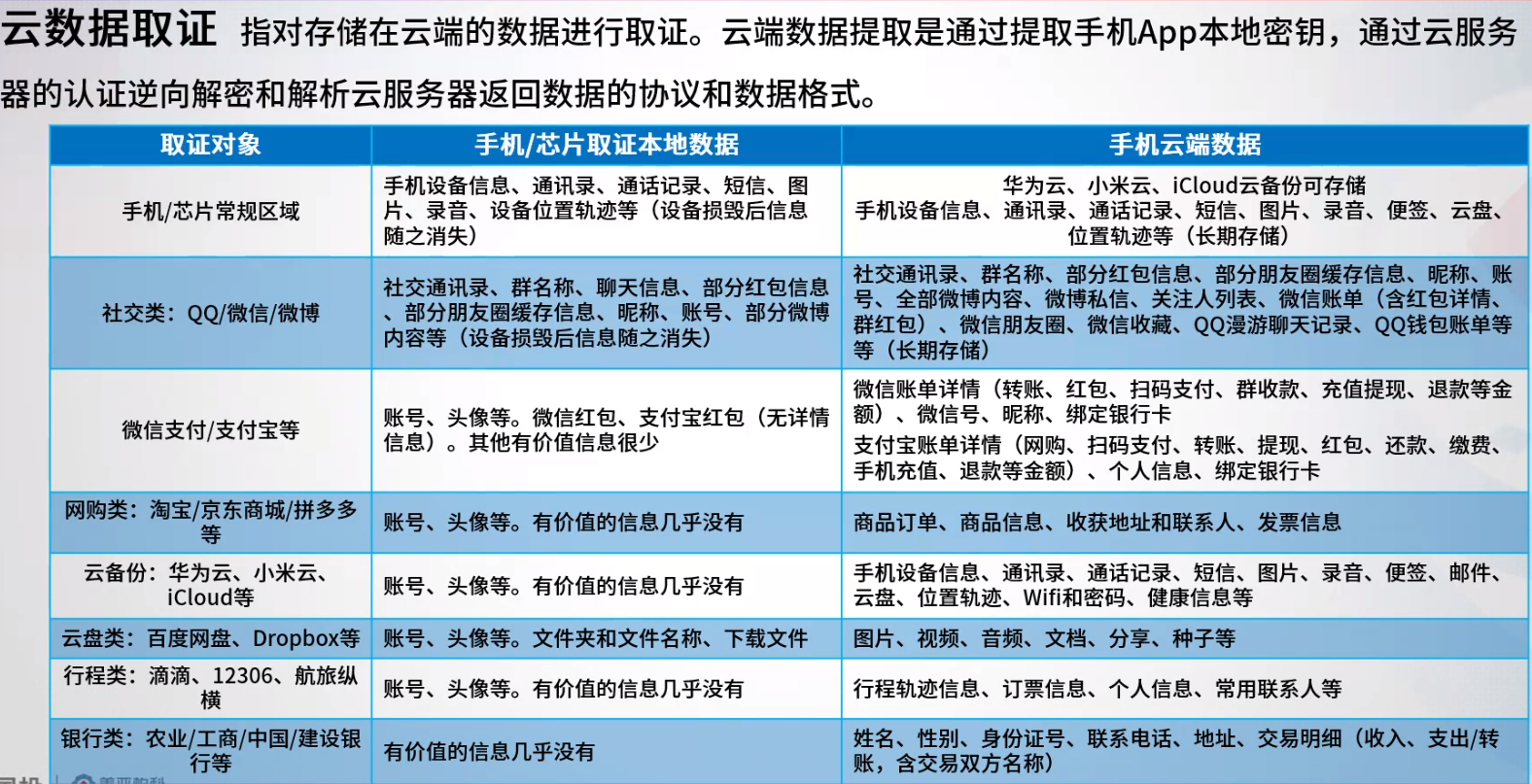

- 手机云取证对用户账号等各类虚拟身份存储在云端的数据进行取证。

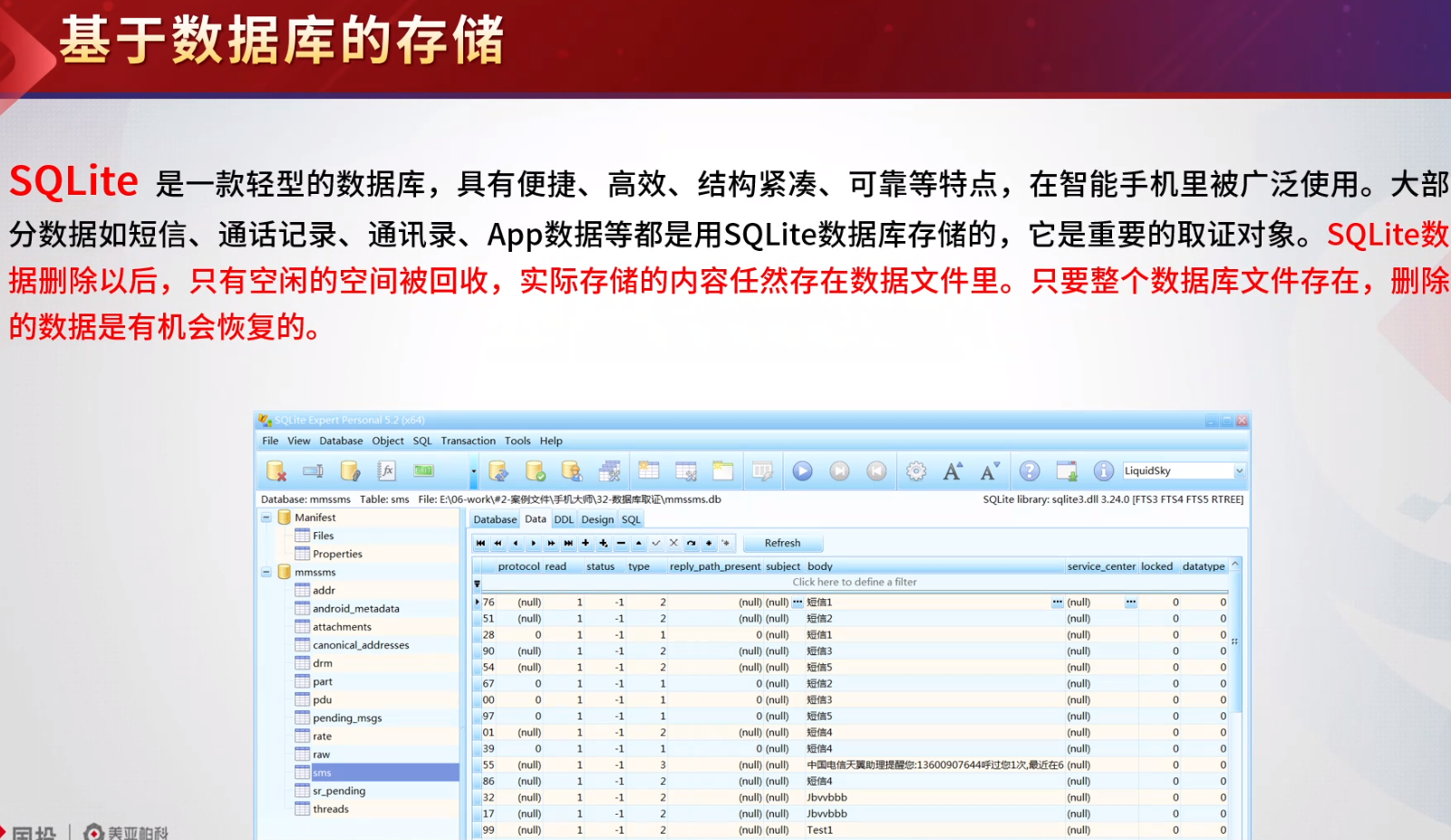

8.4 手机取证存储原理

8.5 手机取证

添加证据。

- 优先选择MDI。

- 一律允许使用这个计算机进行调试。

IOS手机取证必须找到屏幕锁密码。

9 手机取证工具

9.1 Android解锁大师

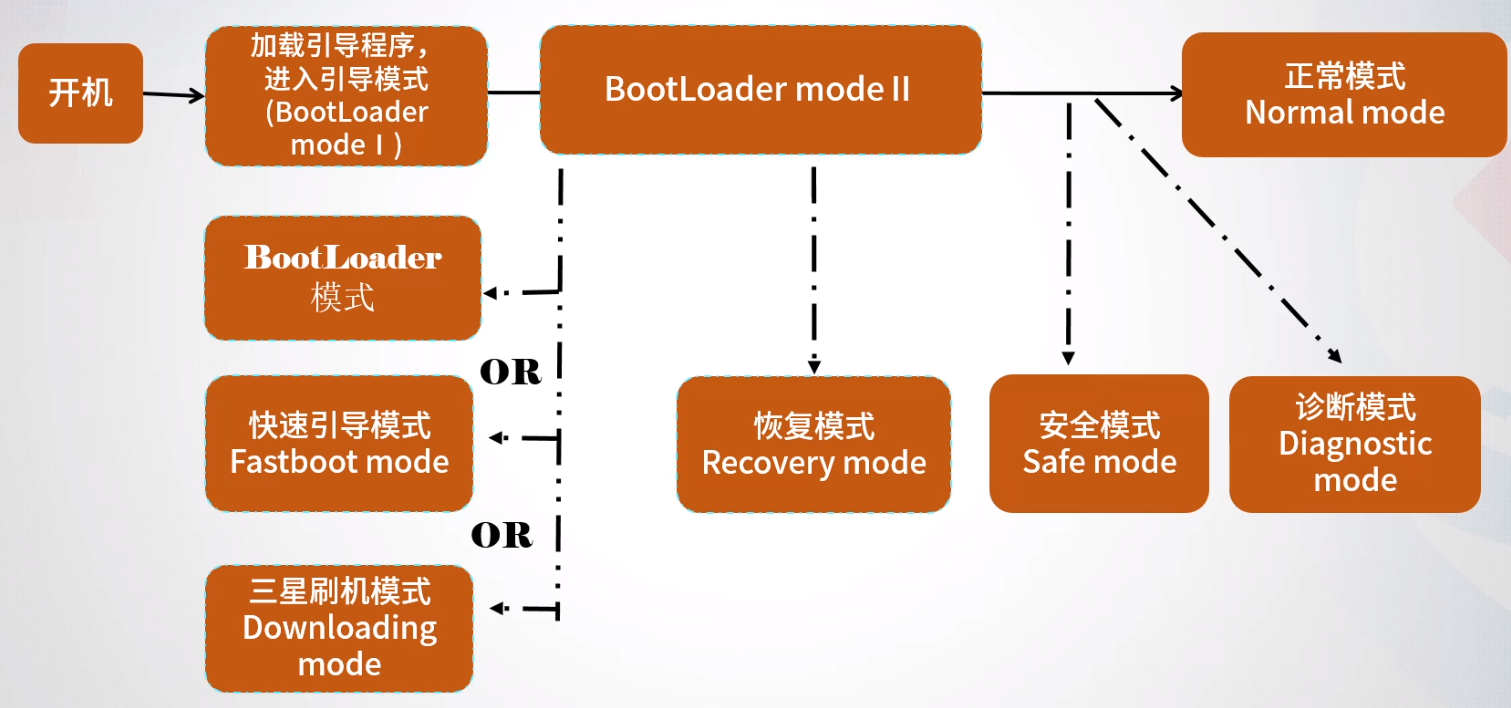

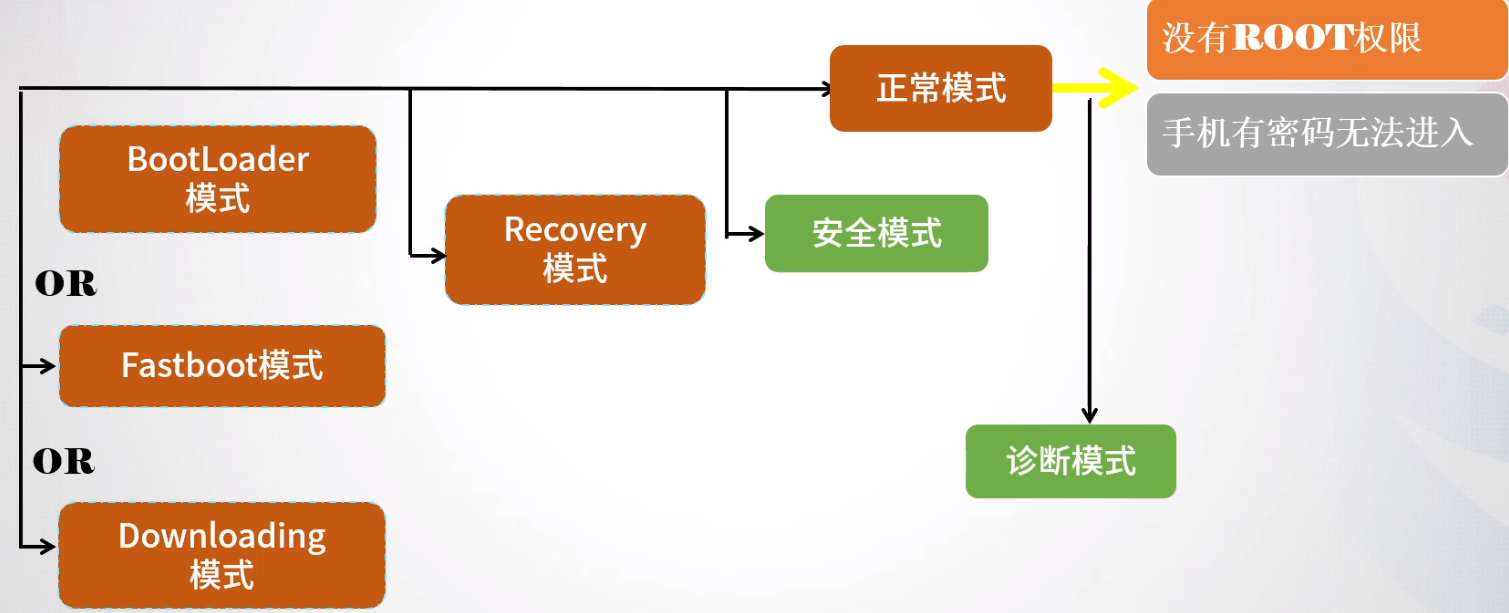

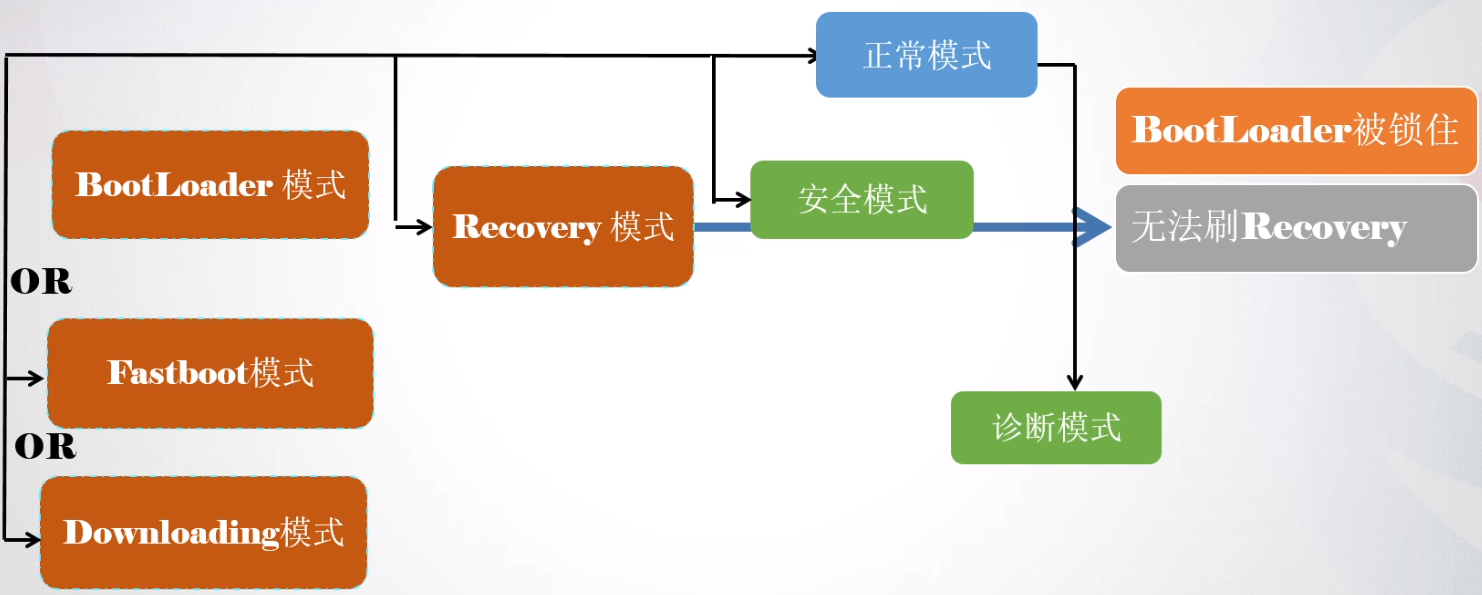

Android手机工作模式

- recovery模式

指的是一种可以对安卓机内部的数据或系统进行修改的模式类似于windows PE或DOS。在这个模式下我们可以对已有的系统进行备份或升级亦可以在此恢复出厂设置。

- 下载模式

在安卓手机中fastboot是一种比recovery更底层的刷机模式俗称引导模式。就是使用USB数据线连接手机的一种刷机模式。

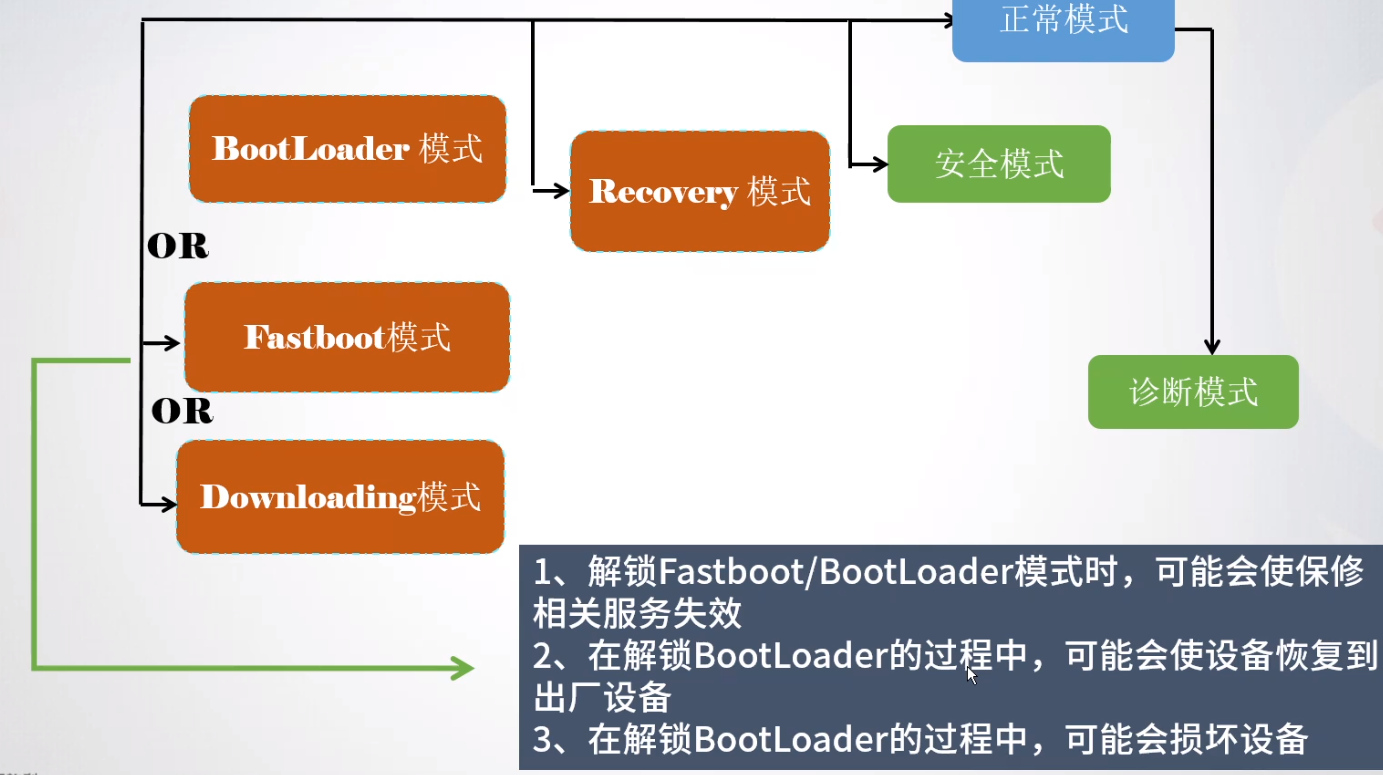

BL绕过

方法1通过干预解锁程序的执行的方式直接获取权限进行密码破解和数据获取

方法2写入定制程序进行密码破解和数据获取

方法3刷入有效签名和权限放开的定制镜像进行密码破解和数据获取

BL解锁

方法1获取解锁码再通过干预解锁程序的执行阻止解锁过程中触发数据清除

方法2先临时解BL锁再写入解锁码最后再利用方法1进行解BL锁

方法3通过干预解锁程序的执行的方式直接修改BL锁状态为已经解锁

ROOT方法

- 一键ROOT、 KINGTOOT等

- 刷RECOVERY

- 绕BL锁刷RECOVERY

- 9008/MTK协议写入定制程序

- 9008/MTK协议绕BL锁写入定制程序

提示ROOT有风险操作需谨慎

解锁1屏幕锁

以Vivo手机为例介绍屏幕锁解锁

1、打开 “工具集—Android解锁大师

2、 选择手机型号VIVO20、 Android9.0之前

3、选择“屏幕解锁—高通9008方式

解锁2:镜像

以华为手机为例介绍镜像制作

1、打开 “工具集一—Android解锁大师

2、 选择手机型号华为TAG-AL00

3、 选择“镜像下载—MTKCOM方式

解锁3专家服务

以华为手机为例介绍镜像制作

1、打开“工具集一Android解锁大师”

2、选择手机型号华为P10

解锁5应用锁

以VIVO手机为例介绍屏幕锁解锁

1、打开 “工具集Android解锁大师

2、选择手机型号VIVox20

3、选择“工具集-VIVO–应用锁解锁

9.2 IOS设备解锁

9.3 其他应用

10 手机存储结构

备份文件中包含Manifest.plist文件(备份密钥就是存放于本文件下)

备份文件中包含Manifest.plist文件(备份密钥就是存放于本文件下)

11 Linux取证

11.1 常用指令

ls 显示文件或目录

-l 列出文件详细信息l(list)

-a 列出当前目录下所有文件及目录包括隐藏的a(all)

mkdir 创建目录

-p 创建目录若无父目录则创建p(parent)

cd 切换目录

touch 创建空文件

echo 创建带有内容的文件。

cat 查看文件内容

cp 拷贝

mv 移动或重命名

rm 删除文件

-r 递归删除可删除子目录及文件

-f 强制删除

find 在文件系统中搜索某文件

wc 统计文本中行数、字数、字符数

grep 在文本文件中查找某个字符串

rmdir 删除空目录

tree 树形结构显示目录需要安装tree包

pwd 显示当前目录

ln 创建链接文件

more、less 分页显示文本文件内容

head、tail 显示文件头、尾内容

ctrl+alt+F1 命令行全屏模式

系统管理命令

stat 显示指定文件的详细信息比ls更详细

who 显示在线登陆用户

whoami 显示当前操作用户

hostname 显示主机名

uname 显示系统信息

top 动态显示当前耗费资源最多进程信息

ps 显示瞬间进程状态 ps -aux

du 查看目录大小 du -h /home带有单位显示目录信息

df 查看磁盘大小 df -h 带有单位显示磁盘信息

ifconfig 查看网络情况

ping 测试网络连通

netstat 显示网络状态信息

man 命令不会用了找男人 如man ls

clear 清屏

alias 对命令重命名 如alias showmeit=“ps -aux” 另外解除使用unaliax showmeit

kill 杀死进程可以先用ps 或 top命令查看进程的id然后再用kill命令杀死进程。

打包压缩相关命令

gzip

bzip2

tar: 打包压缩

-c 归档文件

-x 压缩文件

-z gzip压缩文件

-j bzip2压缩文件

-v 显示压缩或解压缩过程 v(view)

-f 使用档名

例

tar -cvf /home/abc.tar /home/abc 只打包不压缩

tar -zcvf /home/abc.tar.gz /home/abc 打包并用gzip压缩

tar -jcvf /home/abc.tar.bz2 /home/abc 打包并用bzip2压缩

当然如果想解压缩就直接替换上面的命令 tar -cvf / tar -zcvf / tar -jcvf 中的“c” 换成“x” 就可以了。

关机/重启机器

shutdown

-r 关机重启

-h 关机不重启

now 立刻关机

halt 关机

reboot 重启

Linux管道

将一个命令的标准输出作为另一个命令的标准输入。也就是把几个命令组合起来使用后一个命令除以前一个命令的结果。

例grep -r “close” /home/* | more 在home目录下所有文件中查找包括close的文件并分页输出。

Linux软件包管理

dpkg (Debian Package)管理工具软件包名以.deb后缀。这种方法适合系统不能联网的情况下。

比如安装tree命令的安装包先将tree.deb传到Linux系统中。再使用如下命令安装。

sudo dpkg -i tree_1.5.3-1_i386.deb 安装软件

sudo dpkg -r tree 卸载软件

注将tree.deb传到Linux系统中有多种方式。VMwareTool使用挂载方式使用winSCP工具等

APTAdvanced Packaging Tool高级软件工具。这种方法适合系统能够连接互联网的情况。

依然以tree为例

sudo apt-get install tree 安装tree

sudo apt-get remove tree 卸载tree

sudo apt-get update 更新软件

sudo apt-get upgrade

将.rpm文件转为.deb文件

.rpm为RedHat使用的软件格式。在Ubuntu下不能直接使用所以需要转换一下。

sudo alien abc.rpm

vim使用

vim三种模式命令模式、插入模式、编辑模式。使用ESC或i或来切换模式。

命令模式下

:q 退出

:q! 强制退出

:wq 保存并退出

:set number 显示行号

:set nonumber 隐藏行号

/apache 在文档中查找apache 按n跳到下一个shift+n上一个

yyp 复制光标所在行并粘贴

h(左移一个字符←)、j(下一行↓)、k(上一行↑)、l(右移一个字符→)

用户及用户组管理

/etc/passwd 存储用户账号

/etc/group 存储组账号

/etc/shadow 存储用户账号的密码

/etc/gshadow 存储用户组账号的密码

useradd 用户名

userdel 用户名

adduser 用户名

groupadd 组名

groupdel 组名

passwd root 给root设置密码

su root

su - root

/etc/profile 系统环境变量

bash_profile 用户环境变量

.bashrc 用户环境变量

su user 切换用户加载配置文件.bashrc

su - user 切换用户加载配置文件/etc/profile 加载bash_profile

更改文件的用户及用户组

sudo chown [-R] owner[:group] {File|Directory}

例如还以jdk-7u21-linux-i586.tar.gz为例。属于用户hadoop组hadoop

要想切换此文件所属的用户及组。可以使用命令。

sudo chown root:root jdk-7u21-linux-i586.tar.gz

文件权限管理

三种基本权限

R 读 数值表示为4

W 写 数值表示为2

X 可执行 数值表示为1

如图所示jdk-7u21-linux-i586.tar.gz文件的权限为-rw-rw-r–

-rw-rw-r–一共十个字符分成四段。

第一个字符“-”表示普通文件这个位置还可能会出现“l”链接“d”表示目录

第二三四个字符“rw-”表示当前所属用户的权限。 所以用数值表示为4+2=6

第五六七个字符“rw-”表示当前所属组的权限。 所以用数值表示为4+2=6

第八九十个字符“r–”表示其他用户权限。 所以用数值表示为2

所以操作此文件的权限用数值表示为662

更改权限

sudo chmod [u所属用户 g所属组 o其他用户 a所有用户] [+增加权限 -减少权限] [r w x] 目录名

例如有一个文件filename权限为“-rw-r----x” ,将权限值改为"-rwxrw-r-x"用数值表示为765

sudo chmod u+x g+w o+r filename

上面的例子可以用数值表示

sudo chmod 765 filename

11.2 常用的Linux命令。

1、cd命令

这是一个非常基本也是大家经常需要使用的命令它用于切换当前目录它的参数是要切换到的目录的路径可以是绝对路径也可以是相对路径。如

[plain] view plain copy

cd /root/Docements # 切换到目录/root/Docements

cd ./path # 切换到当前目录下的path目录中“.”表示当前目录

cd …/path # 切换到上层目录中的path目录中“…”表示上一层目录

2、ls命令

这是一个非常有用的查看文件与目录的命令list之意它的参数非常多下面就列出一些我常用的参数吧如下

[plain] view plain copy

-l 列出长数据串包含文件的属性与权限数据等

-a 列出全部的文件连同隐藏文件开头为.的文件一起列出来常用

-d 仅列出目录本身而不是列出目录的文件数据

-h 将文件容量以较易读的方式GBkB等列出来

-R 连同子目录的内容一起列出递归列出等于该目录下的所有文件都会显示出来

注这些参数也可以组合使用下面举两个例子

[plain] view plain copy

ls -l #以长数据串的形式列出当前目录下的数据文件和目录

ls -lR #以长数据串的形式列出当前目录下的所有文件

3、grep命令

该命令常用于分析一行的信息若当中有我们所需要的信息就将该行显示出来该命令通常与管道命令一起使用用于对一些命令的输出进行筛选加工等等它的简单语法为

[plain] view plain copy

grep [-acinv] [–color=auto] ‘查找字符串’ filename

它的常用参数如下

[plain] view plain copy

-a 将binary文件以text文件的方式查找数据

-c 计算找到‘查找字符串’的次数

-i 忽略大小写的区别即把大小写视为相同

-v 反向选择即显示出没有‘查找字符串’内容的那一行

例如

取出文件/etc/man.config中包含MANPATH的行并把找到的关键字加上颜色

grep --color=auto ‘MANPATH’ /etc/man.config

把ls -l的输出中包含字母file不区分大小写的内容输出

ls -l | grep -i file

4、find命令

find是一个基于查找的功能非常强大的命令相对而言它的使用也相对较为复杂参数也比较多所以在这里将给把它们分类列出它的基本语法如下

[plain] view plain copy

find [PATH] [option] [action]

与时间有关的参数

-mtime n : n为数字意思为在n天之前的“一天内”被更改过的文件

-mtime +n : 列出在n天之前不含n天本身被更改过的文件名

-mtime -n : 列出在n天之内含n天本身被更改过的文件名

-newer file : 列出比file还要新的文件名

例如

find /root -mtime 0 # 在当前目录下查找今天之内有改动的文件

与用户或用户组名有关的参数

-user name : 列出文件所有者为name的文件

-group name : 列出文件所属用户组为name的文件

-uid n : 列出文件所有者为用户ID为n的文件

-gid n : 列出文件所属用户组为用户组ID为n的文件

例如

find /home/ljianhui -user ljianhui # 在目录/home/ljianhui中找出所有者为ljianhui的文件

与文件权限及名称有关的参数

-name filename 找出文件名为filename的文件

-size [±]SIZE 找出比SIZE还要大+或小-的文件

-tpye TYPE 查找文件的类型为TYPE的文件TYPE的值主要有一般文件f)、设备文件b、c、

目录d、连接文件l、sockets、FIFO管道文件p

-perm mode 查找文件权限刚好等于mode的文件mode用数字表示如0755

-perm -mode 查找文件权限必须要全部包括mode权限的文件mode用数字表示

-perm +mode 查找文件权限包含任一mode的权限的文件mode用数字表示

例如

find / -name passwd # 查找文件名为passwd的文件

find . -perm 0755 # 查找当前目录中文件权限的0755的文件

find . -size +12k # 查找当前目录中大于12KB的文件注意c表示byte

5、cp命令

该命令用于复制文件copy之意它还可以把多个文件一次性地复制到一个目录下它的常用参数如下

[plain] view plain copy

-a 将文件的特性一起复制

-p 连同文件的属性一起复制而非使用默认方式与-a相似常用于备份

-i 若目标文件已经存在时在覆盖时会先询问操作的进行

-r 递归持续复制用于目录的复制行为

-u 目标文件与源文件有差异时才会复制

例如

[plain] view plain copy

cp -a file1 file2 #连同文件的所有特性把文件file1复制成文件file2

cp file1 file2 file3 dir #把文件file1、file2、file3复制到目录dir中

6、mv命令

该命令用于移动文件、目录或更名move之意它的常用参数如下

[plain] view plain copy

-f force强制的意思如果目标文件已经存在不会询问而直接覆盖

-i 若目标文件已经存在就会询问是否覆盖

-u 若目标文件已经存在且比目标文件新才会更新

注该命令可以把一个文件或多个文件一次移动一个文件夹中但是最后一个目标文件一定要是“目录”。

例如

[plain] view plain copy

mv file1 file2 file3 dir # 把文件file1、file2、file3移动到目录dir中

mv file1 file2 # 把文件file1重命名为file2

7、rm命令

该命令用于删除文件或目录remove之间它的常用参数如下

[plain] view plain copy

-f 就是force的意思忽略不存在的文件不会出现警告消息

-i 互动模式在删除前会询问用户是否操作

-r 递归删除最常用于目录删除它是一个非常危险的参数

例如

[plain] view plain copy

rm -i file # 删除文件file在删除之前会询问是否进行该操作

rm -fr dir # 强制删除目录dir中的所有文件

8、ps命令

该命令用于将某个时间点的进程运行情况选取下来并输出process之意它的常用参数如下

[plain] view plain copy

-A 所有的进程均显示出来

-a 不与terminal有关的所有进程

-u 有效用户的相关进程

-x 一般与a参数一起使用可列出较完整的信息

-l 较长较详细地将PID的信息列出

其实我们只要记住ps一般使用的命令参数搭配即可它们并不多如下

[plain] view plain copy

ps aux # 查看系统所有的进程数据

ps ax # 查看不与terminal有关的所有进程

ps -lA # 查看系统所有的进程数据

ps axjf # 查看连同一部分进程树状态

9、kill命令

该命令用于向某个工作%jobnumber或者是某个PID数字传送一个信号它通常与ps和jobs命令一起使用它的基本语法如下

[plain] view plain copy

kill -signal PID

signal的常用参数如下

注最前面的数字为信号的代号使用时可以用代号代替相应的信号。

[plain] view plain copy

1SIGHUP启动被终止的进程

2SIGINT相当于输入ctrl+c中断一个程序的进行

9SIGKILL强制中断一个进程的进行

15SIGTERM以正常的结束进程方式来终止进程

17SIGSTOP相当于输入ctrl+z暂停一个进程的进行

例如

[plain] view plain copy

以正常的结束进程方式来终于第一个后台工作可用jobs命令查看后台中的第一个工作进程

kill -SIGTERM %1

重新改动进程ID为PID的进程PID可用ps命令通过管道命令加上grep命令进行筛选获得

kill -SIGHUP PID

10、killall命令

该命令用于向一个命令启动的进程发送一个信号它的一般语法如下

[plain] view plain copy

killall [-iIe] [command name]

它的参数如下

[plain] view plain copy

-i 交互式的意思若需要删除时会询问用户

-e 表示后面接的command name要一致但command name不能超过15个字符

-I 命令名称忽略大小写

例如

killall -SIGHUP syslogd # 重新启动syslogd

11、file命令

该命令用于判断接在file命令后的文件的基本数据因为在Linux下文件的类型并不是以后缀为分的所以这个命令对我们来说就很有用了它的用法非常简单基本语法如下

[plain] view plain copy

file filename

#例如

file ./test

12、tar命令

该命令用于对文件进行打包默认情况并不会压缩如果指定了相应的参数它还会调用相应的压缩程序如gzip和bzip等进行压缩和解压。它的常用参数如下

[plain] view plain copy

-c 新建打包文件

-t 查看打包文件的内容含有哪些文件名

-x 解打包或解压缩的功能可以搭配-C大写指定解压的目录注意-c,-t,-x不能同时出现在同一条命令中

-j 通过bzip2的支持进行压缩/解压缩

-z 通过gzip的支持进行压缩/解压缩

-v 在压缩/解压缩过程中将正在处理的文件名显示出来

-f filename filename为要处理的文件

-C dir 指定压缩/解压缩的目录dir

上面的解说可以已经让你晕过去了但是通常我们只需要记住下面三条命令即可

[plain] view plain copy

压缩tar -jcv -f filename.tar.bz2 要被处理的文件或目录名称

查询tar -jtv -f filename.tar.bz2

解压tar -jxv -f filename.tar.bz2 -C 欲解压缩的目录

注文件名并不定要以后缀tar.bz2结尾这里主要是为了说明使用的压缩程序为bzip2

13、cat命令

该命令用于查看文本文件的内容后接要查看的文件名通常可用管道与more和less一起使用从而可以一页页地查看数据。例如

[plain] view plain copy

cat text | less # 查看text文件中的内容

注这条命令也可以使用less text来代替

14、chgrp命令

该命令用于改变文件所属用户组它的使用非常简单它的基本用法如下

[plain] view plain copy

chgrp [-R] dirname/filename

-R 进行递归的持续对所有文件和子目录更改

例如

chgrp users -R ./dir # 递归地把dir目录下中的所有文件和子目录下所有文件的用户组修改为users

15、chown命令

该命令用于改变文件的所有者与chgrp命令的使用方法相同只是修改的文件属性不同不再详述。

16、chmod命令

该命令用于改变文件的权限一般的用法如下

[plain] view plain copy

chmod [-R] xyz 文件或目录

-R进行递归的持续更改即连同子目录下的所有文件都会更改

同时chmod还可以使用uuser、ggroup、oother、aall和+加入、-删除、=设置跟rwx搭配来对文件的权限进行更改。

[plain] view plain copy

例如

chmod 0755 file # 把file的文件权限改变为-rxwr-xr-x

chmod g+w file # 向file的文件权限中加入用户组可写权限

18、vim命令

该命令主要用于文本编辑它接一个或多个文件名作为参数如果文件存在就打开如果文件不存在就以该文件名创建一个文件。vim是一个非常好用的文本编辑器它里面有很多非常好用的命令在这里不再多说。你可以从这里下载vim常用操作的详细说明。

19、gcc命令

对于一个用Linux开发C程序的人来说这个命令就非常重要了它用于把C语言的源程序文件编译成可执行程序由于g++的很多参数跟它非常相似所以这里只介绍gcc的参数它的常用参数如下

[plain] view plain copy

-o output之意用于指定生成一个可执行文件的文件名

-c 用于把源文件生成目标文件.o)并阻止编译器创建一个完整的程序

-I 增加编译时搜索头文件的路径

-L 增加编译时搜索静态连接库的路径

-S 把源文件生成汇编代码文件

-lm表示标准库的目录中名为libm.a的函数库

-lpthread 连接NPTL实现的线程库

-std= 用于指定把使用的C语言的版本

例如

把源文件test.c按照c99标准编译成可执行程序test

gcc -o test test.c -lm -std=c99

#把源文件test.c转换为相应的汇编程序源文件test.s

gcc -S test.c

20、time命令

该命令用于测算一个命令即程序的执行时间。它的使用非常简单就像平时输入命令一样不过在命令的前面加入一个time即可例如

[plain] view plain copy

time ./process

time ps aux

在程序或命令运行结束后在最后输出了三个时间它们分别是

user用户CPU时间命令执行完成花费的用户CPU时间即命令在用户态中执行时间总和

system系统CPU时间命令执行完成花费的系统CPU时间即命令在核心态中执行时间总和

real实际时间从command命令行开始执行到运行终止的消逝时间

注用户CPU时间和系统CPU时间之和为CPU时间即命令占用CPU执行的时间总和。实际时间要大于CPU时间因为Linux是多任务操作系统往往在执行一条命令时系统还要处理其它任务。另一个需要注意的问题是即使每次执行相同命令但所花费的时间也是不一样其花费时间是与系统运行相关的。

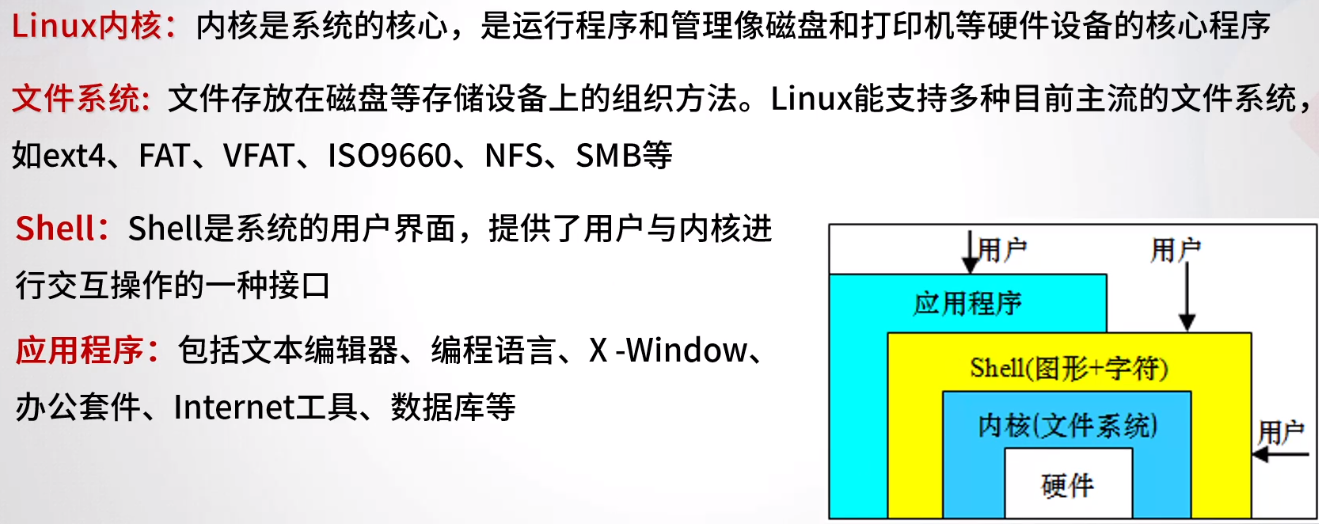

11.3 Linux组成

11.4 Linux相关知识

密码绕过

- 开机重启按任意键上下键停住引导过程。

- 按e键进入单用户模式。

- 在UTF-8后面加上init=/bin/sh。

- 按Ctrl+x开始执行。

- 重新挂载根目录并且以读写的方式挂载#mount -o remount,rw /

- 密码修改passwd。

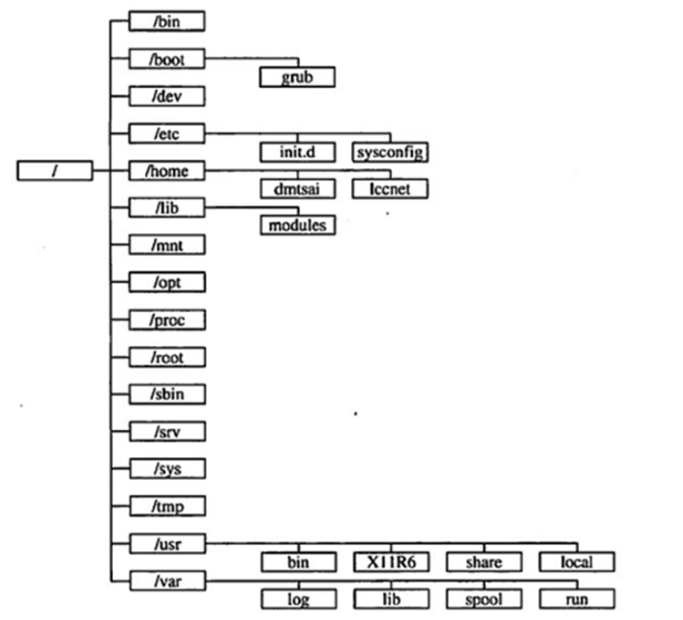

Linux目录

11.5 云勘大师

12 网站取证

www具有三个统一

- 统一的资源命名格式URL

- 统一的资源访问方式HTTP

- 统一的信息组织方式HTML

基本结构

- 用户层面通过web浏览器发起http请求接受返回的数据

- 传输层面按照一定的协议和规则传输数据

- 服务器层面响应请求、返回数据

HTML

HTTP协议

常见WEB服务器IIS Apache Nginx

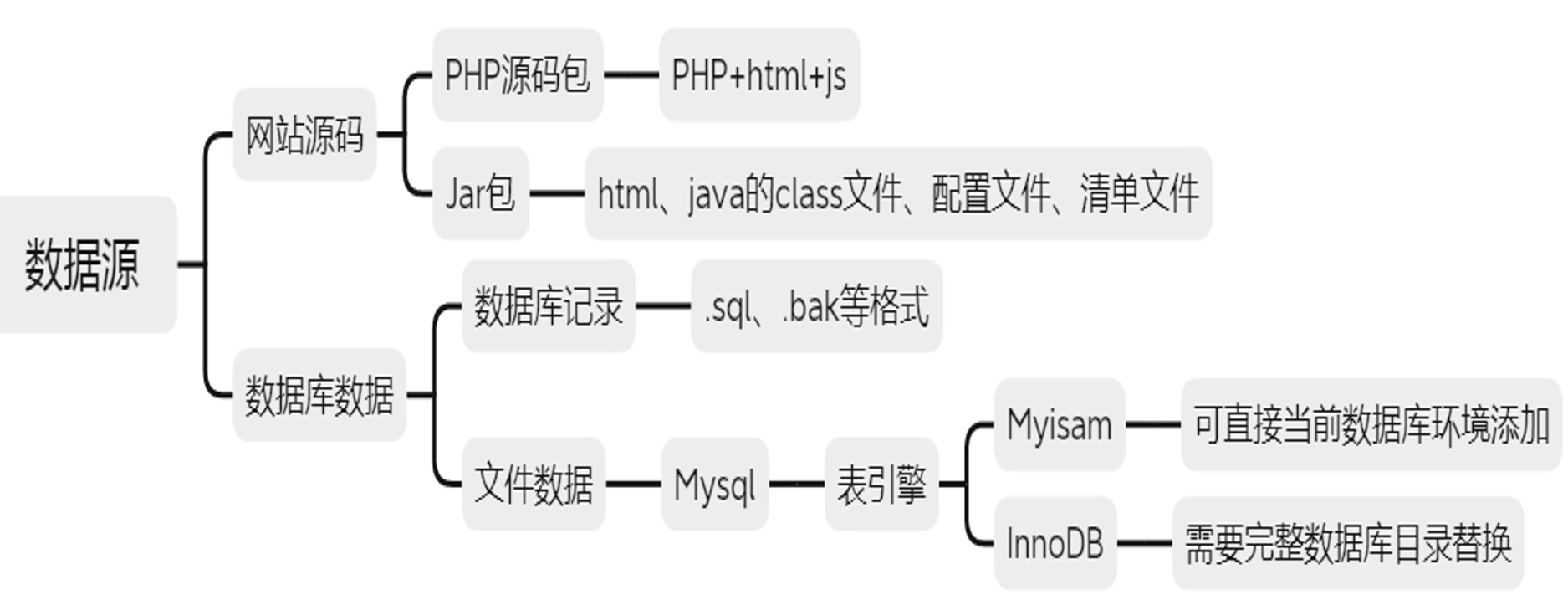

数据源

网站搭建

网站搭建

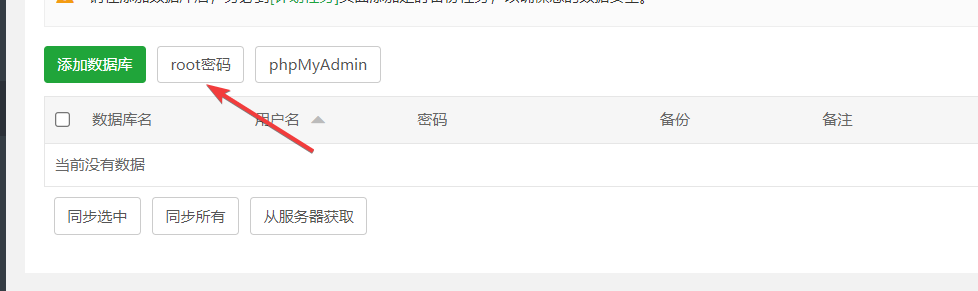

首先下载宝塔面板登录到宝塔面板。

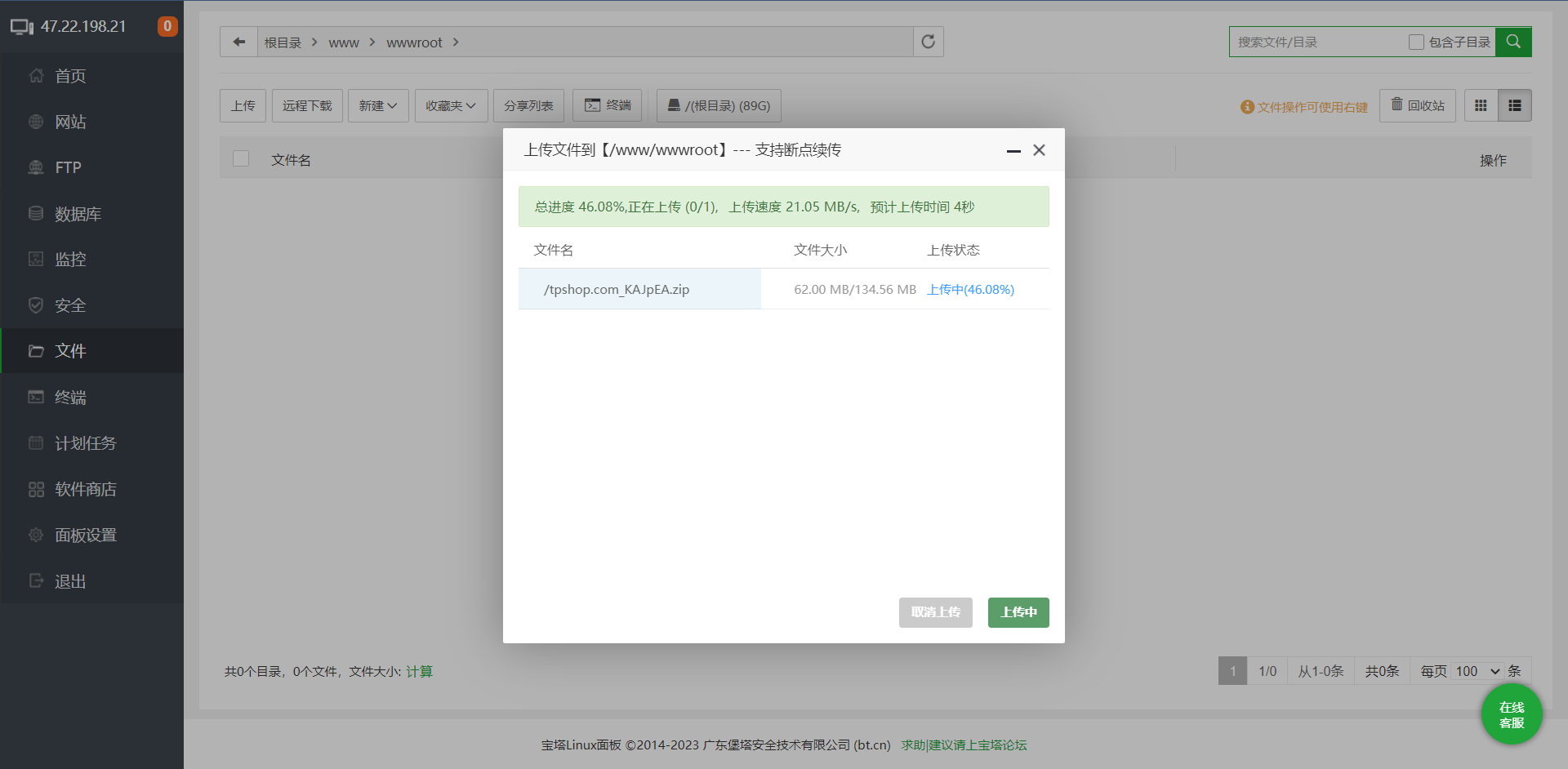

将网站文件上传到www/wwwroot目录中。

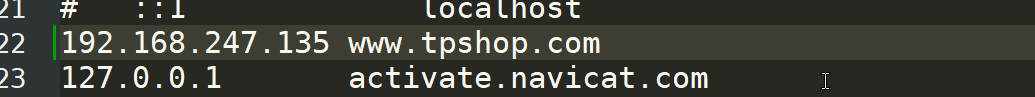

设置hosts。

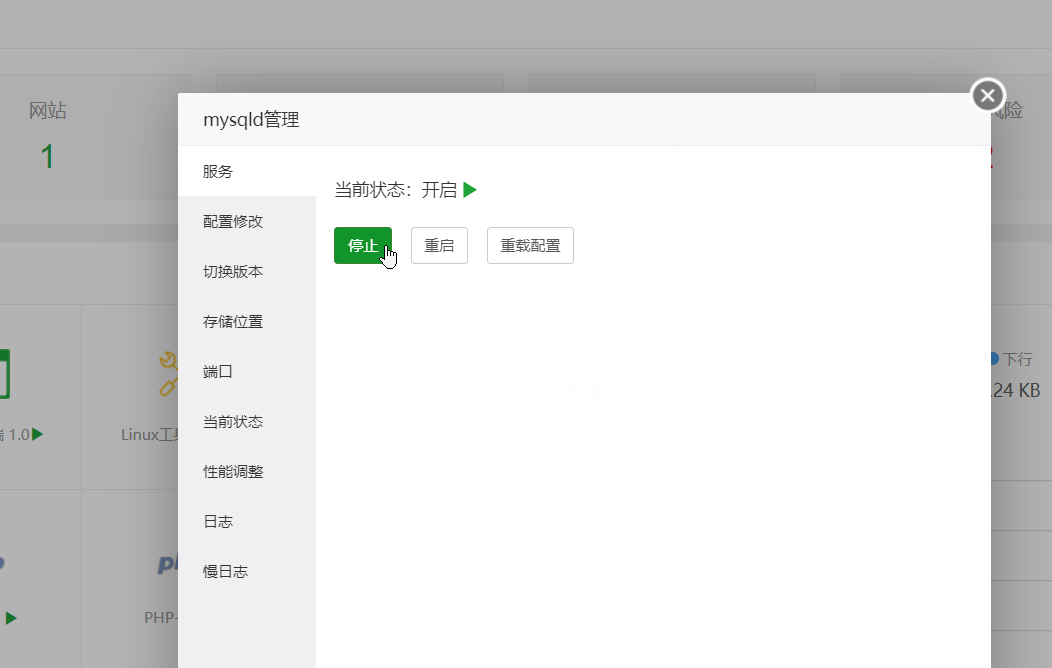

先停止数据库。

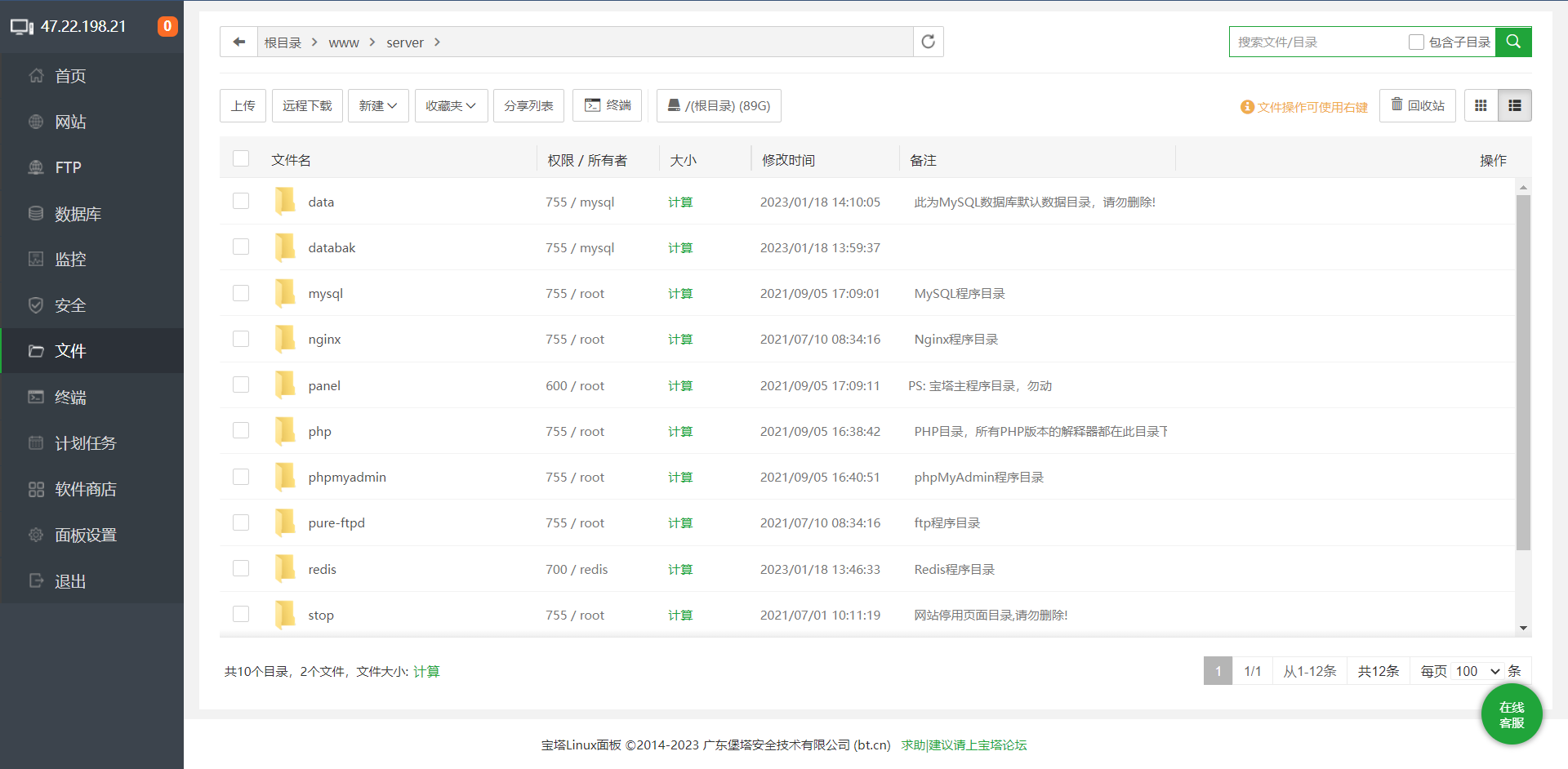

再将数据库文件放到www/server/路径下

重启mysql。

去网站源码中寻找数据库密码然后修改root密码。

点击“从服务器获取”。

然后此时就可以打开网站了。

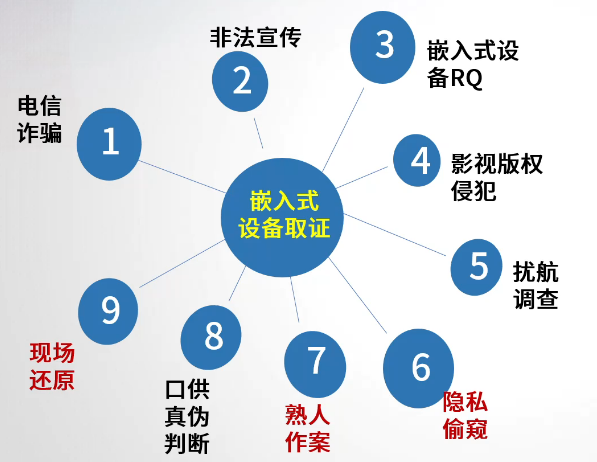

13 嵌入式设备取证

嵌入式设备数据提取的“三端”

- 设备终端

- 控制端

- 云端

家居智能设备

汽车取证