Redis实现防刷限流

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

限流场景:

- 秒杀活动,有人使用软件恶意刷单抢货,需要限流防止机器参与活动

- 某api被各式各样系统广泛调用,严重消耗网络、内存等资源,需要合理限流

使用Redis实现限流的思路:

- 通过ip:api路径的作为key,访问次数为value的方式对某一用户的某一请求进行唯一标识

- 每次访问的时候判断

key是否存在,是否count超过了限制的访问次数 - 若访问超出限制,则应

response返回msg:请求过于频繁给前端予以展示

实现技术要点:

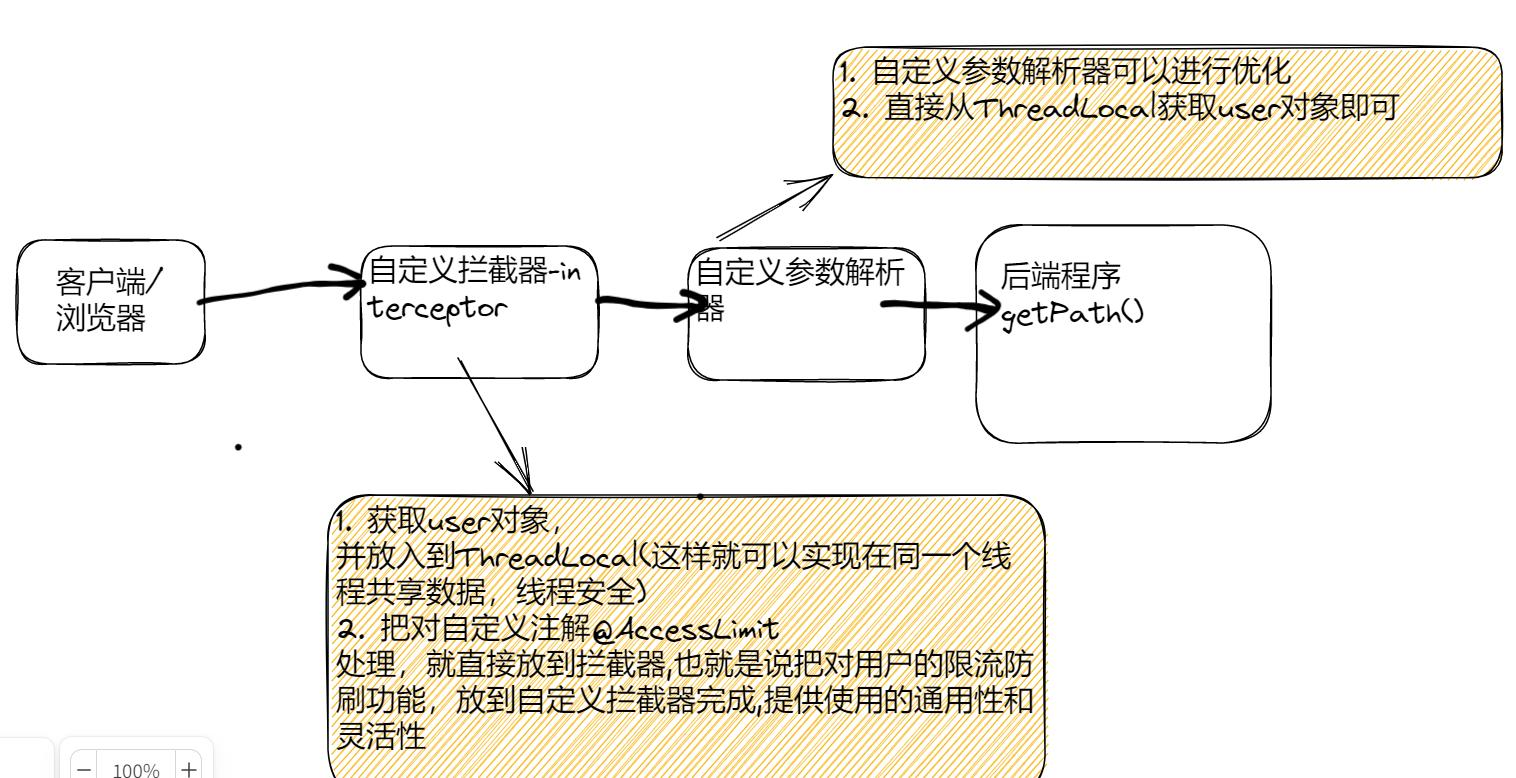

redis、自定义注解、拦截器

自定义限流注解

/**

* 限流注解:三个参数分别代表有效时间、最大访问次数、是否需要登录,可以理解为 expirationTime 内最多访问 maxCount 次。

*/

@Retention(RetentionPolicy.RUNTIME)

@Target(ElementType.METHOD)

public @interface CurrentLimit {

//有效时间,单位ms,默认10000ms

int expirationTime() default 10000;

//最大访问次数

int maxCount();

//是否需要登录

boolean needLogin() default true;

}定义拦截器

@Component

public class CurrentLimtInterceptor implements HandlerInterceptor {

@Resource

private RedisTemplate redisTemplate;

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

if (handler instanceof HandlerMethod) {

HandlerMethod hm = (HandlerMethod) handler;

//获取注解信息

CurrentLimit accessLimit = hm.getMethodAnnotation(CurrentLimit.class);

if (null == accessLimit) {

return true;

}

int expirationTime = accessLimit.expirationTime();

int maxCount = accessLimit.maxCount();

boolean needLogin = accessLimit.needLogin();

if (needLogin) {

//判断是否登录

}

//客户端ip地址

String ip = request.getRemoteAddr();

String key = ip + ":" + request.getServletPath();

Integer count = (Integer) redisTemplate.opsForValue().get(key);

//第一次访问

if (null == count || -1 == count) {

//设置值,并设置过期时间

redisTemplate.opsForValue().set(key, 1, expirationTime, TimeUnit.MILLISECONDS);

return true;

}

//如果访问次数<最大次数,则加1操作

if (count < maxCount) {

redisTemplate.opsForValue().increment(key, 1);

return true;

}

//超过最大值返回操作频繁

if (count >= maxCount) {

System.out.println("count==" + count);

//解决乱码问题

response.setContentType("text/html;charset=utf-8");

response.getWriter().write("请求过于频繁,请稍后再试");

return false;

}

}

return true;

}

}注册拦截器并配置拦截规则

@Configuration

public class InterceptorConfig implements WebMvcConfigurer {

@Autowired

private CurrentLimtInterceptor currentLimtInterceptor;

@Override

public void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(currentLimtInterceptor)

.addPathPatterns("/draw/**")//拦截器拦截的请求路径

.excludePathPatterns("/access/login");

}

}在controller层使用注解限流

@RestController

@RequestMapping("/rate")

public class DrawController {

@ResponseBody

@GetMapping("/limit")

@CurrentLimit(expirationTime = 30000, maxCount = 3)

public String accessLimit() {

return "限流";

}

}

实现限流的其他方式:用nginx条件限流、token机制防刷、布隆过滤器校验,黑名单机制等。

唯有热爱方能抵御岁月漫长。

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |