APP漏洞挖掘(二)同开发商的多款APP存在通用漏洞

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

0x01 前言

测某一APP时根据信息收集+测试发现APP的后台系统存在SQL注入、XSS、弱口令、信息泄漏等漏洞此APP本身存在逻辑漏洞与SQL注入漏洞再通过观察酷传搜索的结果发现此APP开发商开发了三十几个APP猜测可能存在相同类型的漏洞经测试猜测被证实可以刷一波积分。

此文仅作为学习记录仅提供思路所述漏洞均已提交并修复。

0x02 第一个APP

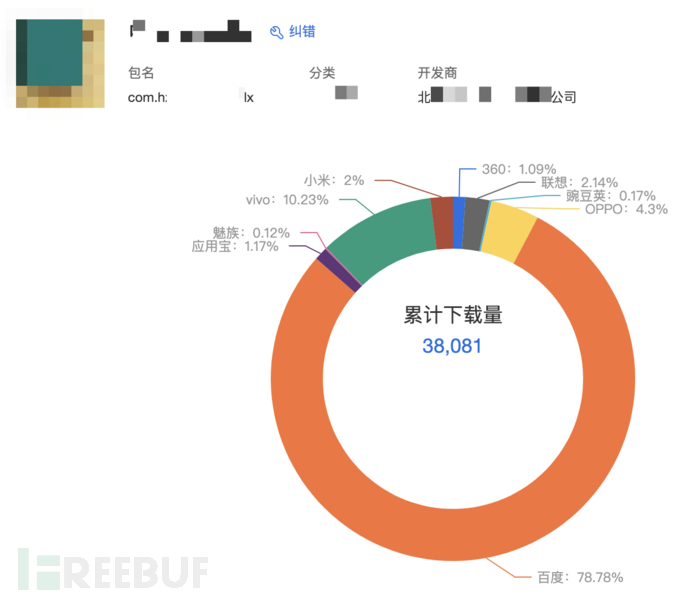

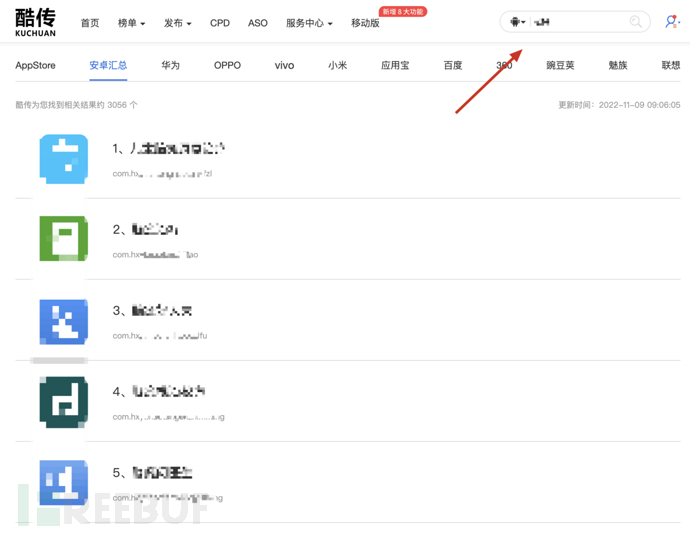

手法依旧是从豌豆荚下载APP再通过酷传查看下载量、开发商再上企查查看注册资资本超过5000个w就能去cnvd碰碰运气混个证书。

1000个w证书看来是无望了那就刷积分攒经验吧。

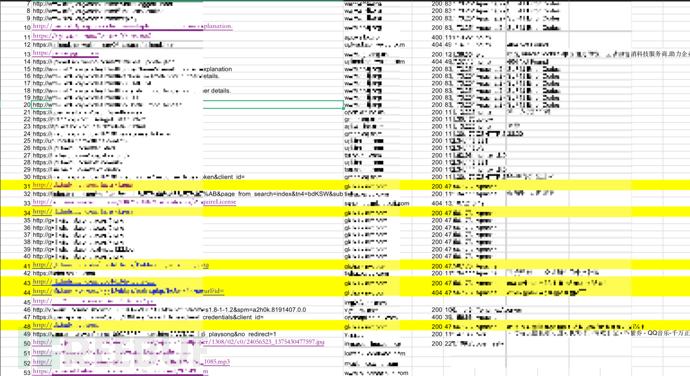

AppInfoScan收集资产找出几条有用的资产做记号后挨个测试。

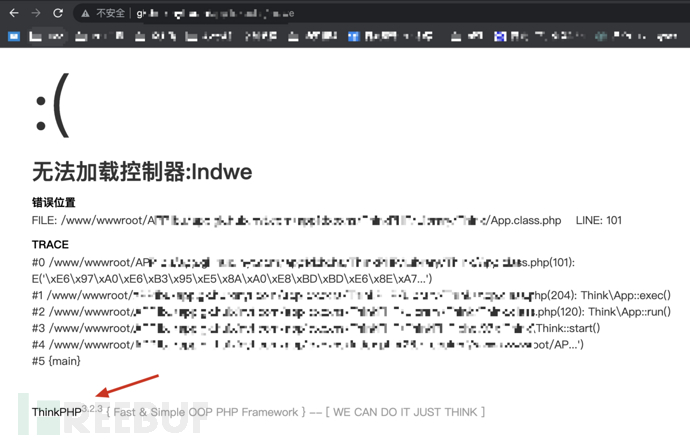

漏洞一信息泄漏

打开链接直接是个报错页面暴露ThinkPHP版本信息与网站绝对路径用工具扫未发现历史版本漏洞。虽然CNVD不收但也算是个漏洞可以为之后的挖掘提供帮助。

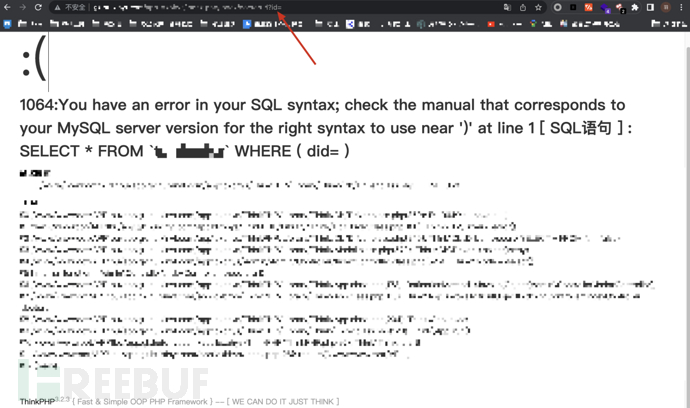

漏洞二后台系统存在SQL注入漏洞

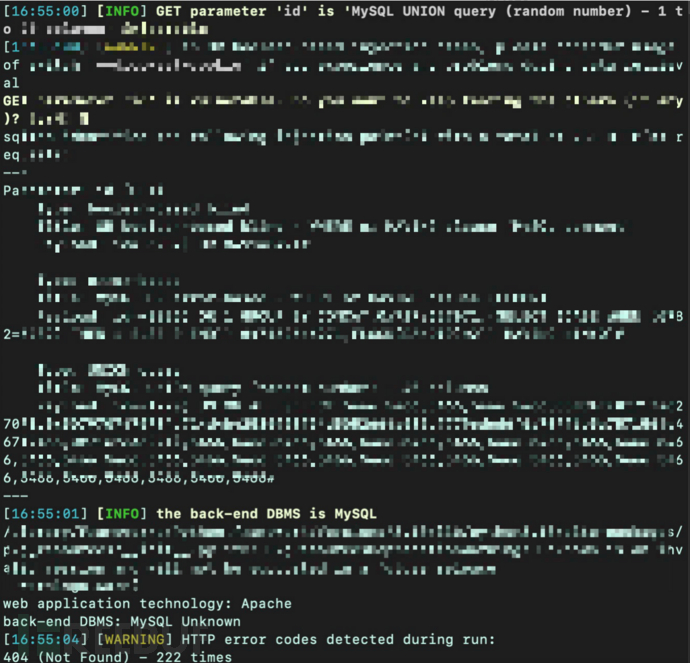

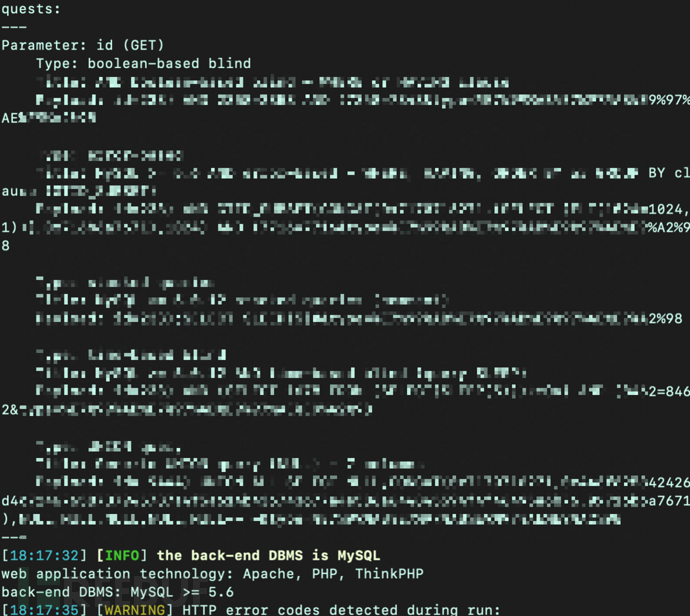

打开资产表中的链接其实未打开前就在想“链接后方有参数可能存在SQL注入”打开之后看到页面的报错信息毫不犹豫的上SQLmap果然存在注入。系统使用MySQL数据库、Apache。

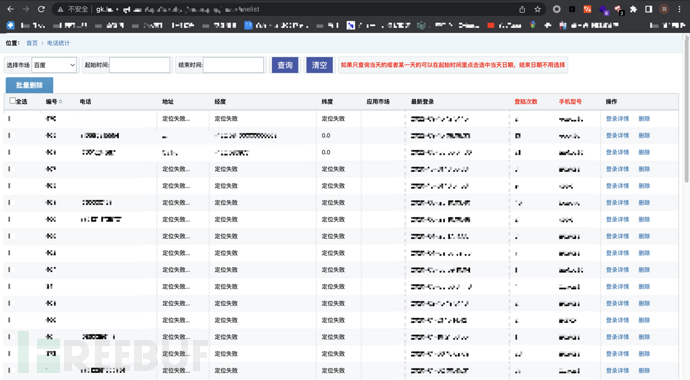

在上级目录页面【电话统计】处也存在SQL注入。

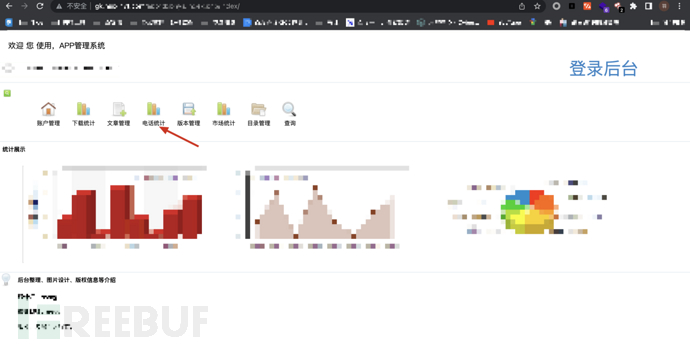

漏洞三APP后台管理系统弱口令漏洞

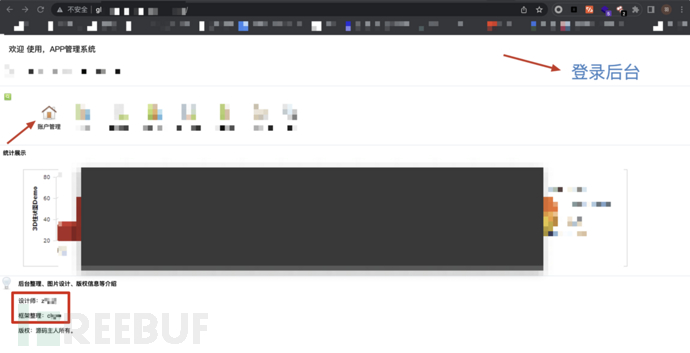

根据漏洞二的链接向上一级一级访问获得APP管理系统的某个页面在这个页面点击【登录后台】跳转至后台登录页面。页面下方的【设计师】、【框架整理】暴露了与登录用户相关的信息在未登录的情况下点击【账户管理】可直接查看到超级管理员、普通管理员和高级管理员的登录名。

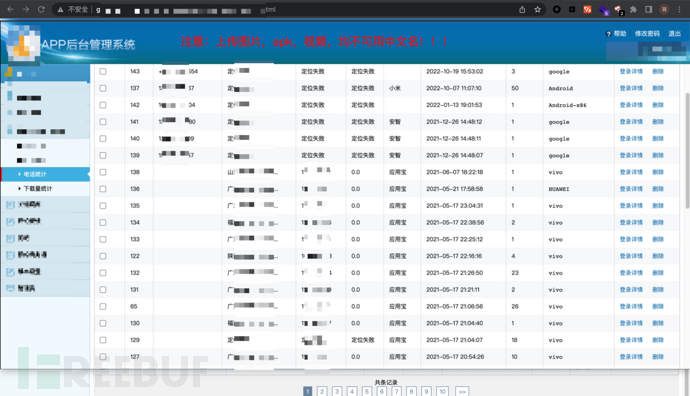

根据【账户管理】暴露的用户名猜出超级管理员的密码登录后可获取大量用户的电话、地址、IP等信息。

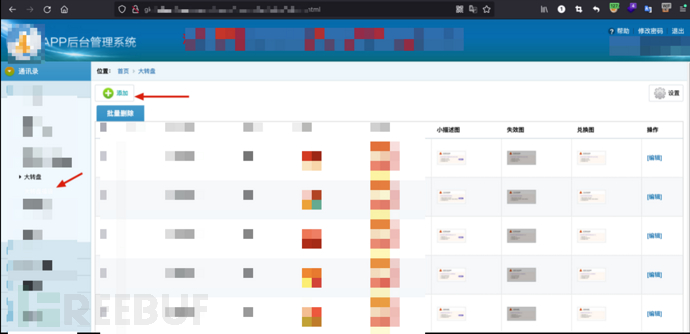

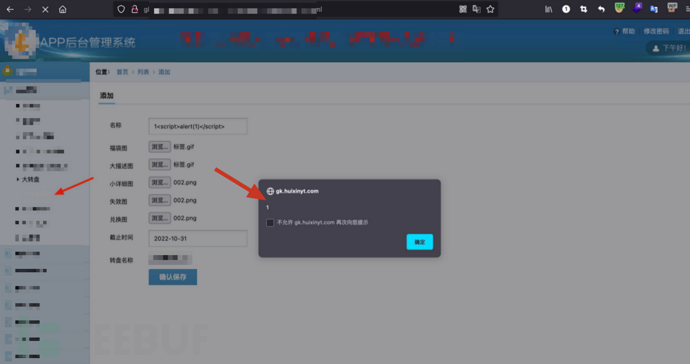

漏洞四APP后台管理系统存储型XSS漏洞

登录后台系统在菜单栏某个模块的【添加】功能处添加Payload触发存储型XSS漏洞此处未做任何输入输出过滤。

漏洞五APP存在逻辑处理漏洞

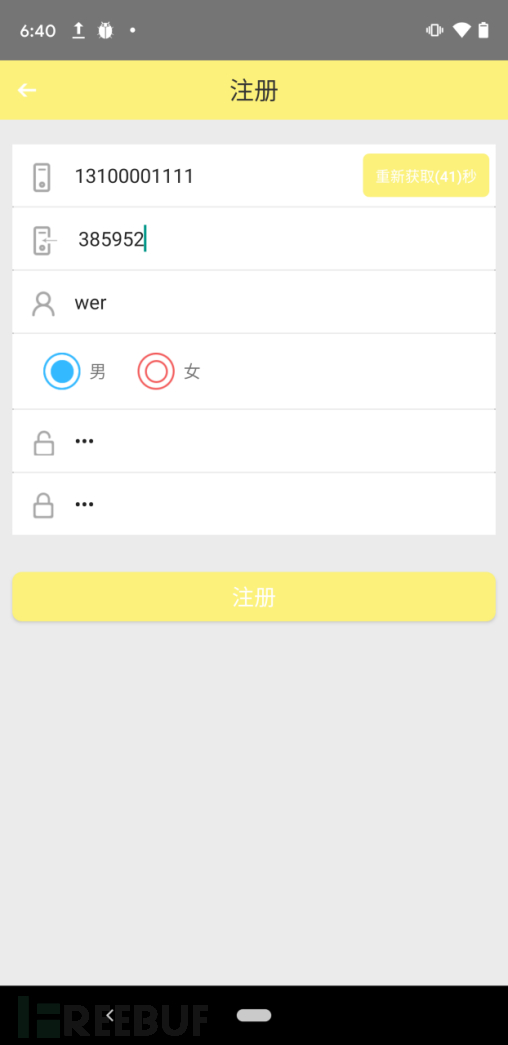

安卓手机下载此APP。注册用户随意填写手机号等注册信息。

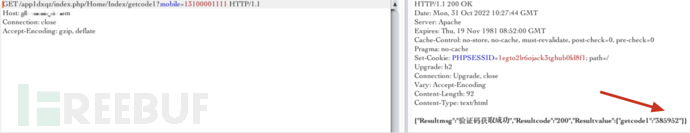

截取发送短信的数据包短信验证码在返回包中明文显示。

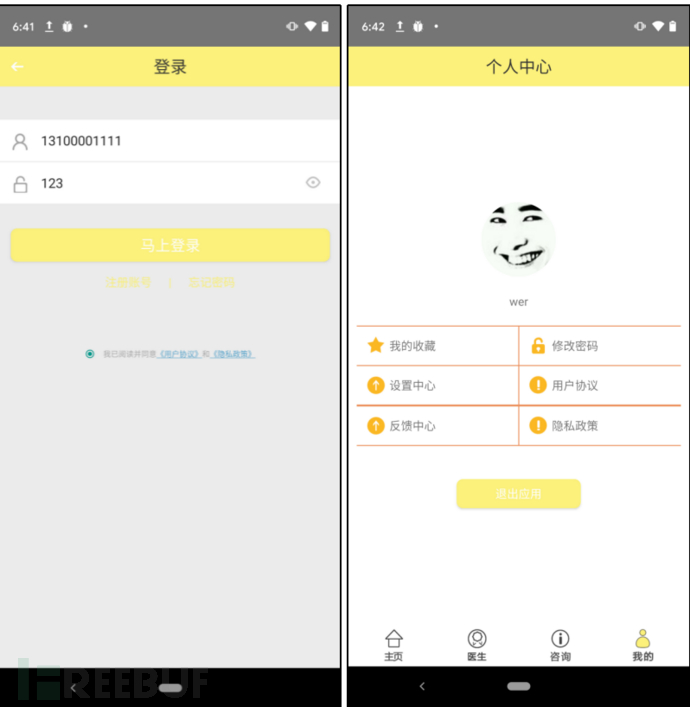

使用刚注册的手机号进行登录登录成功。

漏洞六APP搜索框存在SQL注入漏洞

看到搜索框第一反应就是SQL注入、XSS先抓取搜索框的数据包看看。

GET请求数据包直接用BurpSuite的SQLMap插件跑一跑。

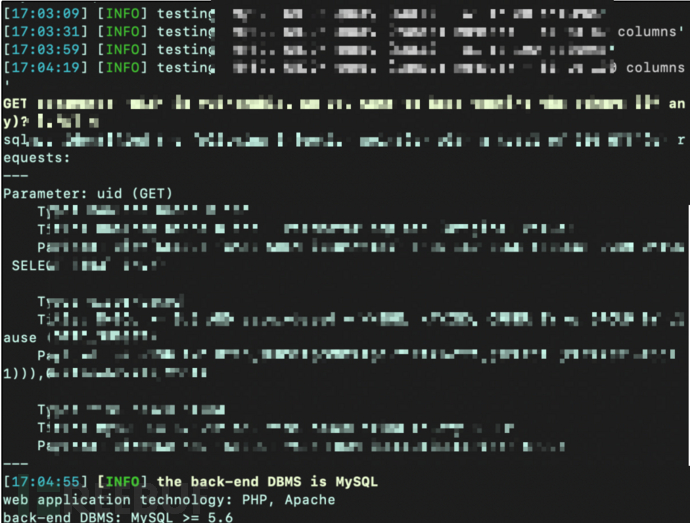

布尔盲注注出数据库为MySQL、框架为ThinkPHP。

0x03 其他APP

在酷传上搜索这款APP时发现列出了很多与这款APP包名类似的APP仔细观察并打开多个APP开发商都为同一家公司而且APP类型都一样只不过有普通用户、某些角色不同、以及地区城市不同。

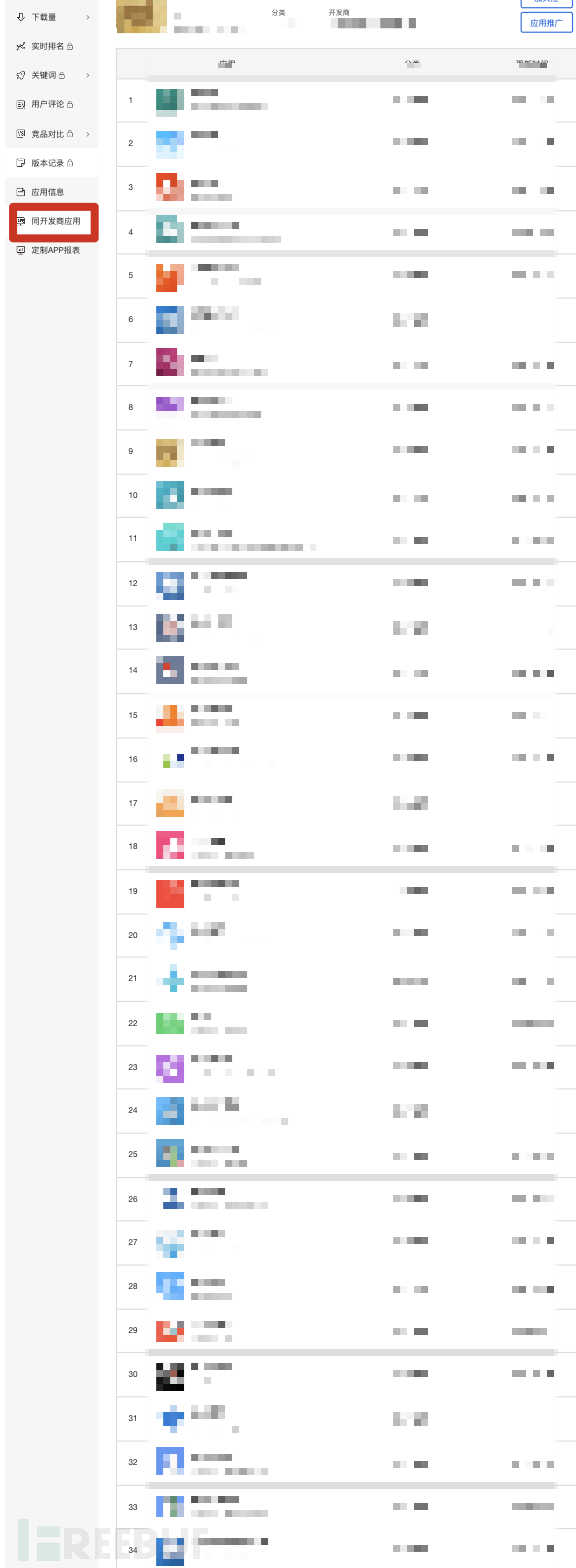

随意打开一个查看【同开发商应用】发现共有34款APP既然有这么多款而且刚才又发现其中一款存在逻辑处理漏洞、SQL注入漏洞不妨试试其他APP是否也存在相同漏洞。

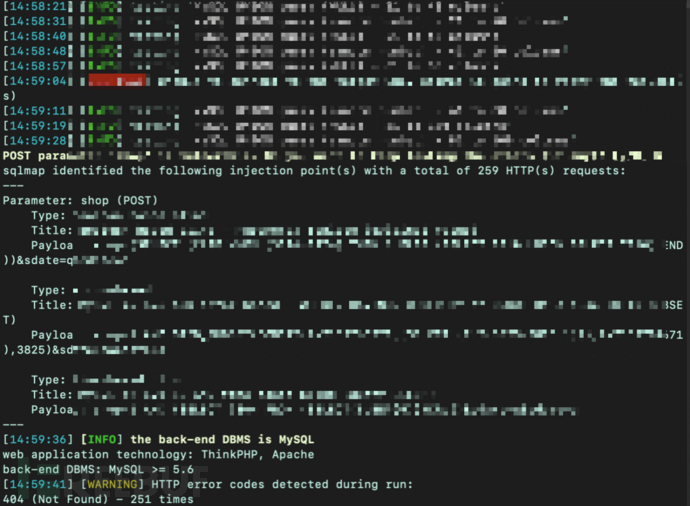

例1某APP存在 SQL注入漏洞

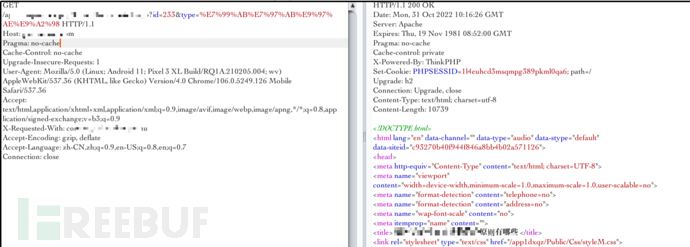

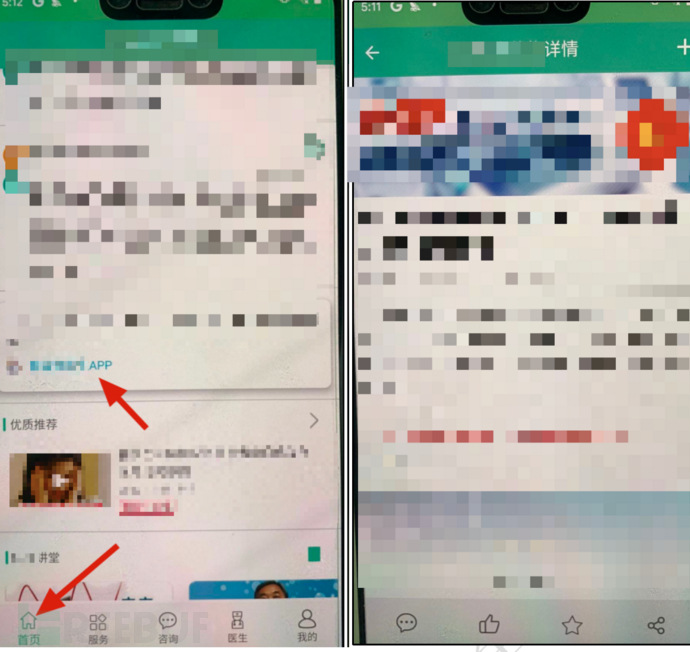

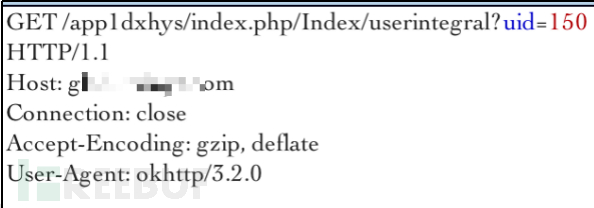

打开APP点击【首页】➡【XXXXX APP】进入【XXXX详情】页面截取此请求数据包。

GET请求数据包使用SQLMap测试存在SQL注入漏洞。

例子2某APP存在逻辑处理漏洞

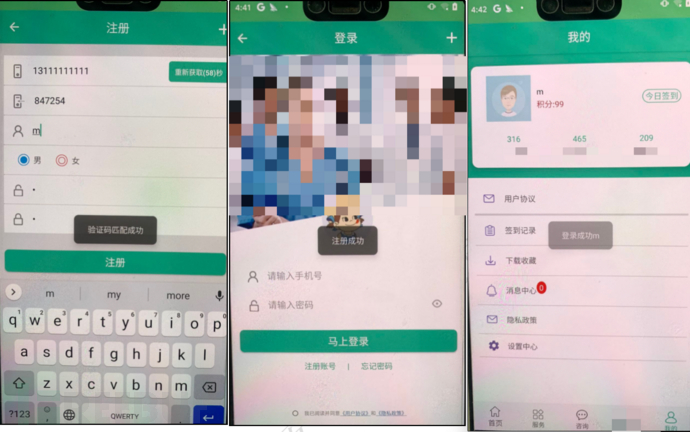

打开APP进入用户注册页面输入手机号、密码点击【获取验证码】3秒后验证码会自动显示在页面中点击【立即注册】注册登录成功。

0x04 结语

其他剩余的30几个APP基本上都存在SQL注入漏洞与逻辑处理漏洞只是有点细微的区别。比如注入点随着APP功能不同而不同多观察也可以找到。这类APP的逻辑处理漏洞在于返回包中明文显示验证码、或者验证码直接回显到APP验证码填写处也不难发现。

漏洞的挖掘未必有多难胜在细致入微的观察。

逻辑处理漏洞只是有点细微的区别。比如注入点随着APP功能不同而不同多观察也可以找到。这类APP的逻辑处理漏洞在于返回包中明文显示验证码、或者验证码直接回显到APP验证码填写处也不难发现。

漏洞的挖掘未必有多难胜在细致入微的观察。

网络安全工程师企业级学习路线

这时候你当然需要一份系统性的学习路线

如图片过大被平台压缩导致看不清的话可以在文末下载无偿的大家也可以一起学习交流一下。

一些我收集的网络安全自学入门书籍

一些我白嫖到的不错的视频教程

上述资料【扫下方二维码】就可以领取了无偿分享