【网络攻防】常见的网络攻防技术——黑客攻防(通俗易懂版)_网络攻防

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

每个人都能看懂的网络攻防

提示文章同样适用于非专业的朋友们全文通俗化表达一定能找到你亲身经历过的网络攻击建议大家认真看完这篇文章会刷新你对网络攻防的认知

前言

在世界人口近80亿的地球上每天尚且发生数以百万计的抢劫打架斗殴事件网络更是如此网络攻防战几乎每时每刻都在发生。

如果说打架斗殴枪击事件离我们还很远那网络攻防战在你打开手机的时候就开始了博主能力有限暂不谈网络攻防具体操作实现过程我们用通俗易懂的语言一块聊聊——神秘的“网络攻防”

每当听到“网络攻防”这个名词有没有一瞬间觉得很神秘脑海中是否下意识的出现身穿黑色连衣帽的黑客中黑入某机构网站的场景

其实它并没有想象中的那么神秘接下来我们一块唠唠常见的几种常见的网络攻防技术

一、SQL注入

SQL注入是一种非常常见的一种数据库攻击手段我们平时用的所有网站软件都会用到数据库只要有数据库存在的地方就可能存在 SQL 注入漏洞。

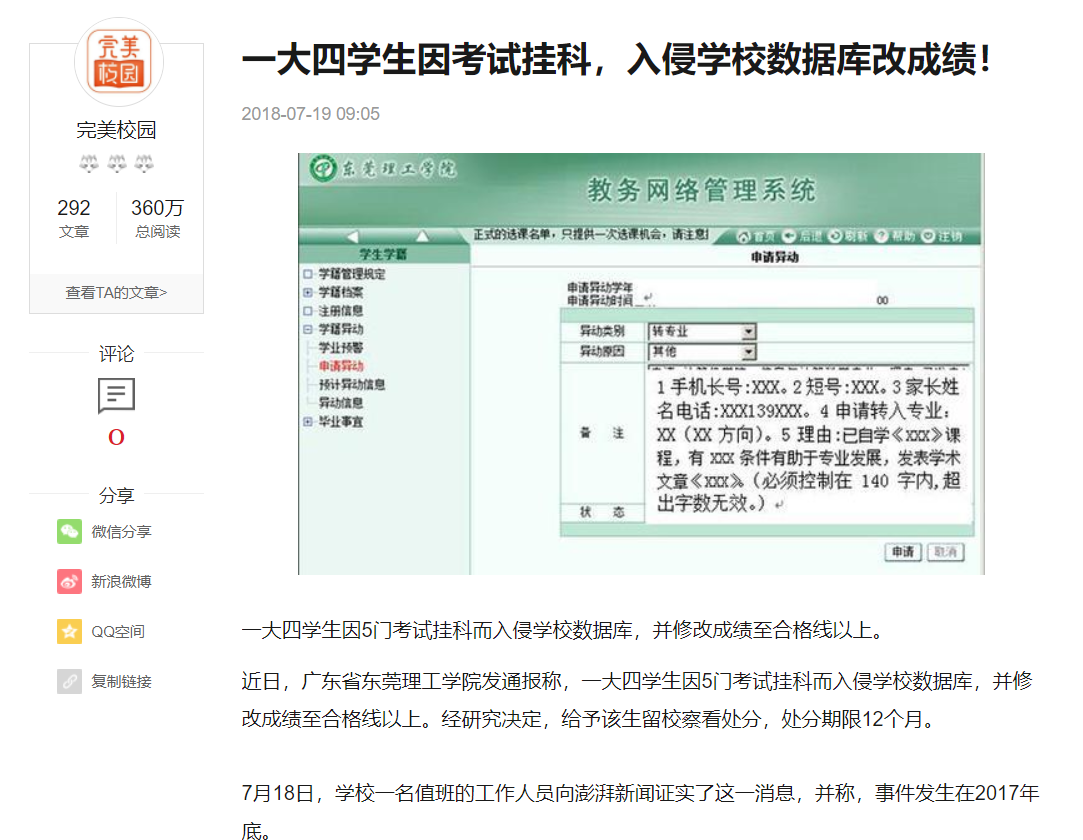

比如某大学学生通过SQL注入篡改期末成绩某男子入侵某网站窃取大量用户信息等等

简单来说就好比你养了一只名叫“拆家”的哈士奇有天你在卧室突然头晕倒地并喊道“拆家快找人帮忙”。小哈听到后找到拆迁队一块把房子拆了。

这句话本身没有问题哈士奇接收到的信息也符合逻辑只是这句话的关键字恰好和哈士奇词库中的命令相匹配导致事情发展逐渐离谱。

言归正传

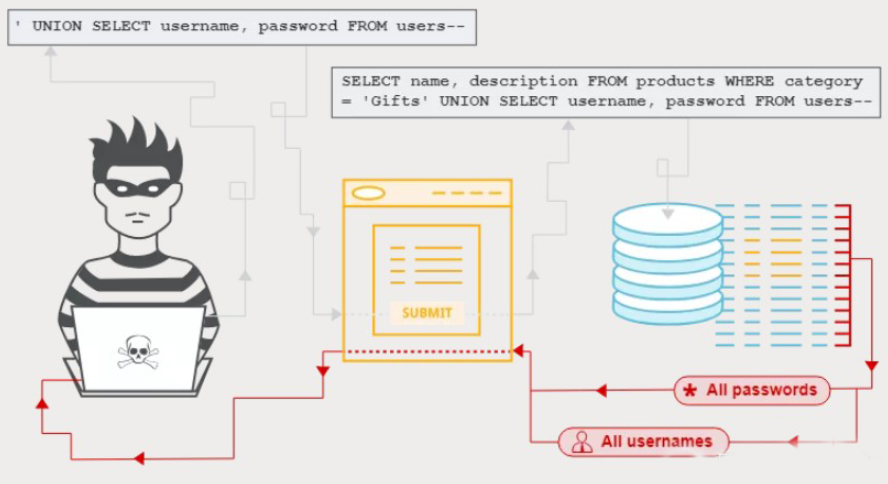

SQL注入攻击的核心在于让Web服务器执行攻击者期望的SQL语句以便得到数据库中的感兴趣的数据或对数据库进行读取、修改、删除、插入等操作达到其邪恶的目的。

而如何让Web服务器执行攻击者的SQL语句呢SQL注入的常规套路在于将SQL语句放置于Form表单或请求参数之中比如说SELECT、DROP等等提交到后端服务器后端服务器如果未做输入安全校验直接将变量取出进行数据库查询则极易中招。

举个简单的SQL注入例子

对于一个根据用户ID获取用户信息的接口后端的SQL语句一般是这样

select name,[...] from t_user whereid=$id

其中$id就是前端提交的用户id那前端的请求如果是这样

GET xx/userinfo?id=1%20or%201=1

请求参数id转义后就是1 or 1=1如果后端不做安全过滤直接提交数据库查询SQL语句就变成了

select name,[...] from t_user whereid=1or1=1

最终结果就是把用户表中的所有数据全部查出已经达到了攻击者泄露数据的目的。

上面只是一个非常简单的注入示例在真实的SQL注入攻击中参数构造和SQL语句远比这复杂得多攻击者攻击的位置也复杂的多不过原理是一致的。复杂度提升产生的攻击效果可想而知。

二、XSS 攻击

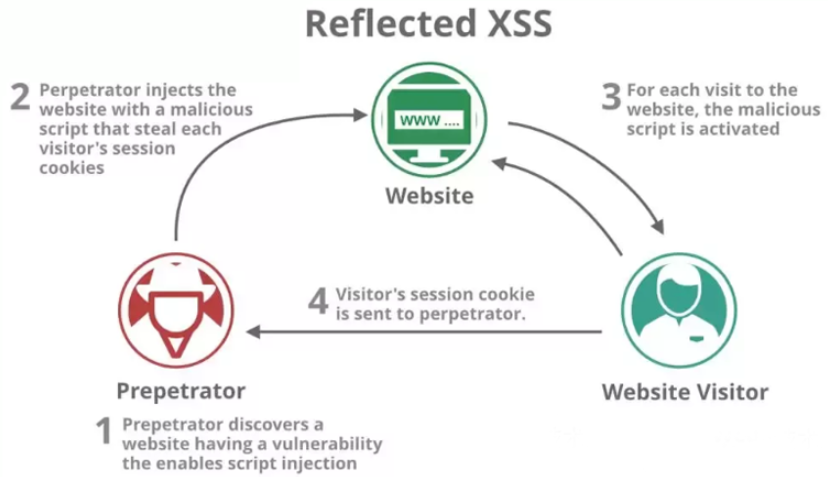

XSS全称是跨站脚本攻击Cross Site Scripting为了和重叠样式表CSS区分换了另一个缩写XSS。

简单来说就是某饭店要进一批酸菜张三在送货车快到饭店的时候偷偷上车把原来的酸菜换成了“老坛酸菜”随后老坛酸菜”被放入饭店仓库。此后只要有人来饭店吃酸菜鱼就会被“美味”攻击让用户毫不知情的踩坑

XSS攻击的核心是将可执行的前端脚本代码一般为JavaScript植入到网页中通常指的是通过利用网页开发时留下的漏洞注入恶意指令代码到网页使用户加载并执行攻击者恶意制造的网页程序。

这些恶意网页程序通常是JavaScript但也存在Java、 VBScript、ActiveX、 Flash 或者甚至是普通的HTML代码。一旦攻击成功后攻击者可能得到一些用户或管理员权限权限上不封顶

那我们来聊聊攻击者是如何办到的呢

一般XSS攻击分为两种反射型和存储型

1.反射型

攻击者将JS代码作为请求参数放置URL中诱导用户点击落入陷阱

比如这个攻击者首先将JS代码作为请求参数放置URL中诱导用户点击

http://localhost:8080/test?name=<script>alert("嗨害嗨你已经被攻击了!")</script>

等用户点击后该JS就会作为请求参数传给Web服务器后端。如果后端服务器没有很完善的检查过滤就会简单处理后放入网页正文中返回给浏览器等浏览器解析返回的网页后用户已经中招了

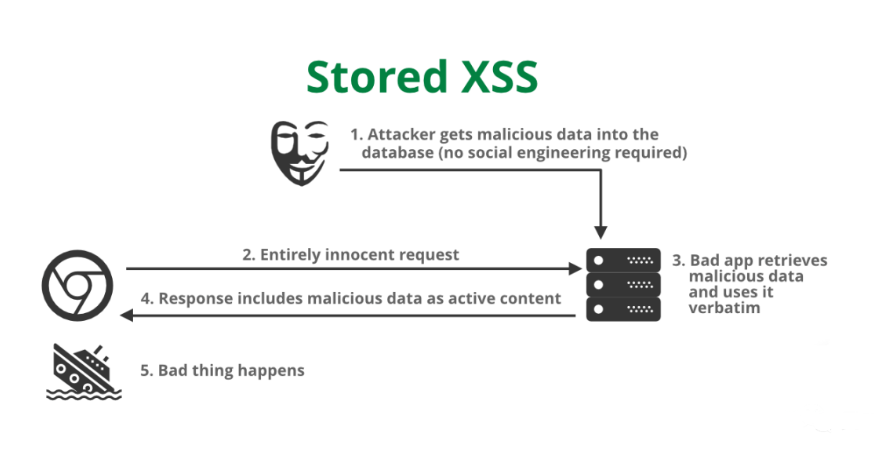

2.存储型

上面反射型攻击脚本直接经服务器转手后返回浏览器触发执行

存储型和它的区别在于能够将攻击脚本入库存储在后面进行查询时再将攻击脚本渲染进网页返回给浏览器触发执行。

举个例子

XSS攻击就好比攻击者在某网页论坛中回复一个帖子帖子中包含JS脚本回帖提交服务器后就会存储至数据库。

其他网友查看这个帖子后后台会自动查询该帖子的回帖内容然后构建出完整网页返回浏览器。此时该网友浏览器渲染返回的网页已经中招该网友的浏览器已经变成了靶子后面的事情就不用多说了可以想象这种攻击是多么防不胜防。

三、CSRF 攻击

CSRF攻击全称是跨站请求伪造Cross-site request forgery它可以利用用户已登录的身份在用户毫不知情的情况下以用户的名义完成非法操作。

我保证绝大多数9000后都遇到过CSRF攻击具体CSRF攻击是什么我先挖个坑大家接着往下看

我记得上初中的时候QQ空间经常会看到这样的说说

“今天是马化腾的生日转发这条说说到10个群免费赠送一个月VIP。”

“转发这条说说免费领取一年黄钻/红钻/蓝钻/粉钻。”

“大家好我是易烊千玺这是我的QQ号*********欢迎各位小伙伴加我QQ。”

上大学后QQ邮箱又会收到这样的邮件

发件人“教务处”

内容为“##大学##系2022年上学期期末考试成绩单”或者“##大学2022年下学期课程安排”等这些邮件中还很默契的都放一个链接

即便是现在玩QQ的都遇到过莫名其妙的收到陌生人发来的一份在线共享文档内容为“##年下半年四六级成绩报告”

还有你QQ列表中那些被盗号的朋友是不是总会发些链接给你点开以后发现手机卡死了。

近几年新闻报道的链接诈骗数不胜数家里的爷爷奶奶爸爸妈妈甚至七大姑八大姨微信发给你的“点开链接并转发10个群即可领取100元现金红包”等等…

这些只是CSRF攻击的冰山一角那CSRF攻击到底是什么呢

CSRF跨站域请求伪造攻击虽然只是一种极为普通的攻击方式但是它覆盖面极广而且大部分人防范意识薄弱导致它流行了10多年仍然经久不衰。

它核心思想在于用户在打开A网站的情况下如果在Tab页面打开了被CSRF攻击过的恶意网站B那此时在B页面的“唆使”下用户自身浏览器会发起一个对网站A的HTTP请求。

这么一听好像也没什么厉害的普普通通但是CSRF攻击最致命的一点是这个HTTP请求不是用户的主动意图而是B网页“唆使”的如果是一个危害较大的请求操作比如发邮件删数据伪造信息贷款等等那就麻烦了。

其次因为在攻击之前用户已经打开了A网站浏览器会存有A网站下发的Cookie或其他用于身份认证的信息这次被“唆使”的请求将会自动带上这些信息导致A网站后端分不清楚这是否是用户真实的意愿还是“伪请求”。

随着用户被“唆使”时间的延长这些类似蠕虫的恶意请求会一步一步挖空你的信息严重的可能引导A网站直接转账。

这也就不难理解为何很多被CSRF攻击到的人明明什么都没做只是点开了链接钱就失踪了。

当你打开手机在搜索栏输入你想搜索的内容按下回车的那一刻开始你的上网信息已经汇报给网络管理者注属于合法行为官方只收集你的网址对你进行上网保护

但并不是所有人都这么做更多的情况是攻击者会监控你的一举一动获取你的个人信息后转卖给某些非法组织或非法盈利机构。但这种类型的网站也很好分辨细心的人会发现有些网址开头是http有些是https。

http是超文本传输协议简单来说就是用明文的方式传输数据。

https是安全套结字层超文本传输协议即加密传输数据。

所以当你在http开头的网站上输入支付密码、身份证号、银行卡等等重要信息的时候攻击者通过截获明文数据这些内容将直接泄漏给攻击者。

就好比你在银行ATM机存钱的时候输入卡号和密码的同时被ATM机明文广播。

尽管细思极恐但绝不是在夸大其辞在网络攻击者看来只是输入几行命令那么简单的事。

不过目前大部分网站都已经采用https加密传输协议除了某些境外的“学习网站”和少数标记为广告的网站仍在采用http协议具体原因不用我多说了吧

四、DDoS 攻击

DDoS全称是分布式拒绝服务攻击Distributed Denial of Service,属于是最没技术含量但攻击起来最让人头疼的一种。攻击者不断地提出服务请求让合法用户的请求无法及时处理这是 DoS 攻击。

而DDoS 攻击是攻击者使用多台计算机或者计算机集群进行 DoS 攻击

说简单点就是一个人去饭店吃饭点了99999999999+个菜然后这个人跑了厨师还在忙活着结果厨师累死了。

虽然听起来很无脑甚至有些好笑但不得不承认它确实是很厉害。

世界上第一个计算机病毒Morris的原理就与DDOS攻击类似资源耗尽导致服务器死机。

此后消耗资源的攻击的思维首次被一名黑客应用于邮件导致当时多达数万份邮件停滞。

2007年在爱沙尼亚战争中首次大规模使用DDOS攻击导致爱沙尼亚一整个国家在互联网上销声匿迹。

2008年的格鲁吉亚战争DDOS攻击又导致该国网络全线瘫痪。

而在2018年一境外黑客组织发动了迄今为止世界上规模最大的DDOS攻击攻击目标是GitHub。在攻击最高峰时此攻击以每秒1.3Tbps的速率传输流量以每秒1.269亿的速率发送数据包。幸运的是GitHub的DDoS保护机制让GitHub安全人员快速防御有效的阻止了这次大规模攻击。

技术从来都是一柄双刃剑分布式技术既可以用来提供高可用的服务也能够被攻击者用来进行大规模杀伤性攻击。攻击者不再局限于单台计算机的攻击能力转而通过成规模的网络集群发起拒绝服务攻击。这种规模攻击足以让一个国家网络受到毁灭性打击。

五、DNS劫持

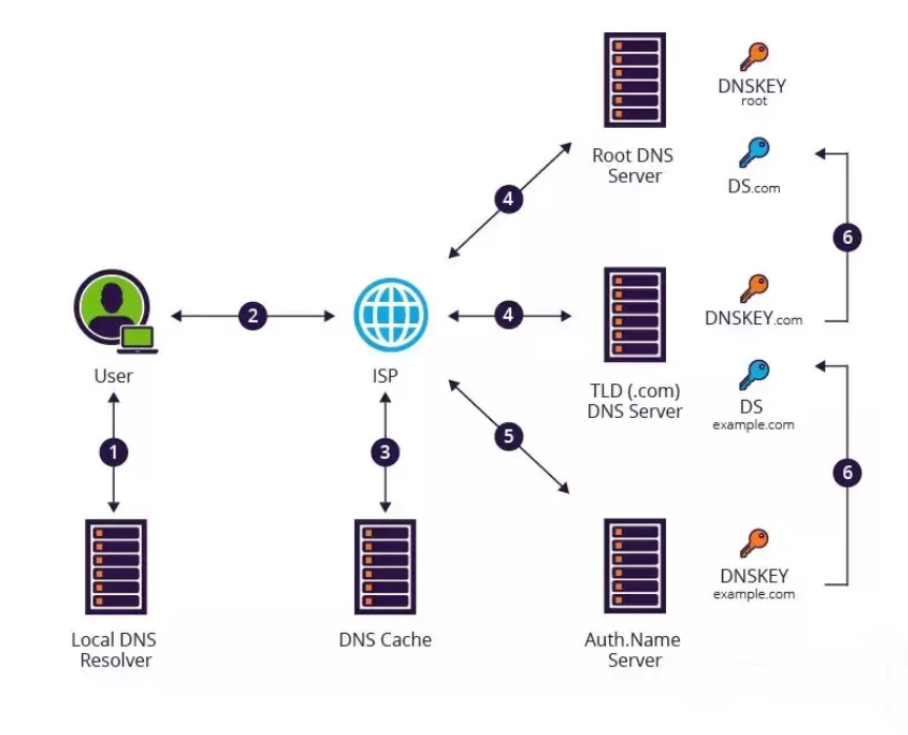

当今互联网流量中以HTTP/HTTPS为主的Web服务产生的流量占据了绝大部分比如抖音、快手、爱奇艺、优酷等等更为突出。Web服务发展如此迅猛这背后离不开一个默默无闻的大功臣就是域名解析系统DNS。

如果没有DNS我们上网需要记忆每个网站的IP地址而不是他们的域名这简直是灾难好在DNS默默在背后做了这一切我们只需要记住一个域名剩下的交给DNS来完成吧。

也正是因为其重要性别有用心的人自然是不会放过它DNS劫持技术又被发明了出来。

看到这是不是想吐槽一句怎么什么东西都能当网络攻击手段啊

没错所以我们更要了解这些内容提高自身的防范意识我们接着说DNS劫持。

DNS提供服务最初是用来将域名转换成IP地址然而在早期协议的设计中并没有太多考虑其安全性所以对于查询方的我们来说会产生诸多疑问

我去请求的真的是一个DNS服务器吗

确定不是别人冒充的

查询的结果有没有被人篡改过

这个IP真是这个网站的吗

遗憾的是DNS协议中没有机制去保证能回答这些问题因此DNS劫持现象非常泛滥从用户在地址栏输入一个域名的那一刻起一路上的凶险防不胜防好比唐僧独自去西天取经简直就是小母牛坐电线——牛X带闪电。

后来为了解决这个问题出现了DNSSEC技术一定程度上可以解决上面的部分问题。但限于一些方面的原因这项技术并没有大规模使用尤其在国内鲜有部署应用。

再后来以阿里、腾讯等头部互联网厂商为首开始推出了httpDNS服务来了一招釜底抽薪虽然这项技术的名字中还有DNS三个字母但实现上和原来但DNS已经是天差地别通过这项技术让DNS变成了在http协议之上的一个应用服务。所以现在国内网站基本很少会遇到DNS劫持的事件。

六、JSON 劫持

JSON是一种轻量级的数据交换格式而劫持就是对数据进行窃取或者应该称为打劫、拦截比较合适。恶意攻击者通过某些特定的手段将本应该返回给用户的JSON数据进行拦截转而将数据发送回给恶意攻击者。

如果说前面那几个哥们是把你打劫的啥都不剩那JSON劫持就看起来“温柔”许多它只打劫那些敏感信息或者有价值的数据。JSON漏洞主要被攻击者用在受害者不知不觉中窃取他们的隐私数据常常被一些 APT 组织采用进行信息收集和钓鱼的工作( 也称水坑攻击 )

简单来说就是小偷进到张三家里他不会傻到把沙发柜子搬走他选择拿金属探测仪扫描只带金属类的东西拿相对价值最高的东西走。

那有人就好奇有价值的数据无非就是姓名手机号身份证号email邮箱以及一些网站的登录密码还能有什么呢

Cookies简单来说就是攻击者登录你的账号不一定要用密码登录也可以借助Cookies直接进入账户。

除此之外它甚至可以是 CSRF Token 信息前面谈过CSRF攻击一定还有印象吧可以说CSRF Token 就是防御的CSRF攻击的屏障从内部瓦解才是最令人恐怖的。

七、暴力破解

这个名字是不是比前面几个熟悉多了暴力破解听名字也猜得出来原理很简单。它一般针对密码而言弱密码Weak Password很容易被别人对你很了解的人等猜到或被破解工具暴力破解。具体了解可以去看看我前面发的密码学的博文。

总结

本文旨在用一些通俗易懂的大白话来聊网络攻防科普的同时帮助大家增强网络防范的意识。这些例子是我对网络攻防的一些理解可能具体细节不是很精准但整体思路是对的。

同时我想让更多非本专业的朋友们能了解网络攻击到底是什么抛开定型化认知壁垒它并没有想象的那么神秘网络攻防就在我们身边提高防范意识才能在互联网中保护自己保护家人。

若文章内容描述有误请大家指正