内网安全 信息收集(收集内网计算机的所有信息 进行攻击.)

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

💛我不太肯定我的方向💚💛但是我希望自己能走远一点💚

🍪目录:

11获取域 SID.SID可以理解为域的身份认证.每一个都是唯一的

🌲内网信息收集概述:

在 渗透测试人员 进入一个内 网后面对的是一片 “ 未知的区域 ”所以 渗透测试人员首先会对当前所 处的网络环境进行判断通常的判断分为三种.

1我是谁?—— 对计算机的角色进行判断.

2我在哪?—— 对目前机器所处位置区域的判断。

3这是哪?—— 对目前机器所处网络环境的拓扑结构进行分析和判断。

🌲信息收集的作用:

有句话说“ 知己知彼百战不殆 ”。最了解你的人往往都是你的对手.

如果你所掌握到的信息比别人多且更详细的时候那么你才能占据了先机这一条不仅仅用于商业、战争、渗透测试中也适用.

🌲工具下载:

收集工具 链接:https://pan.baidu.com/s/1Md1CuBZpHJ8gJwnHk3L_Lg

提取码:tian

🌲内网信息收集的步骤:

🌲工作组 的信息收集:

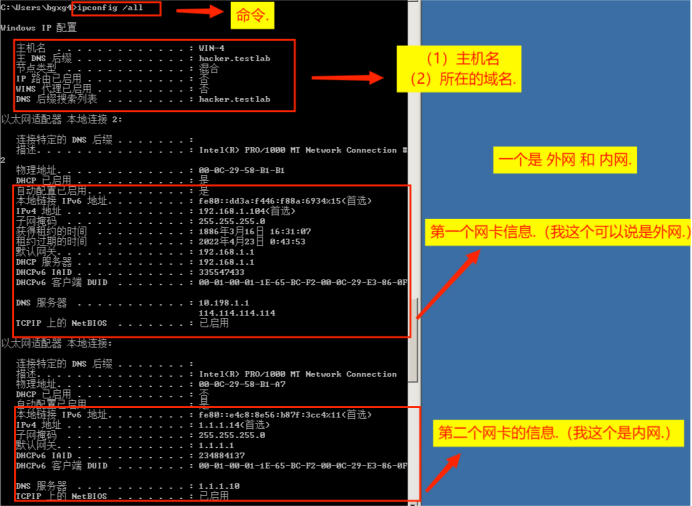

1查看当前主机的 网络配置信息.

ipconfig /all

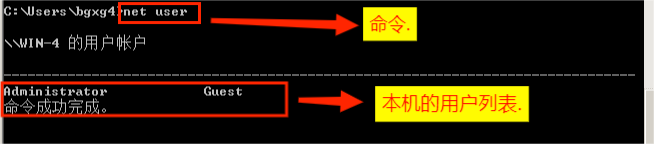

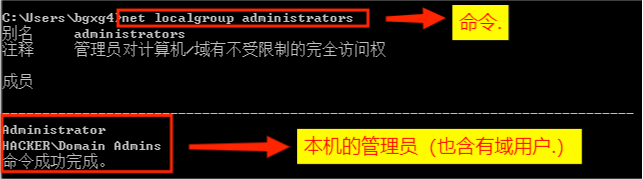

2查询 用户列表.

net user //查看本机用户列表

net localgroup administrators //本机管理员通常有域用户

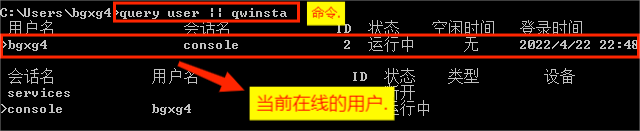

query user || qwinsta //可以查看当前在线用户

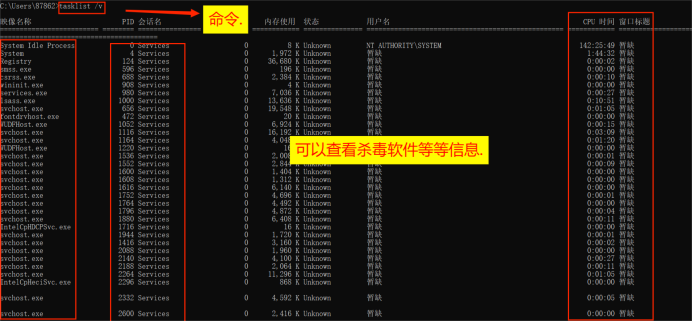

3查询 进程列表.

tasklist /v

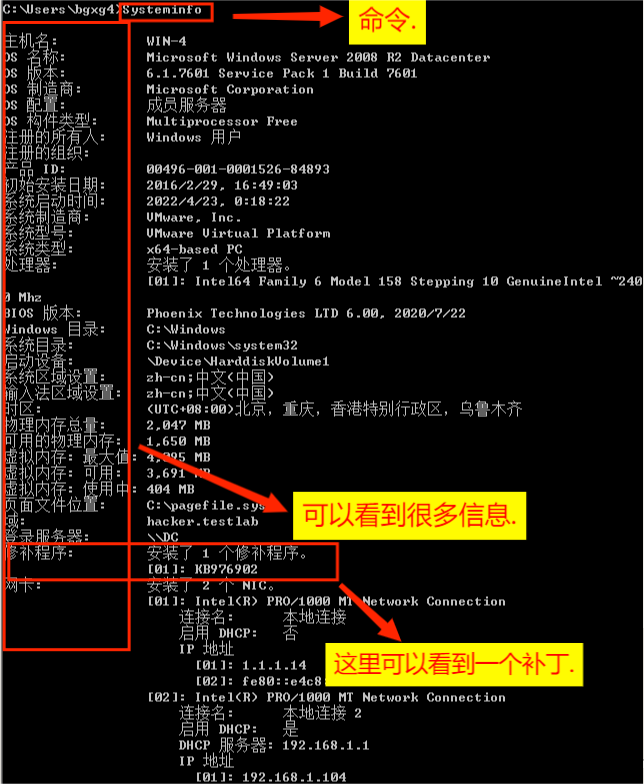

4查询 操作系统 和 安装软件的版本信息.

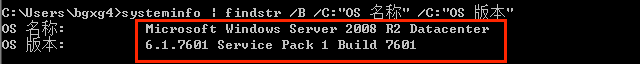

1.获取 操作系统 和 版本信息.

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

2. 查看 安装的软件及版本、路径. 可以查看这些 软件有没有漏洞然后再进行攻击.

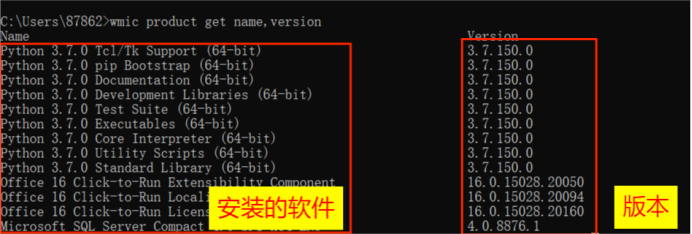

5查询 端口列表.可以根据端口判断相应的服务.

netstat -ano

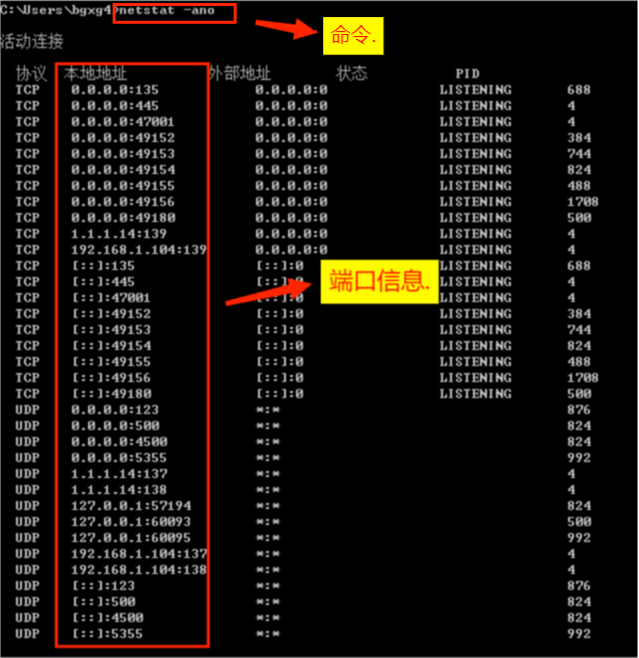

6查询 补丁列表.

Systeminfo

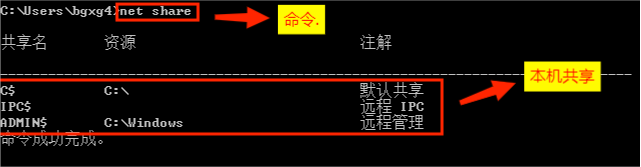

7查询 本机共享.

net share

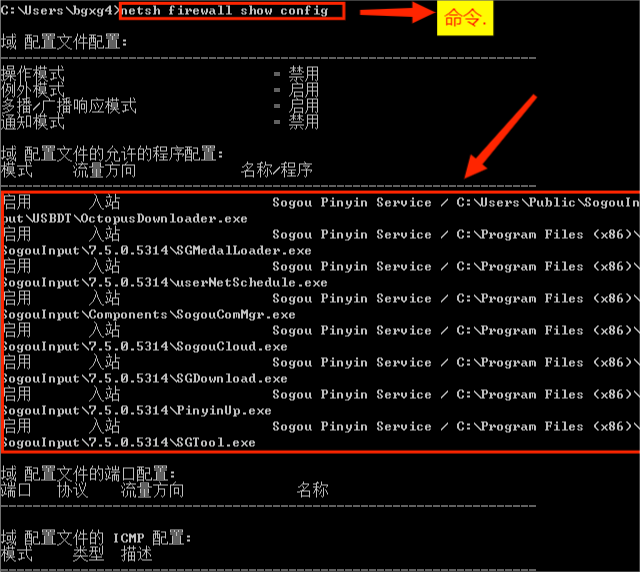

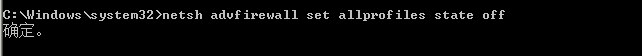

8查询 防火墙相关配置.

1.查询 防火墙配置.

netsh firewall show config

netsh firewall set opmode disable //Windows Server 2003 系统及之前版本netsh advfirewall set allprofiles state off //Windows Server 2003 之后系统版本

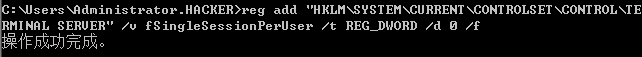

9查询并 开启远程连接服务.

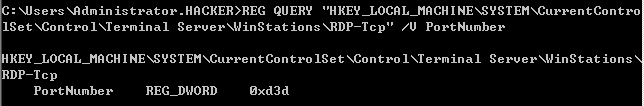

1.查看 远程连接端口.

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber

2.开启 3389 端口.在 Win 2008 和 Win 2012 中开启 3389 端口

reg add "HKLM\SYSTEM\CURRENT\CONTROLSET\CONTROL\TERMINAL SERVER" /v fSingleSessionPerUser /t REG_DWORD /d 0 /f

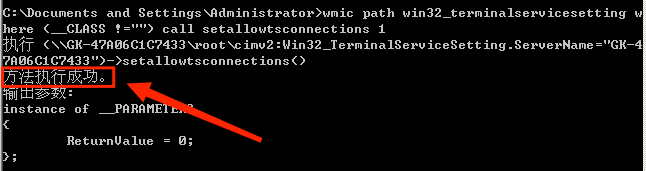

3.开启 3389 端口.Win 2003 中开启 3389 端口

wmic path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1

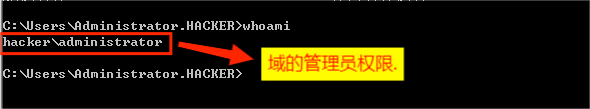

10查询 当前权限.

whoami![]()

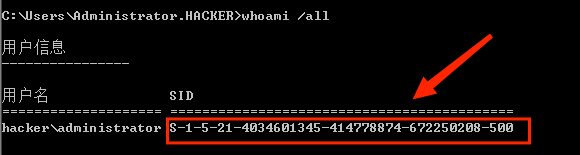

11获取域 SID.SID可以理解为域的身份认证.每一个都是唯一的

whoami /all

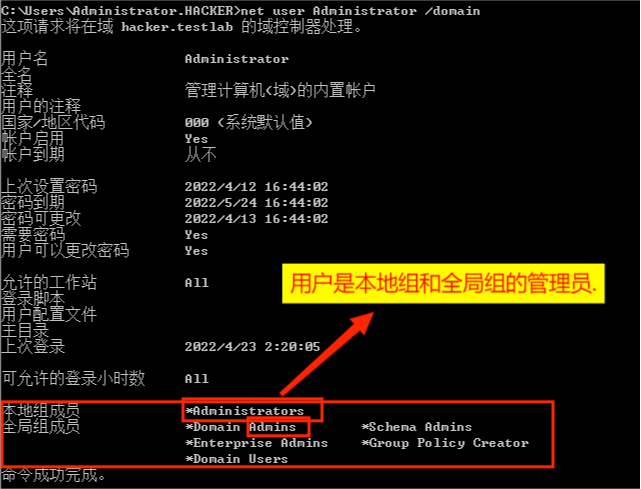

12查询 指定账户的详细信息.

net user XXX /domain // “ XXX ” 是写入账号名.

🌲2. 域 内的信息收集.

1判断是否有 域.

net view /domain

2查询 域内所有计算机.

net view /domain:XXX //"XXX" 是输入域名.

3查询 域内所有用户组列表.

net group /domain

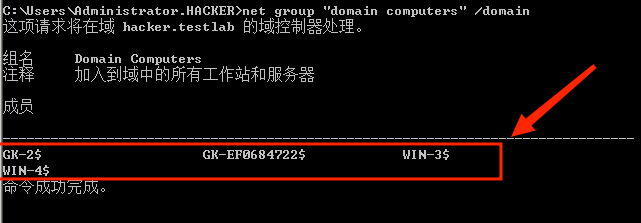

4查询 所有域成员计算机列表.

net group "domain computers" /domain

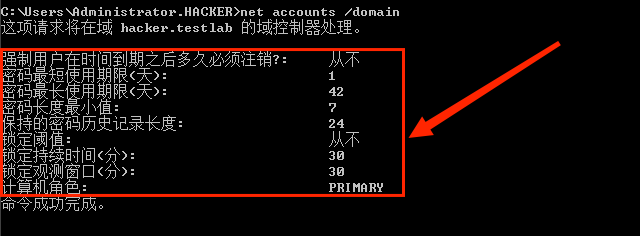

5获取 域密码信息.

net accounts /domain

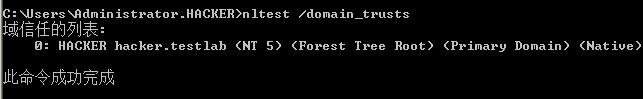

6获取 域信任信息.

nltest /domain_trusts

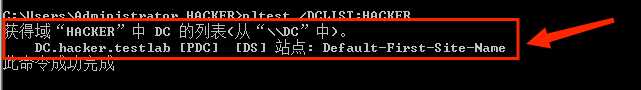

7查看 域内控制器的机器名.

nltest /DCLIST:XXX //"XXX"是输入域名.

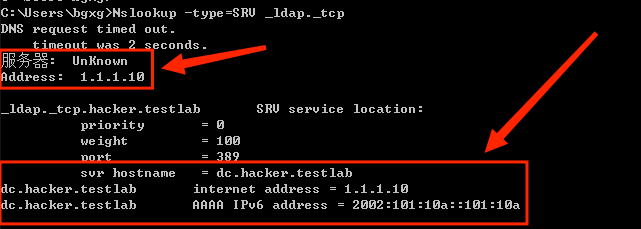

8查看 域控制器的 主机名 和 IP地址.

Nslookup -type=SRV _ldap._tcp

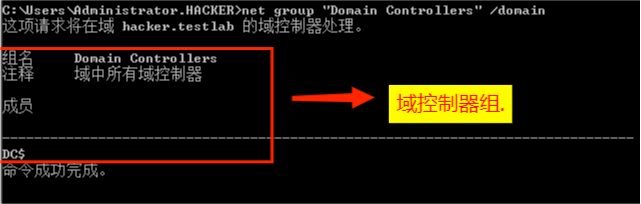

9查看 域控制器组.

net group "Domain Controllers" /domain

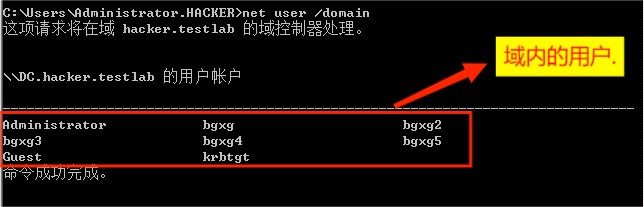

10查询 域内的用户.

net user /domain

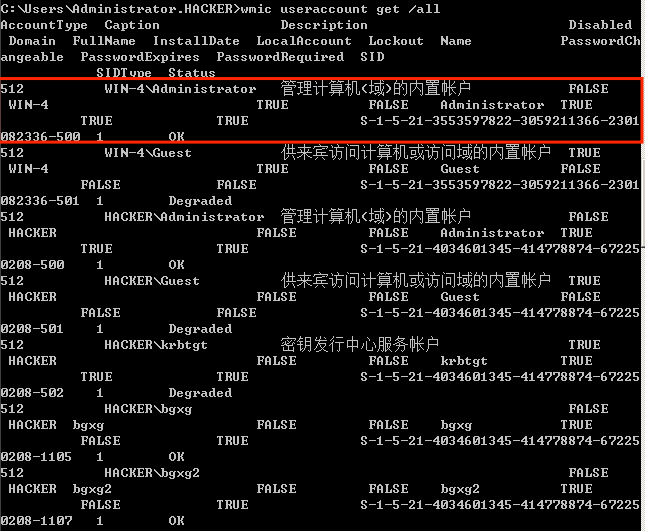

11获取 域内用户详细信息.

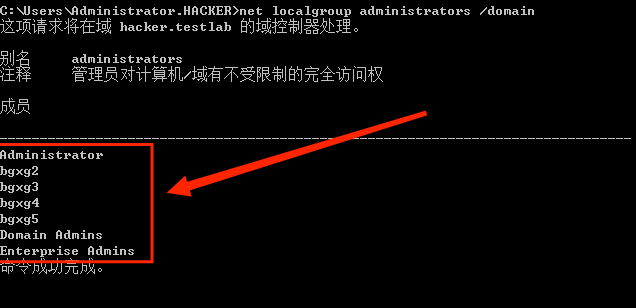

12查询 域内置本地管理员组用户.

net localgroup administrators /domain

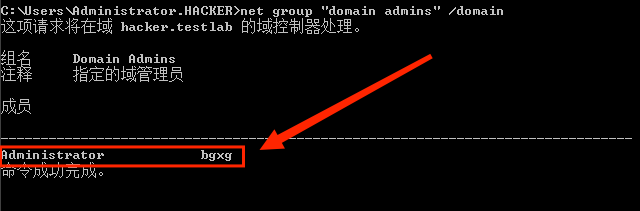

13查询 域管理员用户.

net group "domain admins" /domain

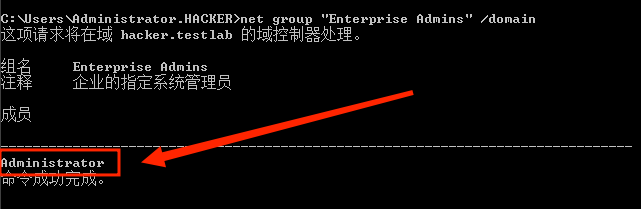

14查询 管理员用户组.

net group "Enterprise Admins" /domain

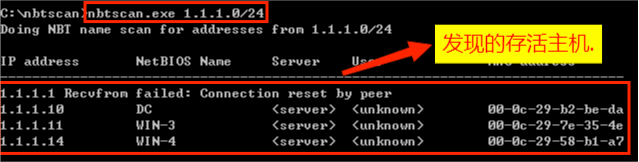

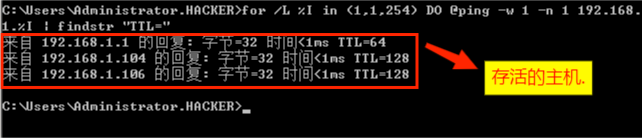

15探测 域内存活主机.

1.利用 Nbtscan 探测内网 存活主机.

nbtscan.exe IP

2.利用 icmp 协议探测内网 存活主机.

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.1.%I | findstr "TTL="

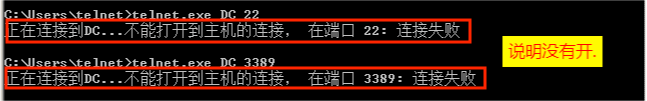

16扫描 域内端口.通过端口推测出服务然后找出漏洞.

1.单个 主机扫描.

telnet.exe DC 端口号

2. S 扫描器.

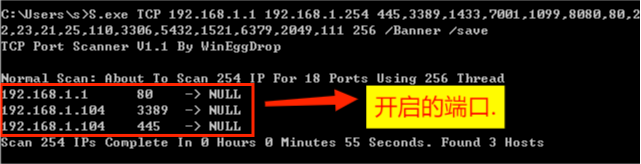

S.exe TCP 192.168.1.1 192.168.1.254 445,3389,1433,7001,1099,8080,80,22,23,21,25,110,3306,5432,1521,6379,2049,111 256 /Banner /save

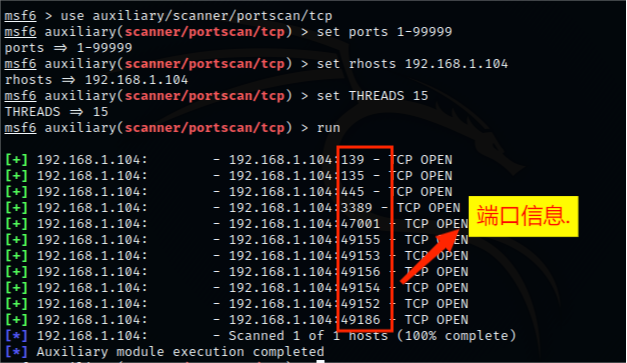

use auxiliary/scanner/portscan/tcp set ports 1-99999set rhosts 192.168.1.104set THREADS 15run

🌻🌻🌻也可以使用 Bloodhound 工具也收集.

🌲内网信息收集的总结:

收集到这些信息后就可以利用起来比如:查询网络配置信息用户列表操作系统和安装软件的版本信息端口列表补丁列表防火墙配置查询并开启远程连接服务。关闭 防火墙开启 3389 端口当前权限查询指定账户的详细信息获取域密码信息域内置本地管理员组用户等等信息。收集到这些内网信息之后进行下一步渗透可以帮助我们 拿下整个内网计算机.