华为[ENSP]ACL配置实例(访问控制列表配置实例)_华为acl配置实例

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

ACL配置实验一(高级ACL)简单的拓扑图如下

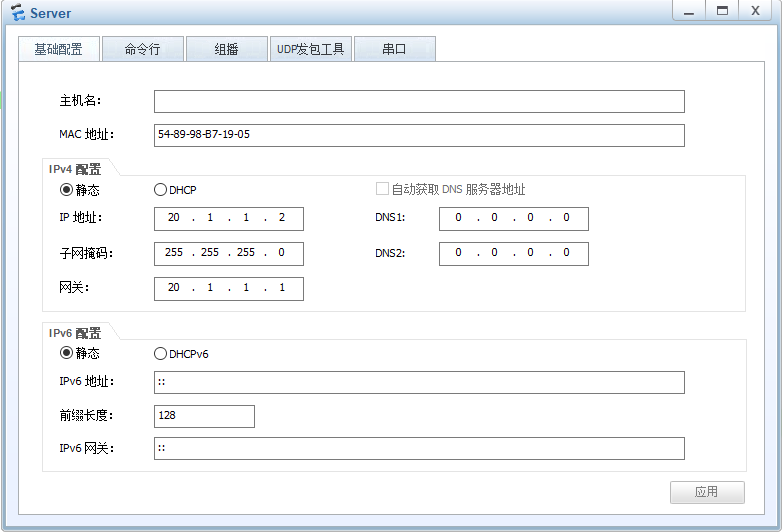

一、配置PC1、PC2和Server

二、配置Router运用高级ACL配置

相关命令解析

[Router]acl 3000进入高级ACL配置编号为3000

[Router-acl-adv-3000]route 1 permit source 10.1.7.66 00为通配符掩码 destination 20.1.1.2 00为通配符掩码

[Router-acl-adv-3000]route 2 deny source 10.1.7.2 0 destination 20.1.1.2 0

//通配符掩码0.0.0.0表示唯一匹配的一个主机地址(对于华为eNSP的命令直接输0也可以)

//rule 1/rule 2表示设立一条规则编号为一/二

//permit是允许通过的意思deny是不允许通过的意思

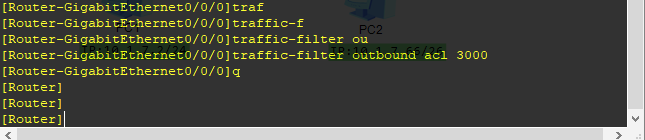

[Router-GigabltEthernet0/0/0]traffic-filter outbound acl 3000

//意思是把acl 3000的配置这条规则放在G0/0/0这个端口之下,并在接口上配置基于ACL对报文进行过滤。traffic-filter命令用来在接口上配置基于ACL对报文进行过滤。

使用实例

# 在Eth2/0/0上配置基于ACL对报文流进行过滤允许源IP为192.168.0.2/32的报文通过。

<Huawei> system-view

[Huawei] acl 3000

[Huawei-acl-adv-3000] rule 5 permit ip source 192.168.0.2 0

[Huawei-acl-adv-3000] quit

[Huawei] interface ethernet 2/0/0

[Huawei-Ethernet2/0/0] traffic-filter inbound acl 3000区分反掩码和通配符掩码

反掩码其实就是用255.255.255.255减去掩码剩下的就为反掩码。反掩码也必须由从右到左连续的“1”和“0”组成 。通配符掩码和反掩码很不同的一点是反掩码必须有连续的"1"和"0"组成但是通配符的"1"可以被"0"隔开。通配符掩码中"0"代表精确匹配"1"代表任意匹配。当然通配符掩码的计算方式类似于反掩码在细节上又不同于反掩码。

举例1192.168.1.0 0.0.0.255这条规则匹配了192.168.1.0 /24 这个网段共有256个地址

把点分十进制组成的0.0.0.255通配符掩码写成二进制就变为00000000 00000000 00000000 11111111因为在通配符掩码中"0"代表精确匹配"1"代表任意匹配因此IP地址只匹配最后八位11111111共有2^8=256个地址数可供选择所以可以匹配的地址就是192.168.1.0~192.168.1.255

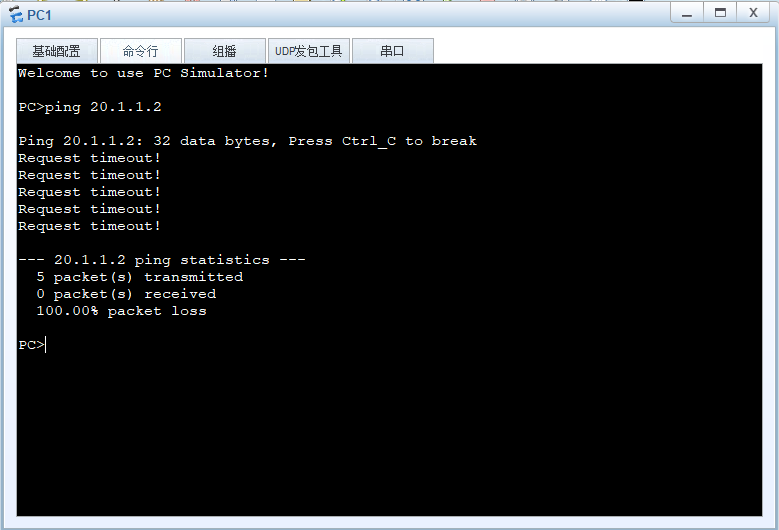

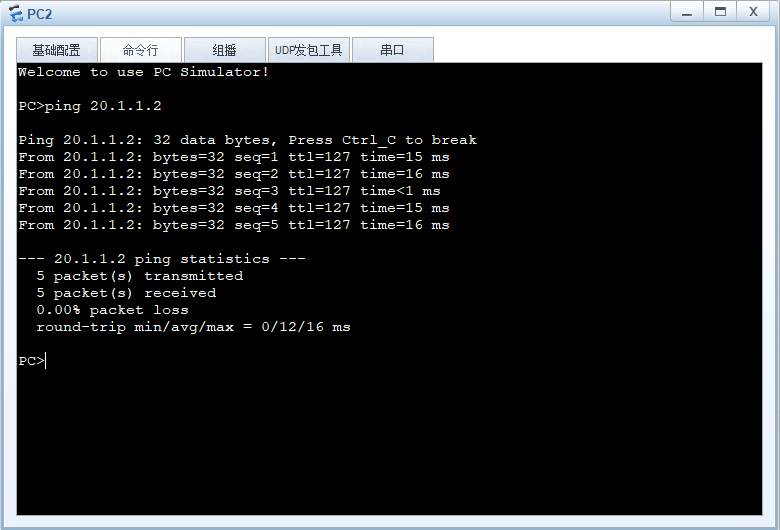

三、实验结果能Ping通PC2但无法Ping通PC1

ACL配置实验二基本ACL的拓扑图如下

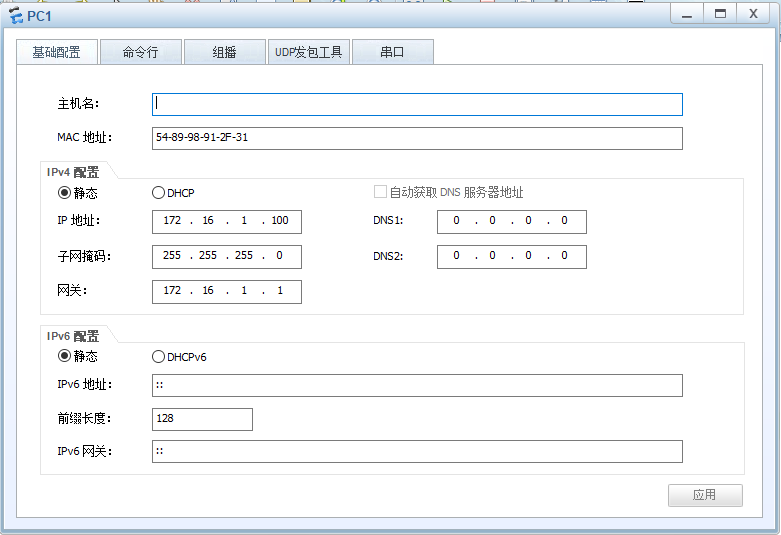

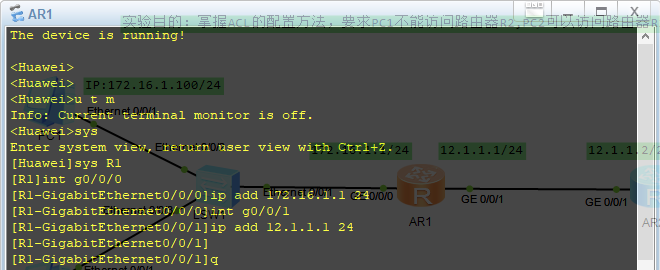

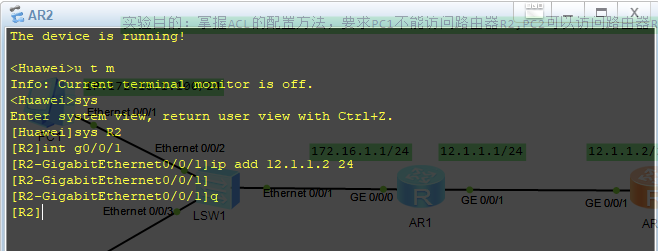

一、配置PC1、PC2和路由器AR1、AR2

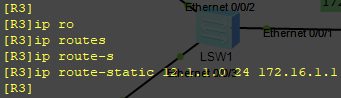

二、配置静态路由使得PC1、PC2能够Ping通AR2

相关解析

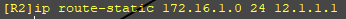

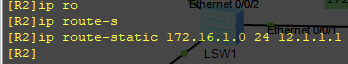

[R2]ip route-static 172.16.1.0 24 12.1.1.1

//配置静态路由命令24表示掩码位数172.16.1.0是目标网段地址12.1.1.1是AR2路由器的下一跳地址。

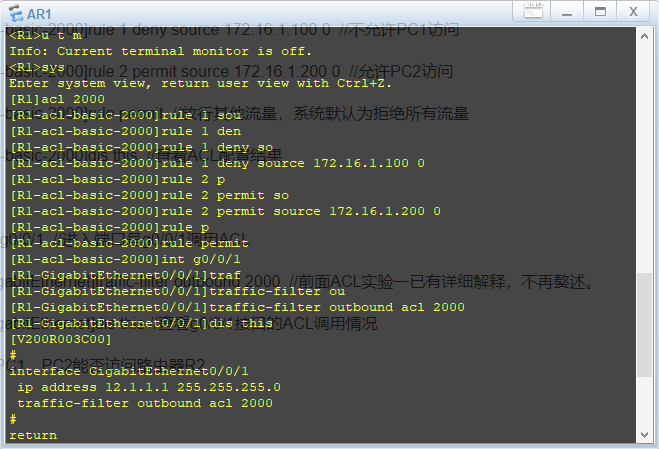

三、配置基本ACL使得PC1无法访问Ping通AR2PC2可以访问Ping通AR2

1.在路由器R1上配置基本ACL 并确认ACL配置结果然后调用ACL并且检查ACL调用结果

命令格式

执行命令rule [ rule-id ] { deny | permit } [ source { source-address source-wildcard | any } | fragment | logging | time-range time-name | { vpn-instance vpn-instance-name | public } ] *

[R1]acl 2000

[R1-acl-basic-2000]rule 1 deny source 172.16.1.100 0 //不允许PC1访问

[R1-acl-basic-2000]rule 2 permit source 172.16.1.200 0 //允许PC2访问

[R1-acl-basic-2000]rule permit //放行其他流量系统默认为拒绝所有流量

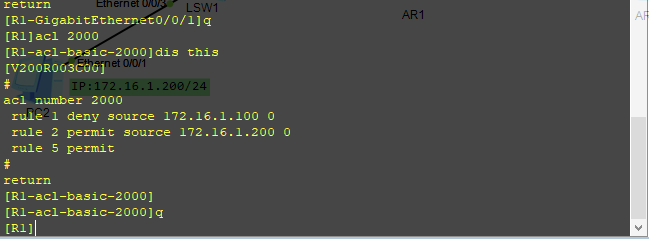

[R1-acl-basic-2000]dis this //查看ACL配置结果

[R1]int g0/0/1 //进入端口号g0/0/1调用ACL

[R1-GigabitEthernet]traffic-filter outbound 2000 //前面ACL实验一已有详细解释不再赘述。

[R1-GigabitEthernet]dis this //查看g0/0/1接口的ACL调用情况

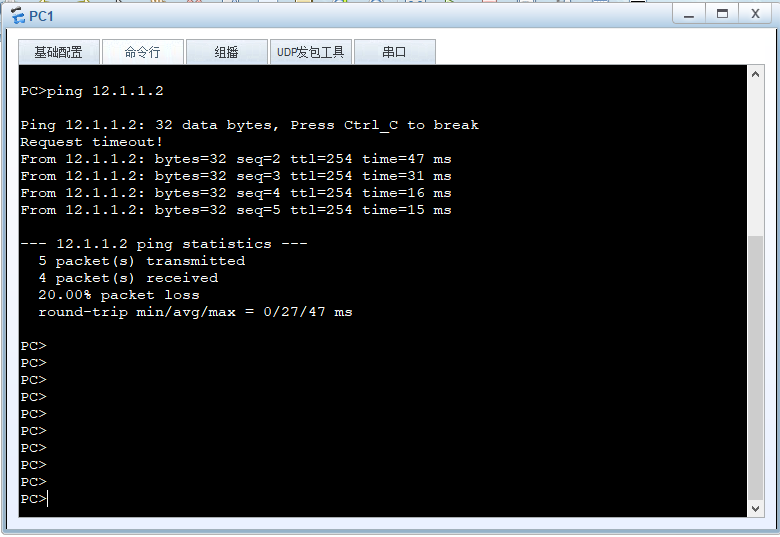

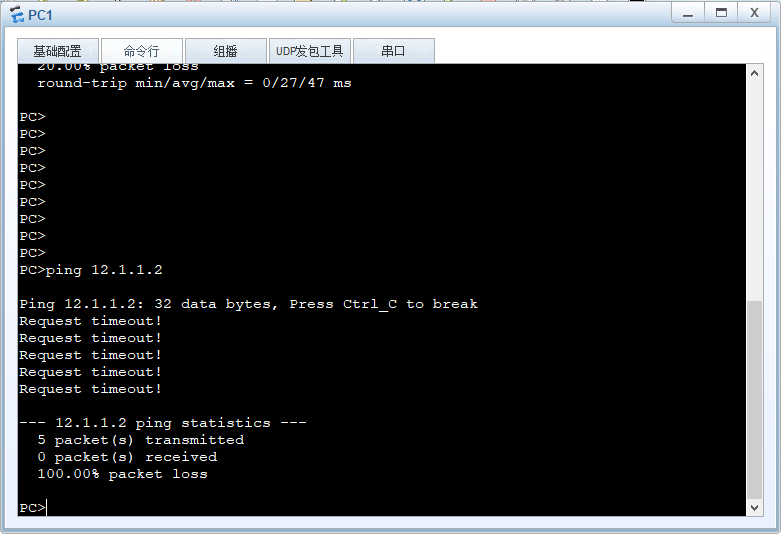

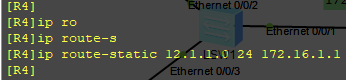

2.测试PC1、PC2能否访问路由器R2

3.检查ACL的匹配情况

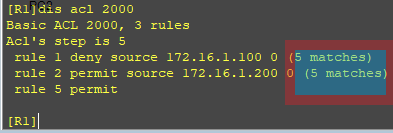

由图可知由匹配数字说明配置的基本ACL生效了一个基本ACL配置实验完成。

ACL配置实验三高级ACL的拓扑图如下

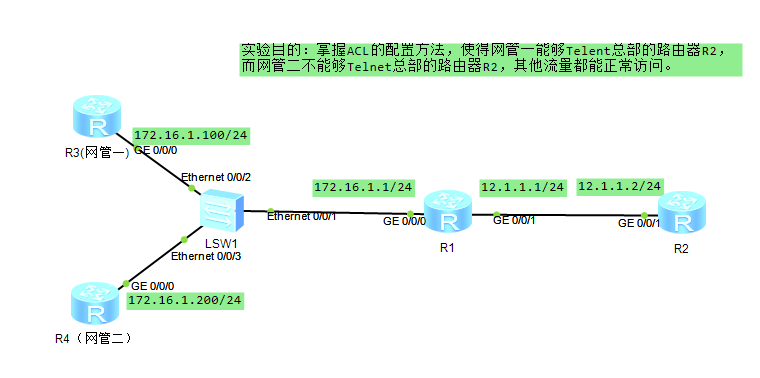

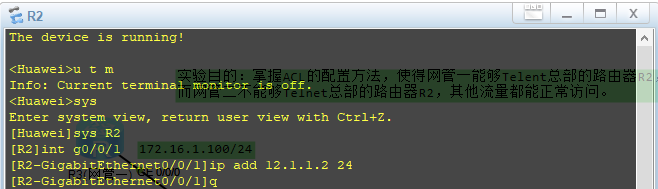

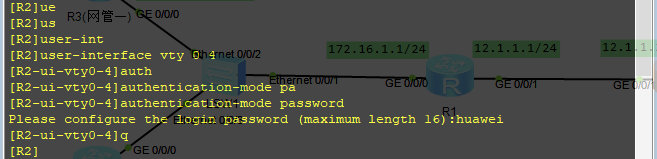

一、配置R1、R2、R3、R4

二、配置静态路由使得各个路由器可以连通

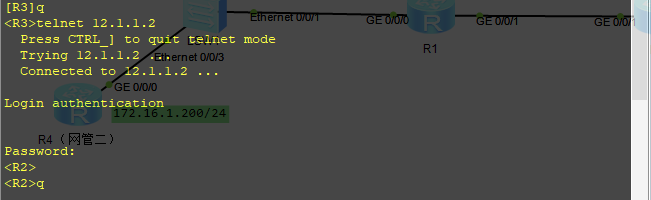

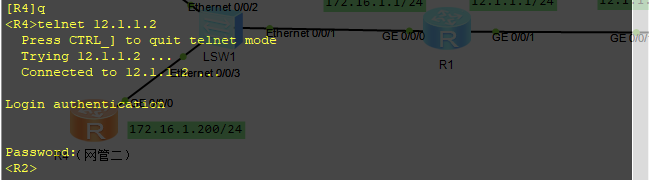

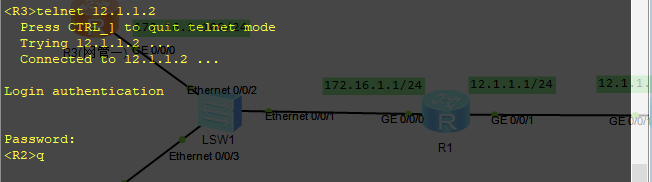

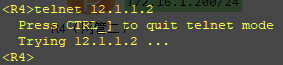

三、测试Telnet功能

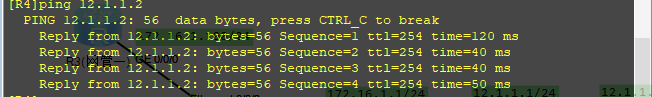

1.开启Telnet

2.测试Telnet

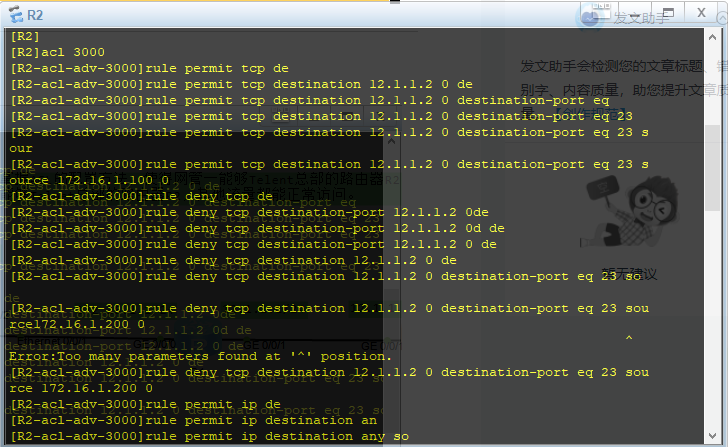

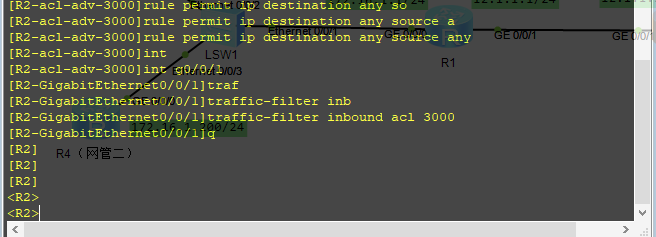

四、配置高级ACL

[R2-acl-adv-3000]rule deny tcp destination 12.1.1.2 0 destination-port

eq 23 source 172.16.1.200 0

//这是一条ACL规则意思是拒绝目的TCP端口为23号端口的数据包telnet使用的是

//tcp23号端口作用即如果有数据包是访问某IP的telnet端口的则会被拒绝掉。

//eq 是端口的意思inbound和outbound的区别

inbound代表ACL入接口outbound代表ACL出接口可与前面的实验一进行对比。

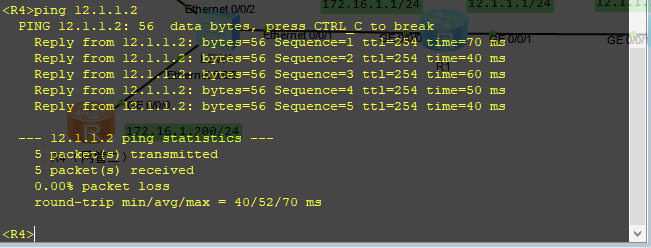

五、检查实验结果

由图可知路由器R3可以Telnet路由器R2而路由器R4不能Telnet路由器R2。同时其他业务没有受到影响。

由上面两图可知ICMP的流量正常。最后让我们看一下ACL匹配情况。ACL的匹配项验证结果如下图所示

由上图可知匹配情况正常这说明ACL匹配成功且应用成功。至此配置实验完毕。

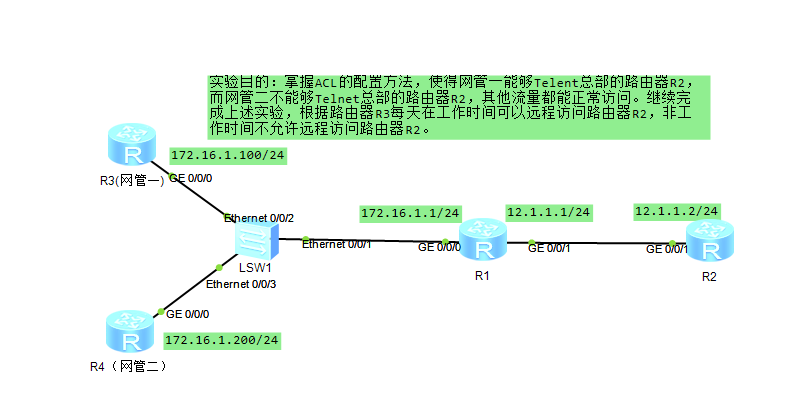

ACL配置实验四基于时间的ACL及其配置实例的拓扑图如下

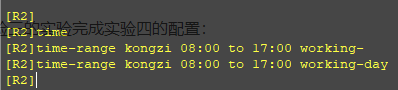

继续实验三的实验完成实验四的配置

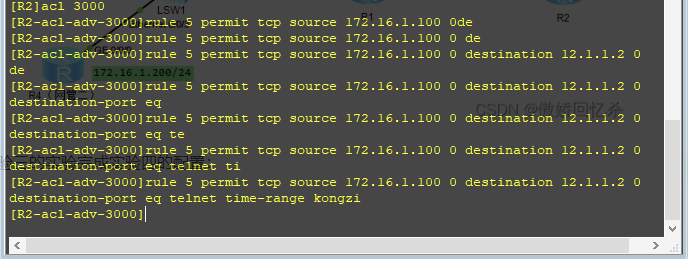

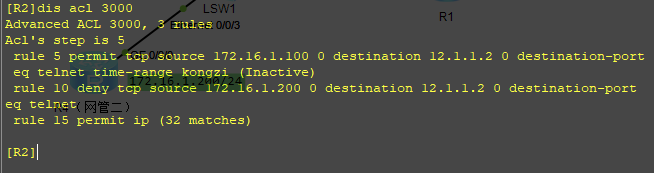

一、配置基于时间的ACL

1.在路由器R2上配置基于时间的ACL

2.调用基于时间的ACL

二、测试

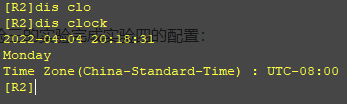

1.在路由器R2上查看时间如下图所示验证VRP系统的时间

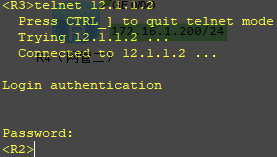

2.由上图可知在访问时间内发起Telnet会话如下图所示完成有效时间内的网络测试

3.由上图可知Telnet配置成功。最后我们来查看一下基于时间的ACL是否匹配如下图所示进行生效验证。

由上图可知有的字段为Active并且由匹配项这说明是在正确的时间内进行访问的。读者可以测试一下不在规则的时间内进行访问的结果测试结果会告诉你基于时间的ACL可以有效控制网络访问。