Docker数据管理、网络与Cgroup资源限制-CSDN博客

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

目录

一、Docker的数据管理

管理 Docker 容器中数据主要有两种方式数据卷Data Volumes和数据卷容器DataVolumes Containers。

1、数据卷

数据卷是一个供容器使用的特殊目录位于容器中。可将宿主机的目录挂载到数据卷上对数据卷的修改操作立刻可见并且更新数据不会影响镜像从而实现数据在宿主机与容器之间的迁移。数据卷的使用类似于 Linux 下对目录进行的 mount 操作。

例将宿主机目录/data挂载到容器中的/data1

注意宿主机本地目录的路径必须是使用绝对路径。如果路径不存在Docker会自动创建相应的路径

docker run -v /data:/data1 --name web1 -it centos:7 /bin/bash

#-v 选项可以在容器内创建数据

echo "666666" > /data/test.txt

exit

#返回宿主机进行查看

cat /data/test.txt

2、数据卷容器

如果需要在容器之间共享一些数据最简单的方法就是使用数据卷容器。数据卷容器是一个普通的容器专门提供数据卷给其他容器挂载使用。

创建一个容器作为数据卷容器

docker run --name web2 -v /data1 -v /data2 -it centos:7 /bin/bash

使用 --volumes-from 来挂载 web2 容器中的数据卷到新的容器

docker run -it --volumes-from web2 --name web3 centos:7 /bin/bash

3、端口映射

在启动容器的时候如果不指定对应的端口在容器外是无法通过网络来访问容器内的服务。端口映射机制将容器内的服务提供给外部网络访问实质上就是将宿主机的端口映射到容器中使得外部网络访问宿主机的端口便可访问容器内的服务。

例如随机映射端口从32768开始

docker run -d --name test1 -P(大写) nginx

docker run -d --name test2 -p(小写) 40000:80 nginx #指定映射端口

浏览器访问

4、容器互联

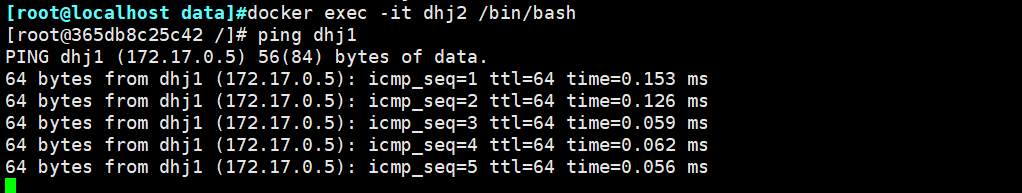

容器互联是通过容器的名称在容器间建立一条专门的网络通信隧道。简单点说就是会在源容器和接收容器之间建立一条隧道接收容器可以看到源容器指定的信息。

创建并运行源容器取名dhj1

docker run -itd -P --name web1 centos:7 /bin/bash

创建并运行接收容器取名dhj2使用--link选项指定连接容器以实现容器互联

docker run -itd -P --name web2 --link web1:web1 centos:7 /bin/bash

#--link 容器名:连接的别名

进dhj2 容器 ping dhj1

二、Docker网络

2.1Docker网络实现原理

Docker使用Linux桥接在宿主机虚拟一个Docker容器网桥(docker0)Docker启动一个容器时会根据Docker网桥的网段分配给容器一个IP地址称为Container-IP同时Docker网桥是每个容器的默认网关。因为在同一宿主机内的容器都接入同一个网桥这样容器之间就能够通过容器的 Container-IP 直接通信。

Docker网桥是宿主机虚拟出来的并不是真实存在的网络设备外部网络是无法寻址到的这也意味着外部网络无法直接通过 Container-IP 访问到容器。如果容器希望外部访问能够访问到可以通过映射容器端口到宿主主机端口映射即 docker run 创建容器时候通过 -p 或 -P 参数来启用访问容器的时候就通过[宿主机IP]:[容器端口]访问容器。

# 查看容器的输出和日志信息

格式docker logs 容器的ID/名称

2.2Docker 的网络模式

Docker网桥模式有Host、Container、None、Bridge以及自定义网络

安装Docker时它会自动创建三个网络bridge创建容器默认连接到此网络、 none 、host

查看Docker网络列表

docker network ls

- Host容器将不会虚拟出自己的网卡配置自己的IP等而是使用宿主机的IP和端口。

- Container创建的容器不会创建自己的网卡配置自己的IP而是和一个指定的容器共享IP、端口范围。

- None该模式关闭了容器的网络功能。

- Bridge默认为该模式此模式会为每一个容器分配、设置IP等并将容器连接到一个docker0虚拟网桥通过docker0网桥以及iptables nat 表配置与宿主机通信。

使用docker run创建Docker容器时可以用 --net 或 --network 选项指定容器的网络模式

- host模式使用 --net=host 指定。

- none模式使用 --net=none 指定。

- container模式使用 --net=container:NAME_or_ID 指定。

- bridge模式使用 --net=bridge 指定默认设置可省略

3.3网络模式详解

host模式

相当于Vmware中的桥接模式与宿主机在同一个网络中但没有独立IP地址。

Docker使用了Linux的Namespaces技术来进行资源隔离如PID Namespace隔离进程Mount Namespace隔离文件系统Network Namespace隔离网络等。

一个Network Namespace提供了一份独立的网络环境包括网卡、路由、iptable规则等都与其他的Network Namespace隔离。 一个Docker容器一般会分配一个独立的Network Namespace。 但如果启动容器的时候使用host模式那么这个容器将不会获得一个独立的Network Namespace 而是和宿主机共用一个Network Namespace。容器将不会虚拟出自己的网卡、配置自己的IP等而是使用宿主机的IP和端口。

container模式

新创建的容器和已经存在的一个容器共享一个Network Namespace而不是和宿主机共享。

新创建的容器不会创建自己的网卡配置自己的IP而是和一个指定的容器共享IP、端口范围等。

两个容器除了网络方面其他的如文件系统、进程列表等还是隔离的。两个容器的进程可以通过lo网卡设备通信。

docker run -itd --name a1 centos:7 /bin/bash

#基于镜像centos:7创建一个名为test1的容器

docker inspect -f '{{.State.Pid}}' a1

#查看容器的pid号

ls -l /proc/pid号/ns

#查看该容器的命名空间编号

docker run -itd --name a2 --net=container:a1 centos:7

#创建c2容器使用container模式和c1共享network namespace

docker inspect -f '{{.State.Pid}}' a2

#查看test2容器的pid

ls -l /proc/pid号/ns

#查看该容器的命令空间编号

none模式

使用none模式Docker容器拥有自己的Network Namespace但是并不为Docker容器进行任何网络配置。 也就是说这个Docker容器没有网卡、IP、路由等信息。这种网络模式下容器只有lo回环网络没有其他网卡。这种类型的网络没有办法联网封闭的网络能很好的保证容器的安全性。

bridge模式

bridge模式是docker的默认网络模式不用--net参数就是bridge模式。

相当于Vmware中的 nat 模式容器使用独立network Namespace并连接到docker0虚拟网卡。通过docker0网桥以及iptables nat表配置与宿主机通信此模式会为每一个容器分配Network Namespace、设置IP等并将一个主机上的 Docker 容器连接到一个虚拟网桥上。

1当Docker进程启动时会在主机上创建一个名为docker0的虚拟网桥此主机上启动的Docker容器会连接到这个虚拟网桥上。虚拟网桥的工作方式和物理交换机类似这样主机上的所有容器就通过交换机连在了一个二层网络中。

2从docker0子网中分配一个IP给容器使用并设置docker0的IP地址为容器的默认网关。在主机上创建一对虚拟网卡veth pair设备。 veth设备总是成对出现的它们组成了一个数据的通道数据从一个设备进入就会从另一个设备出来。因此veth设备常用来连接两个网络设备。

3Docker将 veth pair 设备的一端放在新创建的容器中并命名为 eth0容器的网卡另一端放在主机中 以 veth* 这样类似的名字命名 并将这个网络设备加入到 docker0 网桥中。可以通过 brctl show 命令查看。

4使用 docker run -p 时docker实际是在iptables做了DNAT规则实现端口转发功能。可以使用iptables -t nat -vnL 查看。

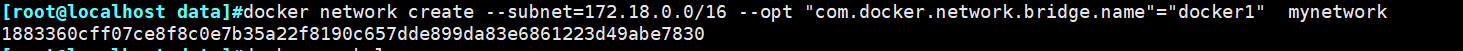

自定义网络

直接使用bridge模式是无法支持指定IP运行docker的例如执行以下命令就会报错

docker run -itd --name a3 --network bridge --ip 172.17.0.10 centos:7 /bin/bash

创建自定义网络

可以先自定义网络再使用指定IP运行docker

docker network create --subnet=172.18.0.0/16 --opt "com.docker.network.bridge.name"="docker1" mynetwork

-------------------------------------------------------------------------------------------

#docker1 为执行 ifconfig -a 命令时显示的网卡名如果不使用 --opt 参数指定此名称那你在使用 ifconfig -a 命令查看网络信息时看到的是类似 br-110eb56a0b22 这样的名字这显然不怎么好记。

#mynetwork 为执行 docker network list 命令时显示的bridge网络模式名称。

-------------------------------------------------------------------------------------------

docker run -itd --name test4 --net mynetwork --ip 172.18.0.10 centos:7 /bin/bash

![]()

查看网卡docker network ls

删除docker network rm id/名称

三、Cgroup资源控制

Docker 通过 Cgroup 来控制容器使用的资源配额包括 CPU、内存、磁盘三大方面 基本覆盖了常见的资源配额和使用量控制。

Cgroup 是 ControlGroups 的缩写是 Linux 内核提供的一种可以限制、记录、隔离进程组所使用的物理资源(如 CPU、内存、磁盘 IO 等等) 的机制被 LXC、docker 等很多项目用于实现进程资源控制。Cgroup 本身是提供将进程进行分组化管理的功能和接口的基础结构I/O 或内存的分配控制等具体的资源管理是通过该功能来实现的。

CPU 资源控制

设置CPU使用率上限

Linux通过CFSCompletely Fair Scheduler完全公平调度器来调度各个进程对CPU的使用。CFS默认的调度周期是100ms。

我们可以设置每个容器进程的调度周期以及在这个周期内各个容器最多能使用多少 CPU 时间。

- 使用 --cpu-period 即可设置调度周期使用 --cpu-quota 即可设置在每个周期内容器能使用的CPU时间。两者可以配合使用。

- CFS 周期的有效范围是 1ms~1s对应的 --cpu-period 的数值范围是 1000~1000000。

- 而容器的 CPU 配额必须不小于 1ms即 --cpu-quota 的值必须 >= 1000。

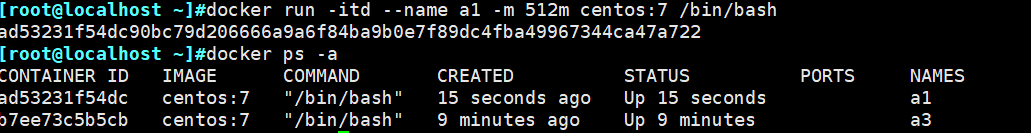

docker run -itd --name a1 centos:7 bin/bash

cd /sys/fs/cgroup/cpu/docker/61b36b4accbaefb62f7dfa215ccabe85a34b2080910ac1676a574747ad8cdd2c

cat cpu.cfs_period_us

cat cpu.cfs_quota_us

#cpu.cfs_period_uscpu分配的周期(微秒所以文件名中用 us 表示默认为100000。

#cpu.cfs_quota_us表示该cgroups限制占用的时间微秒默认为-1表示不限制。 如果设为50000表示占用50000/100000=50%的CPU。

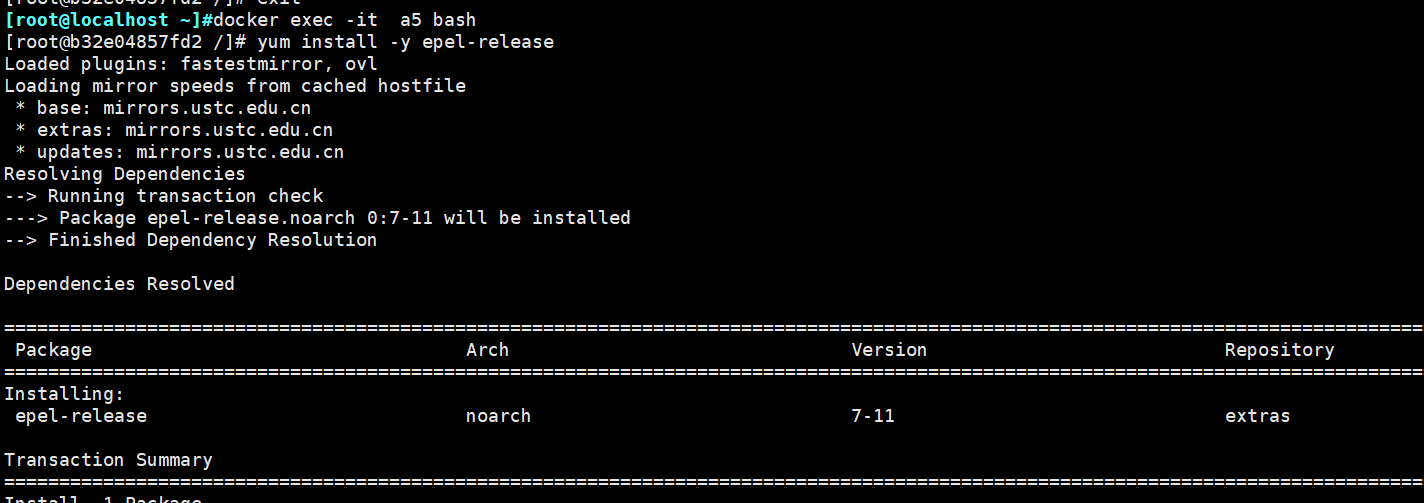

CPU压力测试

yum install -y epel-release

yum install -y stress

stress -c 4

#产生四个进程每个进程都反复不停的计算随机数的平方根

设置CPU资源占用比设置多个容器时才有效

Docker 通过 --cpu-shares 指定 CPU 份额默认值为1024值为1024的倍数

docker run -itd --name c1 --cpu-shares 512 centos:7

docker run -itd --name c2 --cpu-shares 1024 centos:7

docker stats ##查看容器运

设置容器绑定指定的CPU

先分配虚拟机1个CPU核数 (和本机cpu核数挂钩)

docker run -itd --name a3 --cpuset-cpus 1,3 centos:7 /bin/bash

top后按1查看cup利用率

对内存使用的限制

-m(--memory=) 选项用于限制容器可以使用的最大内存

docker run -itd --name d1 -m 512m centos:7 /bin/bash

docker stats

//限制可用的 swap 大小 --memory-swap

强调一下--memory-swap 是必须要与 --memory 一起使用的。

正常情况下--memory-swap 的值包含容器可用内存和可用 swap。

所以 -m 300m --memory-swap=1g 的含义为容器可以使用 300M 的物理内存并且可以使用 700M1G - 300的 swap。

docker run -itd --name a4 -m 512m --memory-swap 512m centos:7 /bin/bash

对磁盘IO配额控制blkio的限制

--device-read-bps限制某个设备上的读速度bps数据量单位可以是kb、mb(M)或者gb。

例docker run -itd --name test9 --device-read-bps /dev/sda:1M centos:7 /bin/bash

--device-write-bps 限制某个设备上的写速度bps数据量单位可以是kb、mb(M)或者gb。

例docker run -itd --name test10 --device-write-bps /dev/sda:1mb centos:7 /bin/bash

--device-read-iops 限制读某个设备的iops次数

--device-write-iops 限制写入某个设备的iops次数

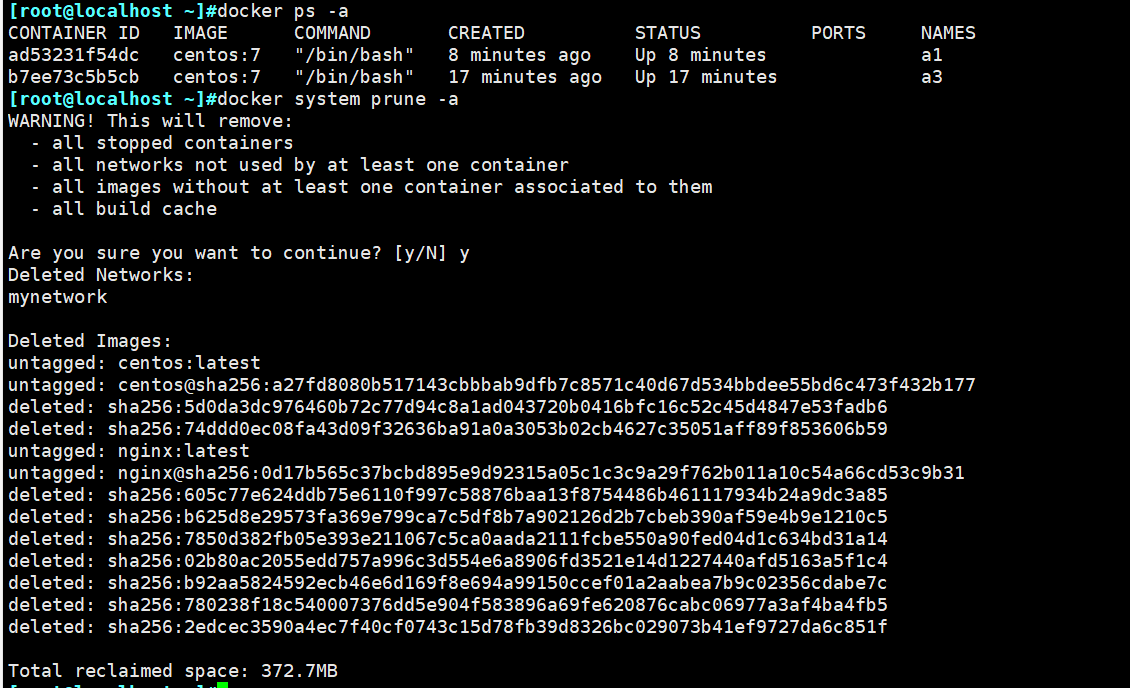

清理docker占用的磁盘空间

docker system prune -a

#可以用于清理磁盘删除关闭的容器、无用的数据卷和网络