IIS解析漏洞-CSDN博客

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

环境搭建

常见的解析漏洞

IIS 5.x/6.0解析漏洞

IIS 7.0/IIS 7.5/

Nginx <0.8.3畸形解析漏洞

Nginx <8.03 空字节代码执行漏洞

Apache解析漏洞

IIS6.X文件解析漏洞

原理

IIS文件解析漏洞*.asp;.xxx像这样畸形的文件IIS只会把他当作xxx.asp文件执行不会看分号之后的内容。

在 IIS5.x/6.0 中 分号后面的不被解析xx.asp;.jpg 会被服务器看成是xx.asp。还有IIS6.0默认的可执行文件除了asp还包含这两种 .asa .cer 。而有些网站对用户上传的文件进行校验只是校验其后缀名。所以我们只要上传 *.asp;.jpg、*.asa;.jpg、*.cer;.jpg 后缀的文件就可以通过服务器校验并且服务器会把它当成asp文件执行。

靶机Windows server 2003

开启Active server pagesasp解析功能

01.在目标网站目录下创建asp文件

命名为ab.asp

本地访问

修改文件后缀ab.asp;.jpg

02.asp文件写入一句话木马

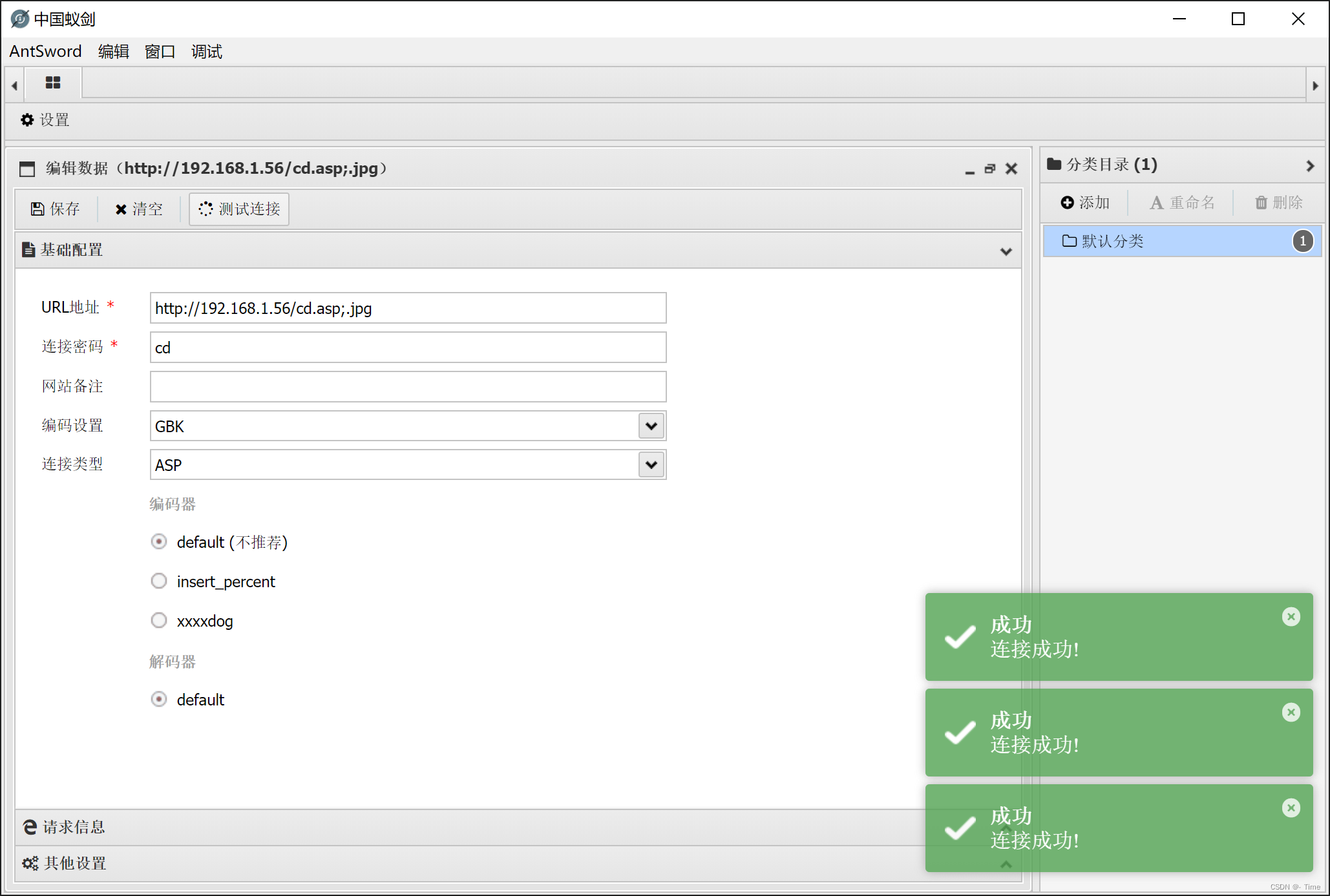

蚁剑连接

蚁剑连接

IIS6.X目录解析漏洞

在 IIS5.x/6.0 中在网站下建立文件夹的名字为*.asp、*.asa、*.cer、*.cdx 的文件夹那么其目录内的任何扩展名的文件都会被IIS当做asp文件来解释并执行。例如创建目录 cd.asp那么 /cd.asp/1.jpg 将被当做asp文件来执行.

01.创建asp目录

将木马复制到cd.asp目录

02.蚁剑连接

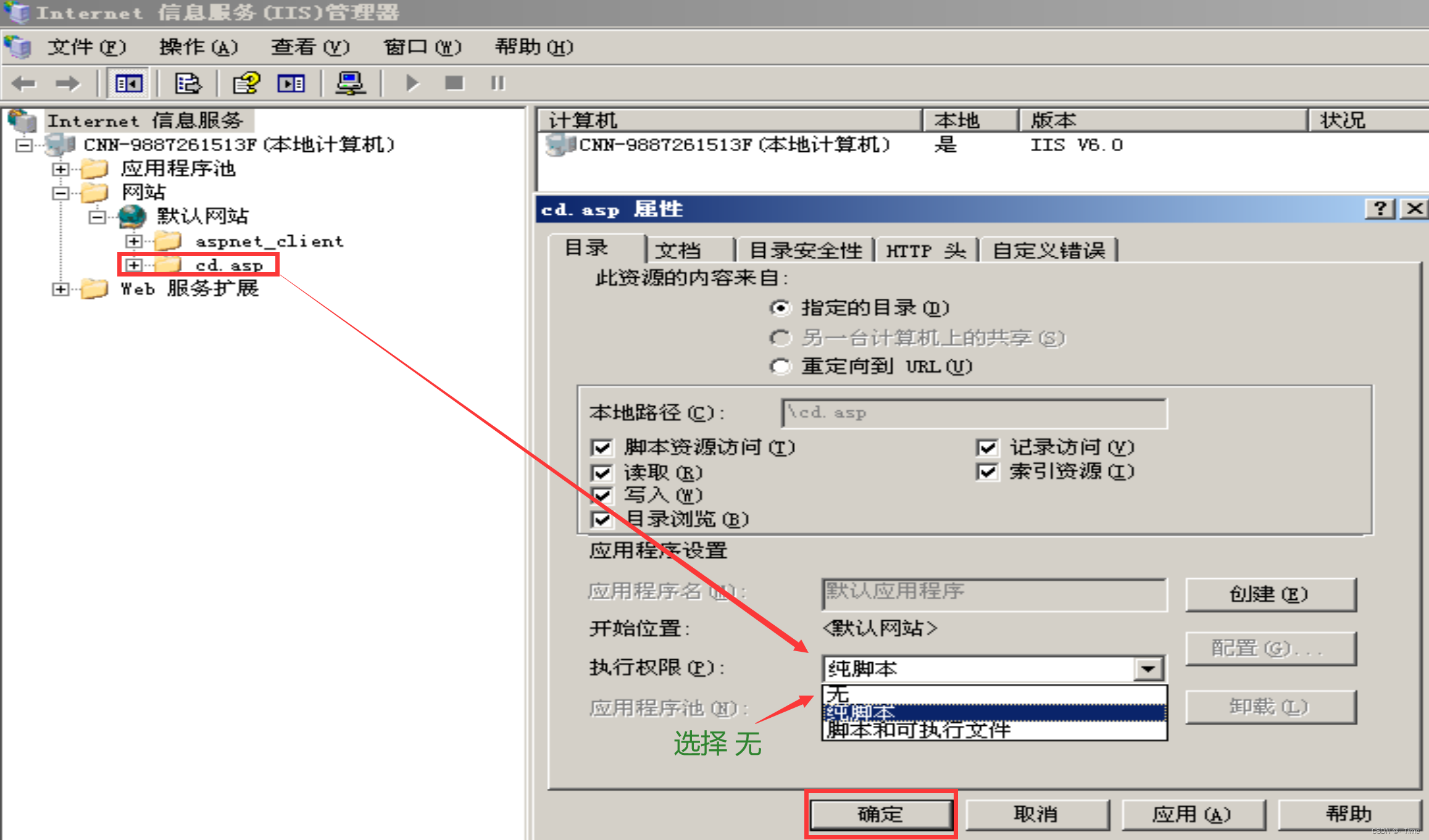

防御

1.设置权限无

2.不允许新建目录。

3.上传的文件需经过重命名时问戳+随机数+jpg等

IIS7.X解析漏洞

原理

IIS7.x版本在Fast-CGl运行模式下在任意文件例cd.jpg/png后面加上/.php会将cd.jpg/png解析为php文件

由于php配置文件中开启了 cgi.fix_pathinfo 而这并不是nginx或者iis7.5本身的漏洞

参考